Le 30 juin 2016

Le premier mois de l'été 2016 aura été chargé pour les professionnels de la sécurité. Au début du mois de juin, les analystes de Doctor Web ont achevé l'étude d'un nouveau virus bancaire Bolik, et ont également étudié, entre autres, le Trojan publicitaire sans corps Trojan.Kovter.297. De plus, le mois de juin a été marqué par une augmentation de la fréquence des attaques ciblant des logiciels bancaires russes. Au départ, c’est un Trojan écrit dans le langage utilisé dans les logiciels de comptabilité 1C qui a été détecté. Ce Trojan lançait un dangereux codeur sur l'ordinateur attaqué. Puis c’est au tour du logiciel espion Trojan.PWS.Spy.19338, capable d’enregistrer les frappes clavier dans différentes applications y compris des applications bancaires populaires, d’avoir été analysé. Enfin, juin a vu la détection de Trojans ciblant la plateforme Android sur le catalogue Google Play.

Les tendances principales du mois de juin

- L'apparition du virus bancaire polymorphe Bolik

- La propagation du Trojan ciblant l'application de comptabilité 1C

- L'apparition du Trojan publicitaire sans corps Trojan.Kovter

- La propagation du Trojan espion Trojan.PWS.Spy.19338

Menace du mois

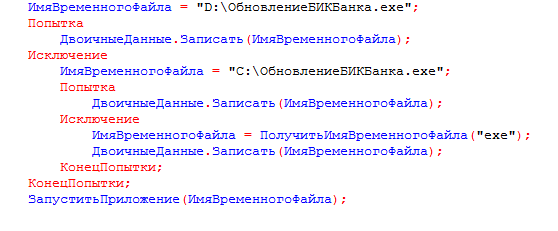

Les logiciels de la gamme 1C sont très utilisés par les comptables et les économistes des entreprises russes. Les malfaiteurs s’y intéressent également : les analystes de Doctor Web ont déjà rencontré des applications malveillantes écrites dans le langage de programmation 1C. Le Trojan 1C.Drop.1 diffère d’elles par son architecture et sa fonctionnalité - c'est un injecteur (dropper) qui enregistre sur le disque et lance le Trojan Trojan.Encoder.567.

Le malware est propagé via des messages email ayant pour sujet " Nous avons changé le BIC de la banque ", auxquels est attaché un fichier de traitement externe pour le programme " 1C: Enterprise ". Si l'utilisateur ayant reçu un tel message suit les recommandations proposées et ouvre le fichier dans l'application " 1C: Entreprise ", le Trojan envoie sa copie à toutes les adresses email se trouvant dans la base de clients, puis il extrait de ses propres ressources le Trojan.Encoder.567, le sauvegarde sur le disque et le lance. Ce dangereux codeur, ayant plusieurs modifications à son actif, chiffre les fichiers sur les disques de l'ordinateur contaminé et demande une rançon pour leur déchiffrement. 1C.Drop.1 prend en charge les bases de données 1C suivantes:

- " Gestion du commerce, version 11.1 "

- " Gestion du commerce (standard), version 11.1 "

- " Gestion du commerce, version 11.2 "

- " Gestion du commerce (standard), version 11.2 "

- " Comptabilité de l'entreprise, version 3.0 "

- " Comptabilité de l'entreprise (standard), version 3.0 "

- " 1C: Automatisation complète 2.0 "

Pour plus d'infos sur cette menace, vous pouvez lire l'article publié sur le site de Doctor Web.

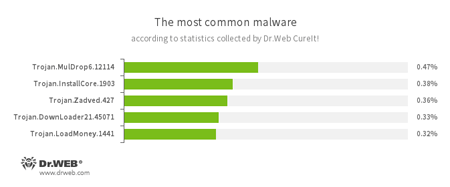

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

Trojan.MulDrop

Représentant des Trojans conçus pour télécharger et installer d'autres logiciels malveillants sur l'ordinateur infecté.Trojan.InstallCore.1903

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes.Trojan.Zadved

Plug-ins conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, il peut remplacer les messages publicitaires affichés sur différents sites.Trojan.DownLoader

Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.Trojan.LoadMoney

Famille de logiciels « downloader » générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.

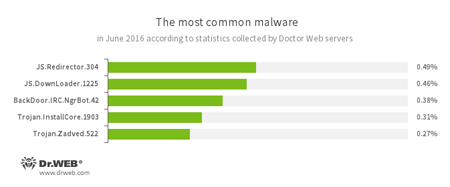

Données des serveurs de statistiques de Doctor Web

JS.Redirector

Famille de scripts malveillants écrits en JavaScript destinés à rediriger automatiquement les utilisateurs vers des pages Web différentes.JS.Downloader

Famille de scripts malveillants écrits en JavaScript destinés à télécharger et installer d'autres logiciels malveillants sur l'ordinateur.BackDoor.IRC.NgrBot.42

Trojan assez répandu qui est connu des spécialistes de la sécurité depuis 2011. Les programmes malveillants de cette famille communiquent avec un serveur de gestion distant via le protocole IRC (Internet Relay Chat) et peuvent exécuter des commandes à distance sur les ordinateurs contaminés.Trojan.InstallCore.1903

Représentant de la famille des programmes-installateurs d'applications indésirables et malveillantes.Trojan.Zadved

Plug-ins conçus pour remplacer les résultats des moteurs de recherche, afficher de fausses fenêtres pop-up de réseaux sociaux. De plus, il peut remplacer les messages publicitaires affichés sur différents sites.

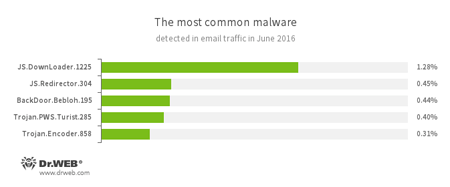

Logiciels malveillants détectés dans le trafic email

JS.Redirector

Famille de scripts malveillants écrits en JavaScript destinés à rediriger automatiquement les utilisateurs vers des pages Web différentes.JS.Downloader

Famille de scripts malveillants écrits en JavaScript destinés à télécharger et installer d'autres logiciels malveillants sur l'ordinateur.Représentant de la famille des Trojans bancaires. Cette application représente une menace pour les utilisateurs de systèmes de e-banking car il permet aux malfaiteurs de voler les informations que l’utilisateur entre dans les formulaires sur les sites de certaines banques, en interceptant le contenu des champs des navigateurs Internet.

Trojan.PWS.Turist

Ce Trojan est conçu pour voler les données confidentielles, les mots de passe d’accès aux banques en ligne (y compris celles qui utilisent une authentification via carte à puce).Trojan.Encoder.858

Un des représentants de la famille des Trojans-Extorqueurs qui chiffrent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les déchiffrer.

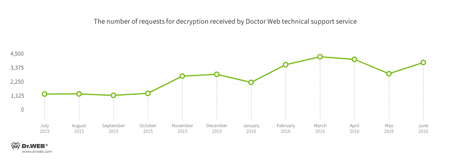

Trojans Encoders

Les modifications des Trojans encoders les plus répandues au mois du juin 2016 :

- Trojan.Encoder.858

- Trojan.Encoder.2843

- Trojan.Encoder.4860

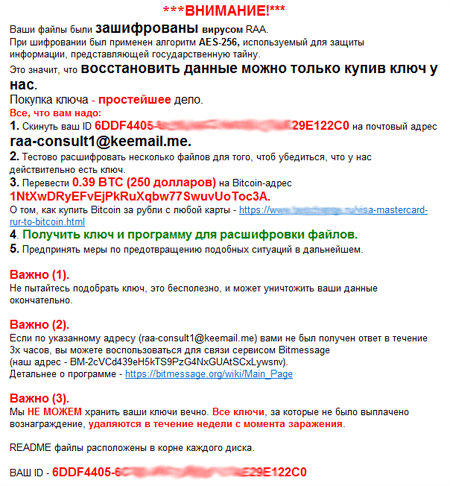

Au mois de juin 2016, le Trojan.Encoder.4860 a également été largement répandu. Il est également connu sous le nom de JS. Crypte. Une particularité de ce Trojan Encoder est qu'il est écrit complètement en langage JScript. Le Trojan s'est donné le nom " virus RAA ", et les fichiers chiffrés reçoivent l'extension *.locked. Après avoir chiffré les fichiers de l'utilisateur, le Trojan.Encoder.4860 place dans les dossiers racines des disques un document RTF dont le contenu est le suivant :

Malheureusement, à l’heure actuelle, les experts de Doctor Web ne disposent pas d'outils permettant de déchiffrer les fichiers corrompus par cette version du Trojan Encoder.

Dr.Web Security Space 11.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Prévention de la perte de données | |

|---|---|

|  |

Autres événements

Au début du mois de juin, les analystes de Doctor Web ont achevé l'étude du virus bancaire Trojan.Bolik.1. Ce Trojan est conçu pour voler de l’argent sur les comptes des clients de banques russes, pour voler des informations confidentielles et effectuer de l'espionnage. Ce virus hérite de certaines solutions techniques utilisées dans les Trojans bancaires connus comme Zeus (Trojan.PWS.Panda) et Carberp, mais à la différence de ces malwares, il est capable de se propager sans intervention de l'utilisateur et de contaminer les fichiers exécutables.

Sur commande des pirates, Trojan.Bolik.1 cherche des fichiers exécutables dans les dossiers partagés et sur les périphériques USB connectés à l'ordinateur, puis il les infecte. Dr.Web détecte les programmes contaminés par ce virus comme Win32.Bolik.1. Au sein de chacun de ces programmes, le Trojan bancaire Trojan.Bolik.1 est stocké sous forme cryptée, ainsi que d’autres informations dont ce virus a besoin.

Trojan.Bolik.1 peut contrôler les données transmises et envoyées par les navigateurs Microsoft Internet Explorer, Chrome, Opera et Mozilla Firefox (grâce à cela il est capable de voler les informations que l’utilisateur saisit dans les champs d'entrée sur l'écran). En outre, le virus sait faire des captures d’écran, enregistrer les frappes clavier et il peut créer son propre serveur proxy et un serveur Web sur la machine contaminée, ce qui lui permet d'échanger des fichiers avec les malfaiteurs. Pour en savoir plus sur cette menace, consultez l'aperçu publié par Doctor Web.

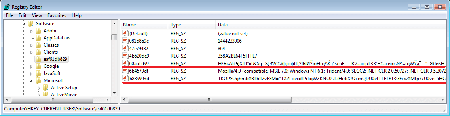

Une autre nouveauté du mois de juin est le Trojan sans corps Trojan.Kovter.297. A l'insu de l'utilisateur, ce programme malveillant lance en tâche de fond plusieurs exemplaires du navigateur Microsoft Internet Explorer, et avec leur aide, il visite les sites spécifiés par les pirates en cliquant sur les liens et bannières publicitaires afin d'augmenter le nombre d'affichage des publicités. En fait, une des particularités de ce Trojan est qu'il n'existe pas sur l'ordinateur contaminé sous forme de fichier mais qu’il fonctionne directement dans la mémoire vive, en utilisant pour son stockage le registre Windows par exemple.

Pour plus d'infos sur Trojan.Kovter.297, consultez l'article publié sur le site de Doctor Web.

À la fin du mois, les analystes de Doctor Web ont détecté un groupe de malwares, parmi lesquels se trouvait Trojan.PWS.Spy.19338 - le Trojan espion ciblant les comptables. L’objectif principal de ce Trojan est de suivre les frappes clavier dans les fenêtres d'un certain nombre d'applications dont le logiciel de comptabilité 1C en différentes versions et SBetC++. Il recueille des informations sur le système infecté et transmet les données du presse-papier de l'ordinateur contaminé aux criminels. Pour en savoir plus sur Trojan.PWS.Spy.19338, consultez notre article.

Au mois de juin, un nouveau malware ciblant Linux, Linux.BackDoor.Irc.13, a été détecté. Le programme malveillant est une modification du Linux.BackDoor.Tsunami, cependant, il ne contient pas de fonctionnalité permettant de réaliser des attaques DDoS. Ce Trojan reçoit des commandes via le protocole IRC (Internet Relay Chat) conçu pour les échanges de messages texte sur Internet.

Les utilisateurs Apple n'ont pas échappé à l’intérêt des cyber pirates : Au mois de juin, les experts de Doctor Web ont détecté un nouveau Trojan ciblant OS X et qui a été nommé Mac.BackDoor.SynCloud.1. A son démarrage, il récupère les logins et mots de passe de tous les utilisateurs authentifiés dans le système à ce moment-là et envoie ces informations au serveur de contrôle. Sur commande des pirates, Mac.BackDoor.SynCloud.1 peut télécharger depuis le serveur de contrôle et lancer sur l'ordinateur contaminé un fichier exécutable ou un script écrit en Python, ainsi qu'effectuer d’autres actions, notamment, mettre à jour sa propre version. Toutes les informations circulant entre le Mac.BackDoor.SynCloud.1 et le serveur de contrôle sont chiffrées.

Sites dangereux

En juin 2016, la base de sites non recommandés par Dr.Web s’est enrichie de 1 716 920 adresses Internet.

| Mai 2016 | Juin 2016 | Evolution |

|---|---|---|

| + 550 258 | + 1 716 920 | +212% |

Logiciels malveillants et indésirables ciblant les appareils mobiles

En juin, les analystes de Doctor Web ont détecté plusieurs applications malveillantes diffusées via Google Play. Une des applications a reçu le nom Android.Valeriy.1.origin. Ce Trojan télécharge des sites Web douteux et affiche des bannières publicitaires proposant aux utilisateurs de saisir leurs numéros de téléphone afin d'avoir accès à différents services. Mais une fois le numéro saisi, le paiement desdits services commence à être prélevé sur le compte de la victime. Le Trojan peut également télécharger d'autres applications malveillantes et exécuter les scritps en JavaScript.

Un autre malware détecté sur le catalogue Google Play a été ajouté à la base de données virales sous le nom Android.PWS.Vk.3. Ce Trojan représente un lecteur pour écouter de la musique publiée sur le réseau social " VKontakte ". Android.PWS.Vk.3 demande à l'utilisateur d'entrer ses login et mot de passe et transmet ensuite ces données aux criminels.

Les événements les plus importants du mois de juin relatifs à la sécurité des mobiles sont les suivants :

- la détection sur Google Play du Trojan qui visite des sites Web douteux et les affiche sous forme de bannières publicitaires ;

- la détection sur Google Play du Trojan qui vole les identifiants des comptes du réseau social " VKontakte ".

Pour plus d'informations sur les menaces ayant ciblées les appareils mobiles en juin, consultez notre rapport.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux