Revenir vers la liste d'actualités

Le 4 août 2016

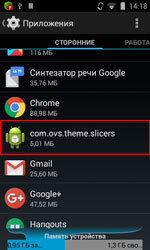

Le Trojan ajouté à la base de données virales Dr.Web comme Android.Slicer.1.origin est installé sur des appareils mobiles par d'autres applications malveillantes. Il est doté des fonctionnalités typiques des utilitaires de services et programmes d'optimisation populaires. En particulier, Android.Slicer.1.origin peut afficher des informations sur l’utilisation de la RAM et la " nettoyer ", en terminant les processus actifs, il permet aussi d'activer ou de désactiver les modules sans fil Wi-Fi et Bluetooth. Cependant, cette application n'a pas de raccourci dans le shell graphique du système d'exploitation, donc l'utilisateur ne peut pas la lancer lui-même.

Malgré le fait que ce programme possède des fonctions utiles, son objectif principal est l'affichage de publicités. Peu de temps après son lancement, ainsi que lors de l'activation ou la désactivation de l'écran et du module Wi-Fi, Android.Slicer.1.origin transmet au serveur de contrôle des informations sur l'IMEI du Smartphone ou de la tablette contaminée, l'adresse MAC de l'adaptateur Wi-Fi, le nom du fabricant de l'appareil mobile et la version du système d'exploitation. En réponse, l'application malveillante reçoit des tâches d'affichage de publicités :

- ajouter un raccourci sur l'écran d'accueil de l’appareil ;

- montrer la bannière ;

- ouvrir un lien dans un navigateur ou sur Google Play.

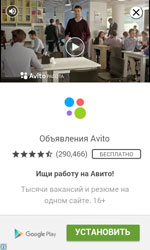

Ainsi, dans certains cas, Android.Slicer.1.origin est capable non seulement d'ouvrir les sections spécifiées du catalogue Google Play pour faire de la publicité pour certaines applications, mais il est en mesure de les installer lui-même y compris des applications payantes. Pour cela, il est aidé par un autre Trojan représentant un équivalent de l'utilitaire fonctionnant avec les privilèges root et détecté par Dr.Web comme Android.Rootkit.40. Si ce programme malveillant est présent dans la partition système /system/bin, Android.Slicer.1.origin peut automatiquement acheter et télécharger des programmes sur Google Play.

Pour ce faire, Android.Slicer.1.originouvre la section de l'application dans le catalogue et en utilisant Android.Rootkit.40 en tant que root, lance l'utilitaire standard uiautomator. A l'aide de ce programme, le Trojan reçoit des informations sur toutes les fenêtres et éléments de gestion affichés sur l'écran à l’instant T. Puis Android.Slicer.1.origin recherche des informations sur les boutons ayant l'identificateur com.android.vending:id/buy_button (boutons " Acheter " et " Installer ") et com.android.vending:id/continue_button (bouton " Continuer "), il trouve leurs coordonnées et les active tandis que les éléments de gestion avec les identificateurs nécessaires sont affichés sur l'écran. Ainsi, Android.Slicer.1.origin peut automatiquement acheter des versions payantes, ainsi que télécharger celles gratuites des applications définies par les pirates à l'insu de l'utilisateur.

Toutefois, les possibilités du Trojan concernant les achats furtifs et les installations de logiciels sur Google Play sont limitées. Tout d'abord, les identificateurs des boutons utilisés par Android.Slicer.1.origin sont présents dans Android en version 4.3 et supérieur. Deuxièmement, le logiciel malveillant Android.Rootkit.40 utilisé par le Trojan ne peut pas fonctionner sur les appareils avec SELinux actif, cad sous Android 4.4 et supérieur. Ainsi, Android.Slicer.1.origin peut lui-même acheter et installer des programmes sur Google Play uniquement sur les appareils tournant sous Android 4.3.

Dr.Web pour Android détecte et éradique le Trojan Android.Slicer.1.origin c'est pourquoi il ne représente pas de danger pour nos utilisateurs.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments