Revenir vers la liste d'actualités

Le 15 août 2016

Le Trojan nommé BackDoor.TeamViewerENT.1 est diffusé sous le nom Spy-Agent (c'est le nom de l'interface administrateur de son système de gestion). Les malfaiteurs développent ce type de Trojans depuis 2011 et sortent régulièrement de nouvelles versions. Cet article décrit l’une de ces versions.

Tout comme le Trojan BackDoor.TeamViewer.49, très semblable du point de vue de son architecture, ce backdoor se compose de plusieurs modules. Mais si son prédécesseur utilisait des composants du programme d'administration à distance TeamViewer pour télécharger une bibliothèque malveillante dans la mémoire de la machine attaquée, le BackDoor.TeamViewerENT.1 lui, utilise ces composants à des fins d’espionnage.

Les fonctions malveillantes principales du Trojan sont concentrées dans la bibliothèque avicap32.dll, et les paramètres de son fonctionnement sont stockés dans un bloc de configuration crypté. En plus de la bibliothèque spécialisée créée par les pirates, le Trojan sauvegarde sur le disque de la machine attaquée les fichiers et dossiers nécessaires au fonctionnement de TeamViewer, ainsi que des fichiers-modules supplémentaires.

Lorsqu'une application sous Windows nécessite le téléchargement d'une bibliothèque dynamique pour fonctionner, le système tente de trouver un fichier ayant le nom correspondant dans le dossier depuis lequel le programme a été lancé et c'est seulement après qu'il commence à chercher dans les dossiers système Windows. Les auteurs de virus ont profité de cette particularité : l'application TeamViewer a besoin de la bibliothèque standard avicap32.dll, qui est stockée par défaut dans l'un des répertoires système de Windows. Mais le Trojan sauvegarde une bibliothèque malveillante ayant le même nom directement dans le dossier comportant le fichier exécutable et légitime de TeamViewer, le système télécharge ainsi en mémoire la bibliothèque du Trojan à la place de la bibliothèque valide.

Après son lancement, BackDoor.TeamViewerENT.1 désactive l'affichage de messages d’erreur pour le processus TeamViewer, il donne les attributs "système", "caché" et "lecture seule" à ses propres fichiers et aux fichiers de TeamViewer, puis il intercepte les appels de l'application et d'un certain nombre de fonctions système. Si certains fichiers ou composants manquent pour un fonctionnement normal de TeamViewer, le Trojan les télécharge depuis son serveur C&C (Control & Command). De plus, si BackDoor.TeamViewerENT.1 détecte une tentative de démarrage des programmes "Windows Task Manager" et "Process Explorer", il termine le processus de TeamViewer sur la machine infectée. Une fois connecté au serveur de contrôle, le backdoor peut exécuter les commandes suivantes :

- redémarrer le PC;

- éteindre le PC;

- supprimer TeamViewer;

- redémarrer TeamViewer;

- commencer à écouter via le microphone;

- cesser d'écouter via le microphone;

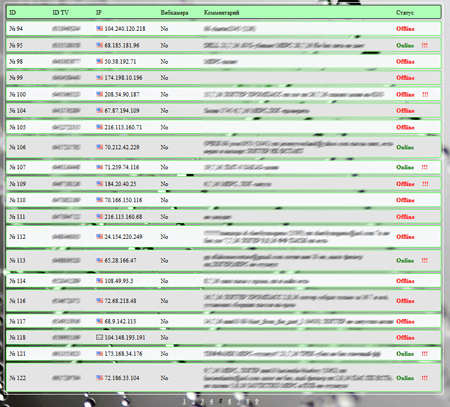

- déterminer la présence d'une webcam;

- commencer à observer via la webcam;

- cesser de regarder via la webcam;

- télécharger un fichier, l’enregistrer dans un dossier temporaire et le lancer;

- mettre à jour le fichier de configuration ou le fichier du backdoor;

- se connecter à un serveur distant spécifié, puis lancer cmd.exe avec une redirection d'entrée-sortie vers un serveur distant.

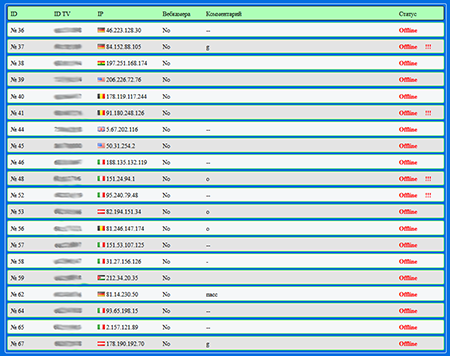

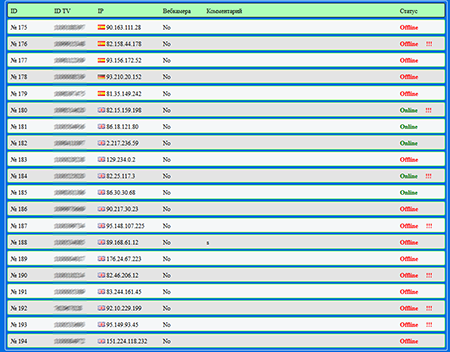

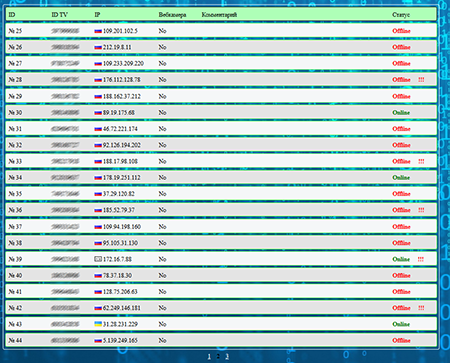

Ces commandes offrent de larges opportunités aux attaquants pour espionner les utilisateurs et voler leurs données confidentielles. Les chercheurs ont notamment découvert que les pirates ont utilisé ce Trojan pour installer des programmes malveillants des familles Trojan.Keylogger et Trojan.PWS.Stealer. Au cours de leur investigation, les analystes de Doctor Web ont pu établir que les pirates ciblent certains pays et certaines régions à différents moments. Ainsi, au mois de juillet, les cybercriminels ont attaqué l’Europe, et plus particulièrement la Grande Bretagne et l'Espagne, et au mois d'août, ils ont attaqué les Etats-Unis.

Beaucoup de machines contaminées ont également été détectées en Russie.

Les spécialistes de Doctor Web surveillent la situation et rappellent aux utilisateurs d'être vigilants et de mettre régulièrement à jour les bases de données virales. L'antivirus Dr.Web détecte et éradique leTrojan BackDoor.TeamViewerENT.1, il ne représente donc pas de danger pour nos utilisateurs.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments