Revenir vers la liste d'actualités

Le 19 août 2016

Ce nouveau Trojan a été nommé Linux.Rex.1. Les utilisateurs du forum Kernelmode ont été parmi les premiers a avoir signalé la propagation de ce Trojan, ils l'ont nommé " le ransomware pour Drupal "(Drupal ransomware), mais les analystes de Doctor Web trouvent cette détermination incomplète.Linux.Rex.1 attaque les sites utilisant le moteur populaire Drupal, mais ses fonctionnalités sont plus larges.

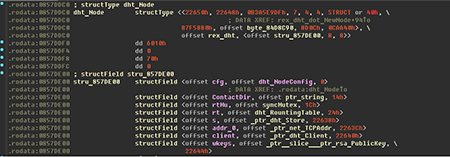

Les botnets modernes peuvent être divisés en deux types. Les premiers reçoivent des commandes des serveurs de contrôle, les autres fonctionnent sans serveurs de contrôle, ils transmettent des informations d'un hôte contaminé vers un autre. Linux.Rex.1 crée des botnets de deuxième type. Ils sont appelés peer-to-peer (de l’anglais, souvent abrégé en « P2P »). L'architecture de Linux.Rex.1 inclut un protocole permettant d'échanger des informations avec d'autres nœuds contaminés et de créer ainsi un botnet P2P décentralisé. En cas de lancement du Trojan, l'ordinateur contaminé fonctionne comme un nœud du réseau.

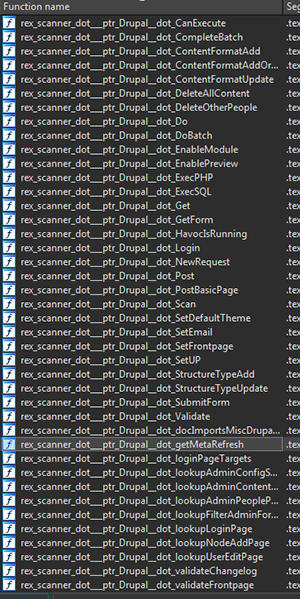

Le Trojan reçoit des ordinateurs contaminés des commandes via le protocole HTTPS et si besoin, il en transmet aux autres nœuds du botnet. Selon la commande reçue, Linux.Rex.1 lance ou stoppe une attaque DDoS sur un site ayant une adresse IP spécifiée. En utilisant un module spécialisé, le Trojan effectue un scan du réseau à la recherche des sites Web utilisant les systèmes de gestion de contenu Drupal, Wordpress, Magento, JetSpeed etc. Il recherche également des équipements réseau tournant sous AirOS. Linux.Rex.1 utilise les vulnérabilités connues des logiciels afin d'obtenir une liste d'utilisateurs, les clés SSH, logins et mots de passe stockés sur les nœuds distants. Ceci n'est pas toujours possible.

Une des autres fonctions de Linux.Rex.1 est l'envoi de messages par email. Dans ces messages, les malfaiteurs menacent les propriétaires de sites Web de lancer des attaques DDoS. Si le message n'est pas délivré au destinataire, les cybercriminels demandent à celui qui l'a reçu de le transférer au propriétaire du site. Pour éviter une attaque, la victime potentielle se voit demander le paiement d’une rançon en monnaie cryptographique bitcoin.

Une vulnérabilité connue de CMS est utilisée pour pirater les sites tournant sous Drupal. A l'aide d'une injection SQL, le Trojan s'authentifie dans le système. Si la tentative de piratage fonctionne, Linux.Rex.1 télécharge sur le site compromis sa propre copie et l’exécute. C'est ainsi que Linux.Rex.1 effectue de l'autoréplication afin de se propager automatiquement sans aucune intervention de l'utilisateur.

Linux.Rex.1 représente un danger grave pour les détenteurs de sites Web ainsi que pour les utilisateurs d’appareils sous Linux. La signature de Linux.Rex.1 a été ajoutée aux bases virales de Dr.Web Antivirus pour Linux, les produits Dr.Web détectent et éradiquent ce Troajn.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments