Revenir vers la liste d'actualités

le 17 octobre 2016

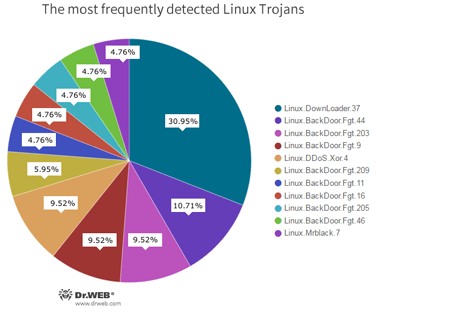

À l’heure actuelle, la principale action des cybercriminels qui diffusent des Trojans ciblant l’Internet des objets consiste à créer des botnets permettant d'effectuer des attaques DDoS, même si certains Trojans sont conçus pour utiliser les appareils contaminés en tant que serveur proxy. Depuis mi-septembre 2016, les experts de Doctor Web ont détecté 11 636 attaques sur divers périphériques sous Linux, dont 9 582 ont été effectuées en utilisant le protocole SSH et 2054, Telnet. Le plus souvent, les malfaiteurs ont téléchargé sur les périphériques piratés 15 types de malware dont la majorité appartient aux familles Linux.DownLoader, Linux.DDoS et Linux.BackDoor.Fgt. Le ratio de ces chevaux de Troie est illustré dans le diagramme ci-dessous.

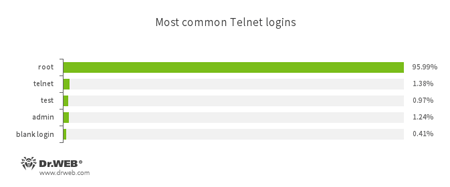

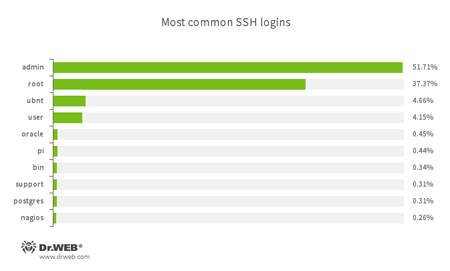

Selon ces statistiques, le programme malveillant le plus courant est le Trojan Linux.Downloader.37, spécialement conçu pour les attaques DDoS. On trouve également les représentants des familles Linux.Mrblack, Linux.BackDoor.Gates, Linux.Mirai,Linux.Nyadrop, Perl.Flood et PerlDDoS, également utilisés pour perpétrer des attaques DDoS. Dans la plupart des cas, ce sont des modifications de Linux.BackDoor.Fgt qui ont été détectées sur les appareils infectés. Il existe des versions de ce Trojan pour les architectures MIPS, SPARC, m68k, PowerPC, SuperH et autres. Linux.BackDoor.Fgt a également été conçu pour l’organisation d’attaques DDoS. Les cybercriminels téléchargent tous ces programmes malveillants sur des périphériques après avoir obtenu les logins et mots de passe de l’utilisateur et après s'être connecté via les protocoles Telnet ou SSH. Via Telnet, les attaquants tentent de se connecter au nœud attaqué en utilisant le login " root " et lorsqu'ils utilisent SSH, avec le login " admin ":

Le tableau suivant montre quelques-unes des combinaisons communes de logins et mots de passe utilisés par les pirates pour infecter des appareils fonctionnant sous Linux. Ces combinaisons ont été utilisées par les cybercriminels lors d’attaques réelles.

| SSH | ||

|---|---|---|

| Login | Mot de passe : | Périphérique/application (probablement) |

| Informix | Informix | Famille de systèmes de gestion de base de données relationnelle (SGBD) Informix, éditée par IBM |

| Pi | Raspberry | Raspberry Pi |

| Root | Nagiosxi | Nagios Server and Network Monitoring Software |

| nagios | Nagios | Logiciel Nagios |

| cactiuser | Cacti | Logiciel Cacti |

| root | Synopass | Logiciel Synology |

| admin | Articon | Passerelle Web sécurisée - ProxySG de Blue Coat Systems |

| Telnet | ||

| Root | xc3511 | Caméras de surveillance |

| Root | Vizxv | Caméras de surveillance Dahua |

| Root | Anko | Caméras de surveillance Anko |

| Root | 5up | Routeurs TP-Link |

| Root | XA1bac0MX | Caméras de surveillance CNB |

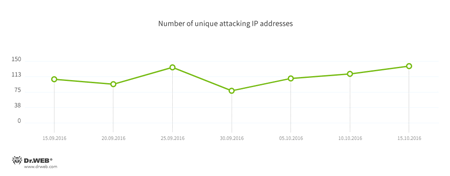

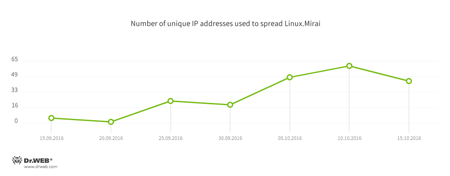

Le nombre d’adresses IP uniques depuis lesquelles les pirates attaquent les périphériques sous Linux surveillés par Doctor Web est en moyenne de 100 :

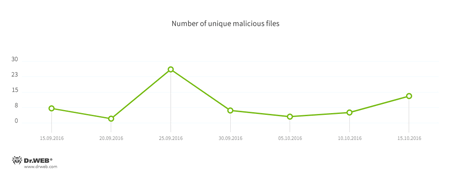

Le nombre de fichiers malveillants uniques chargés sur les périphériques piratés varie au cours du temps, de quelques exemplaires à quelques dizaines de fichiers :

Les statistiques de téléchargements du Trojan Linux.Mirai sur les appareils vulnérables paraissent intéressantes : dès que le code source de ce malware est apparu en accès libre, il est immédiatement devenu populaire parmi les pirates. Le nombre d'adresses IP uniques depuis lesquelles est téléchargé ce Trojan montre l’intérêt qu’il suscite dans le monde de la cybercriminalité. :

Au mois d'octobre, pour installer Linux.Mirai, les pirates se sont servis d’un Trojan de la famille Linux.Luabot. Au cours de la deuxième moitié du mois de septembre 2016, les analystes de Doctor Web ont constaté des attaques utilisant le Trojan Linux.Nyadrop.1, dont la détection a été signalée par les auteurs du blog MalwareMustDie. Compte tenu des combinaisons de logins et mots de passe utilisées lors de ces attaques, on peut conclure que les routeurs TP-Link ont été ciblés par les pirates. La taille du Trojan Linux.Nyadrop.1 est de 621 octets seulement et il est conçu pour installer d'autres Trojans sur les périphériques compromis.

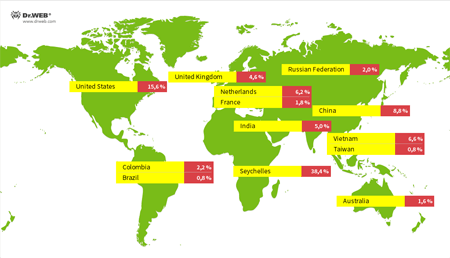

Voici la répartition géographique des adresses IP depuis lesquelles des programmes malveillants ont été téléchargés sur les appareils vulnérables sous Linux :

Les spécialistes de Doctor Web continuent à surveiller la propagation des logiciels malveillants ciblant Linux et informeront les utilisateurs de l’évolution de la situation.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments