Revenir vers la liste d'actualités

le 17 novembre 2016

Ce Trojan ciblant Windows a reçu le nom de BackDoor.Crane.1 et il a été utilisé pour perpétrer une attaque contre les deux grandes entreprises russes de construction de grues, grues portiques et l'équipement correspondant. Ceci est l'un des rares cas d'attaque ciblée enregistrée par les experts de Doctor Web ces derniers temps. Les analystes ont constaté que le backdoor et deux autres programmes malveillants qu'il téléchargeait sur les machines contaminées ont volé des informations confidentielles. Le but principal des cybercriminels était de voler des documents financiers, des contrats et des courriels. Les Trojans, effectuaient également des captures d'écran sur les ordinateurs contaminés à intervalles réguliers et les envoyaient au serveur des pirates. Les actions malveillantes analysées laissent penser qu’il peut s’agir de concurrence déloyale.

Ci-après, nous examinons brièvement les aspects techniques de BackDoor.Crane.1.

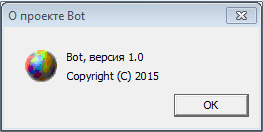

Dans les ressources du Trojan, les analystes ont détecté une fenêtre " A propos du projet Bot " qui ne s'affiche pas lorsque le programme s'exécute, et que les auteurs ont sans doute oublié de retirer et qui montrerait qu’ils ont utilisé un code déjà existant. La fenêtre contient la ligne " Copyright © 2015 ", mais la version actuelle du backdoor a été compilée par les auteurs de virus le 25 avril 2016.

Après son lancement, le Trojan vérifie la présence sur le disque d’un fichier de configuration et il le crée s’il ne le trouve pas. Ensuite, BackDoor.Crane.1 télécharge en mémoire ses propres modules et, à des intervalles précis, se connecte au serveur de contrôle pour recevoir des tâches. Il est à noter que dans l’échange d’informations avec le centre de commandes, le Trojan utilise la chaine "RSDN HHTP Reader " en tant que valeur du paramètre User-Agent. De ce fait, on peut conclure que ses auteurs ont copié des fragments du code sur le site pour les développeurs de logiciels rsdn.org.

BackDoor.Crane.1 a plusieurs modules qui peuvent être installés sur commande des pirates. Chacun d'entre eux effectue une tâche spécifique. Dont les suivantes :

- l'exécution des commandes transmises depuis le serveur de contrôle en utilisant l'interprétateur de commande cmd,

- le téléchargement de fichiers via des liens indiqués et l'enregistrement des fichiers vers un dossier spécifié sur la machine contaminée,

- la création et la transmission vers le serveur de contrôle de la liste des contenus d'un dossier indiqué,

- la création et la transmission au serveur de contrôle des captures d'écran,

- le téléchargement de fichiers vers le serveur indiqué par les pirates en utilisant le protocole FTP,

- le téléchargement de fichiers vers le serveur indiqué par les pirates en utilisant le protocole HTTP.

Les spécialistes de Doctor Web ont constaté que certains modules de BackDoor.Crane.1 téléchargeaient et installaient sur les machines contaminées deux Trojans écrits en langage Python, ajoutés à la base virale comme Python.BackDoor.Crane.1 et Python.BackDoor.Crane.2. Le backdoor Python.BackDoor.Crane.1 échange des informations avec le serveur en utilisant le protocole HTTP et peut accomplir presque le même ensemble de commandes que le BackDoor.Crane.1. Cette liste a été complétée par quelques nouvelles fonctionnalités :

- obtenir une liste de fichiers et de dossier selon le chemin d’accès indiqué,

- supprimer les fichiers spécifiés,

- mettre fin à des processus indiqués,

- copier les fichiers spécifiés,

- transmettre au serveur de contrôle la liste des processus en cours d'exécution, des informations sur le système d'exploitation et les disques de l'ordinateur contaminé,

- cesser de fonctionner.

Le deuxième programme malveillant, Python.BackDoor.Crane.2 est conçu pour assurer le fonctionnement sur l'ordinateur contaminé d'un code shell reçu depuis le serveur de contrôle.

Les signatures de ces malwares ont été ajoutées aux bases de données virales Dr.Web, ce Trojan ne représente donc aucun danger pour nos utilisateurs.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments