Revenir vers la liste d'actualités

le 9 décembre 2016

Le programme malveillant qui a reçu le nom Android.Loki.16.origin est un Trojan multi-composants. Il télécharge discrètement et installe des logiciels sur les appareils mobiles fonctionnant sous Android. Le Trojan infecte les Smartphones et tablettes en plusieurs étapes.

Dans une première étape, il est téléchargé vers des appareils mobiles et là, il est lancé par d'autres logiciels malveillants. Ensuite, il se connecte au serveur de gestion et télécharge un composant malveillant Android.Loki.28, ainsi que plusieurs exploits pour obtenir un accès root. Tous ces fichiers sont enregistrés dans le répertoire du Trojan. Puis Android.Loki.16.origin exécute les exploits l'un après l'autre et après avoir augmenté les privilèges, lance le module Android.Loki.28.

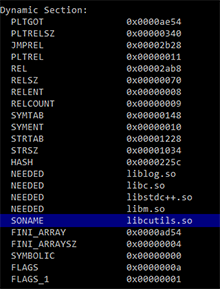

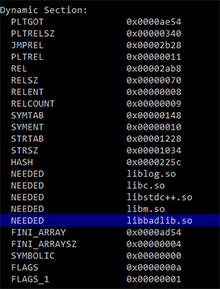

À son tour, Android.Loki.28 après son lancement, obtient la possibilité d'apporter des modifications dans les fichiers système. Il extrait ensuite des composants malveillants supplémentaires : Android.Loki.26 et Android.Loki.27 et les place respectivement dans les répertoires système /system/bin/ et /system/lib/ . Ensuite, le logiciel malveillant injecte dans l'une des bibliothèques système une dépendance du composant du Trojan Android.Loki.27. Après la modification de la bibliothèque, le module malveillantAndroid.Loki.27 est attaché à elle et il démarre chaque fois que le système d'exploitation utilise la bibliothèque. Les images ci-dessous représentent un exemple de modifications réalisées par ce malware :

Dès son démarrage, Android.Loki.27 lance le module malveillant Android.Loki.26. Il démarre uniquement depuis les processus système ayant les privilèges root. Il obtient ainsi l'accès root et peut discrètement télécharger, installer et désinstaller des applications. En utilisant ce module, les cybercriminels téléchargent non seulement d'autres programmes malveillants mais également des modules publicitaires ou des logiciels inoffensifs, ceci leur permet de tirer profit de l'affichage des publicités ou de l'augmentation des résultats des compteurs d'applications installées.

Etant donné qu’ Android.Loki.27 modifie les composants du système, sa suppression peut endommager l'appareil mobile infecté. Lors des mises en marche ultérieures de l'appareil, l'OS Android ne peut être chargé correctement, parce qu'il n'arrive pas à trouver dans la bibliothèque modifiée la dépendance correspondante du Trojan. Pour restaurer le système, il faudra reflasher l'appareil. Étant donné que tous les fichiers personnels seront supprimés, avant de reflasher le firmware, il est recommandé de sauvegarder les données importantes et de consulter un spécialiste si possible.

Les produits antivirus Dr.Web pour Android détectent toutes les modifications connues des Trojans de la famille Android.Loki, qui ne représentent donc aucun danger pour les utilisateurs Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments