Revenir vers la liste d'actualités

Le 20 janvier 2017

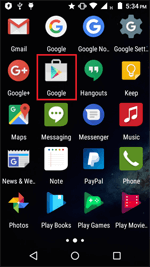

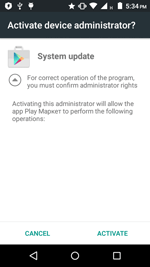

Ce code source a été publié il y a un mois, et les spécialistes de Doctor Web ont détecté un Trojan bancaire créé sur la base des informations fournies par les cybercriminels. Ce cheval de Troie, nommé Android.BankBot.149.origin se propage sous le couvert de programmes inoffensifs. Après son lancement, Android.BankBot.149.origin demande un accès aux fonctions administrateur de l'appareil mobile pour empêcher sa suppression. Puis il se cache en supprimant son icône de l'écran principal.

Ensuite Android.BankBot.149.origin se connecte au serveur de contrôle et attend ses commandes. Le Trojan peut exécuter les commandes suivantes :

- envoyer des SMS,

- intercepter des SMS,

- demander les privilèges administrateur

- exécuter les requêtes USSD,

- recevoir une liste des numéros de tous les contacts existants,

- envoyer des SMS avec un texte reçu dans une commande vers tous les contacts,

- suivre la géolocalisation de l'appareil via les satellites GPS;

- sur les appareils ayant les versions modernes d'Android, effectuer des requêtes pour l'envoi de SMS et d’appels, accéder au répertoire et au GPS,

- recevoir un fichier de configuration avec une liste d’applications bancaires à attaquer,

- afficher des fenêtres de phishing.

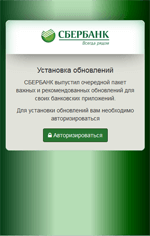

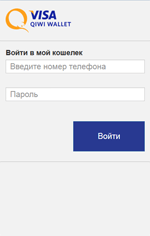

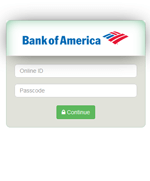

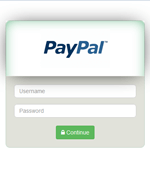

Comme beaucoup de Trojans bancaires ciblant Android, Android.BankBot.149.origin vole des informations confidentielles, ils suit le lancement des applications de type banque-client et des logiciels liés aux systèmes de paiement. L'échantillon examiné par les analystes de Doctor Web contrôle le lancement de plus de trente programmes de ce type. Dès que le malware détecte l’ouverture d’un de ces programmes, il télécharge depuis le serveur de contrôle un formulaire de phishing destiné à saisir les identifiants d’un compte bancaire et il l'affiche par-dessus la fenêtre de l'application attaquée.

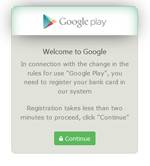

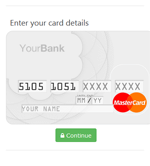

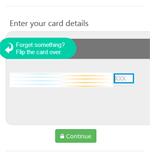

A par le vol des logins et mots de passe, le Trojan tente de voler des données de la carte bancaire de l'utilisateur. Pour cela, Android.BankBot.149.origin surveille le lancement des applications telles que Facebook, Viber, Youtube, Messenger, WhatsApp, Uber, Snapchat, WeChat, imo, Instagram, Twitter et Google Play Store, et affiche par-dessus ces applications une fenêtre de phishing avec les paramètres du service de paiement du catalogue Google Play.

Lorsqu’un SMS arrive, le Trojan désactive tous les sons et le vibreur et il envoie le contenu du message aux pirates, puis il tente de supprimer les SMS interceptés de la liste des messages entrants. Par conséquent, l'utilisateur ne reçoit pas de notifications de sa banque, par exemple, sur des opérations qu’il aurait effectuées, et ne reçoit pas non plus les autres messages arrivant sur son mobile.

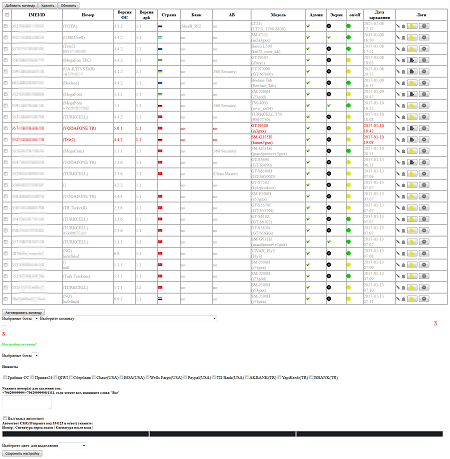

Toutes les données volées par Android.BankBot.149.origin sont téléchargées sur le serveur de contrôle et disponibles depuis le panneau d'administration. Avec l'aide de ce panneau d'administration, les cybercriminels peuvent non seulement obtenir l'information dont ils ont besoin, mais ils peuvent également gérer l'application malveillante.

En général, les fonctionnalités du Trojan sont standard. Cependant, le code de ce malware étant en libre accès, il est probable que des « homologues » voient le jour rapidement. Les produits antivrus Dr.Web pour Android détectent Android.SmsBot.459.origin, c'est pourquoi les utilisateurs des produits Dr.Web sont hors danger.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments