Revenir vers la liste d'actualités

Le 24 janvier 2017

Le Trojan utilisé par les pirates a reçu le nom de Linux.Proxy.10. Comme on peut le deviner à son nom, il est destiné à lancer sur le dispositif contaminé le serveur proxy SOCKS5 qui est basé sur les codes sources de l'utilitaire Satanic Socks Server, ces codes sont diffusés librement. Les attaquants utilisent ce cheval de Troie pour assurer leur anonymat sur Internet.

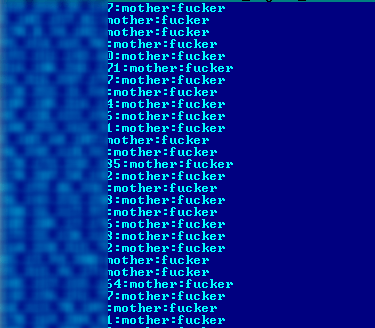

Pour propager Linux.Proxy.10, les cybercriminels s'authentifient sur les ordinateurs vulnérables via le protocole SSH. Une liste de ces machines ainsi que le login et le mot de passe sont stockés sur leur serveur. La liste a le format suivant : " Adresse IP:login:mot de passe ". Il convient de noter que les utilisateurs ayant des données d’identification de ce type sont généralement créés dans le système par d'autres Trojans ciblant Linux. En d’autres termes, Linux.Proxy.10 pénètre sur les ordinateurs et périphériques utilisant les paramètres par défaut ou qui sont déjà contaminés par des programmes malveillants ciblant Linux.

À l’aide de cette liste, un script est créé qui est ensuite exécuté sur les dispositifs contaminés en utilisant l’utilitaire sshpass. Il infecte le système ciblé via Linux.Proxy.10.

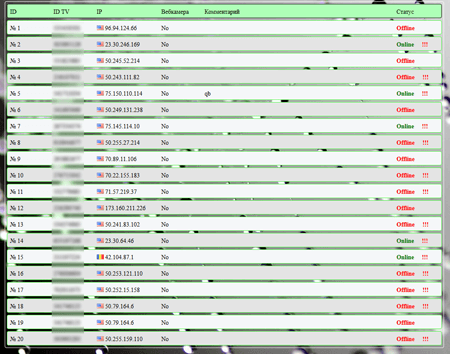

De plus, sur le serveur des pirates diffusant Linux.Proxy.10, les analystes de Doctor Web ont détecté un panneau de gestion Spy-Agent et le build d'un malware ciblant Windows qui appartient à la famille des Trojans Espions BackDoor.TeamViewer.

Pour se connecter au serveur proxy lancé à l'aide de Linux.Proxy.10, les pirates n'ont qu'à connaître l'adresse IP du dispositif contaminé et le numéro du port qui est enregistré dans le corps du Trojan lors de sa compilation. Les spécialistes de Doctor Web ont pu compter le nombre d’ordinateurs contaminés par Linux.Proxy.10 : le 24 janvier 2017, ce chiffre s’élève à plusieurs milliers.

Pour protéger les périphériques de l'activité du Trojan Linux.Proxy.10, ou en cas de doute, il est recommandé d'effectuer une analyse à distance des ordinateurs en question via le protocole SSH en utilisant Dr.Web Antivirus 11.0 pour Linux.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments