Revenir vers la liste d'actualités

Le 25 mai 2017

Les premières attaques menées à l’aide du Trojan de la famille Linux.LuaBot. ont été enregistrées par les spécialistes de Doctor Web en décembre 2016. Tous les malwares de cette catégorie ont été écrits en langage de script Lua. Le Trojan évolue constamment depuis le mois de décembre 2016 et de nouvelles versions apparaissent régulièrement. Linux.LuaBot. représente un ensemble de 31 scripts Lua et de deux modules supplémentaires exerçant chacun leur propre fonction. Le Trojan est capable de contaminer les appareils ayant les architectures Intel x 86 (et Intel x86_64), MIPS, MIPSEL, Power PC, ARM, SH4, SPARC, M68k. Il peut donc toucher également une large gamme de routeurs, consoles TV, stockages réseau, caméras IP et autres périphériques " intelligents ". Les spécialistes de Doctor Web n'ont pas pu détecter « in the wild » des builds du Trojan ciblant l'architecture SPARC : Le composant du Trojan qui contamine les périphériques sait déterminer l'architecture, mais des modules ciblant cette architecture n'ont pas été trouvés.

Tous les scripts au sein de Linux.LuaBot sont reliés. Le Trojan génère une liste d’adresses IP qu'il va attaquer puis tente de se connecter à des périphériques distants selon la liste générée et de s'authentifier en utilisant la méthode de force brute. Les scripts utilisés pour le piratage des hôtes réseau savent déterminer l'architecture de l'appareil attaqué et contiennent également un mécanisme spécialisé permettant de détecter les honeypot, les serveurs utilisés comme appâts pour attirer les cybercriminels. À l’aide des " honeypot ", les analystes en sécurité informatique examinent les méthodes des attaques et les outils des pirates. Les attaques sont effectuées via le protocole Telnet ainsi que via SSH, des scripts Lua spécifiques sont responsables de chacun de ces protocoles. Une fois l'accès au périphérique obtenu, le script malveillant y installe le Trojan Linux.LuaBot avec architecture correspondante. Au cours de l'attaque via Telnet, un petit module est téléchargé sur l’hôte compromis, puis il se lance et à son tour, télécharge le Trojan. Si une attaque est réalisée via SSH, le Trojan est téléchargé immédiatement.

Un des modules de Linux.LuaBot représente un serveur Web fonctionnant via HTTP. Le serveur peut enregistrer et lancer des applications sur l'appareil infecté, il est capable de transmettre un fichier depuis son dossier ou bien de communiquer des informations sur la version du Trojan. Il est à noter que les pirates ont retiré la fonction de transmission d'informations sur l'appareil contaminé de la version de Linux.LuaBot apparue au mois de mai 2017.

Linux.LuaBot communique avec le serveur de contrôle via le protocole HTTP, toutes les informations transmises sont chiffrées. Pour rechercher de nouveaux fichiers de configuration et des modules, un réseau P2P basé sur le protocole Bittorrent DHT est utilisé, le même protocole est utilisé dans les réseaux torrent ordinaires. Un autre script est responsable de cette recherche. L'authenticité des messages reçus et envoyés est vérifiée avec une signature numérique. Si le réseau P2P n’est pas disponible, un script effectue une mise à jour de Linux. LuaBot à l’aide d’autres hôtes infectés, en téléchargeant ses fichiers sur les appareils infectés sur demande. Ce script n’est présent que dans les premières versions du Trojan.

Le danger pour les utilisateurs Linux est qu’il fonctionne comme une backdoor et peut effectuer les actions souhaitées par les pirates sur commande. De plus, les versions antérieures de ce malware lançaient sur les appareils compromis un serveur proxy utilisé par les pirates pour rendre leurs actions sur Internet anonymes.

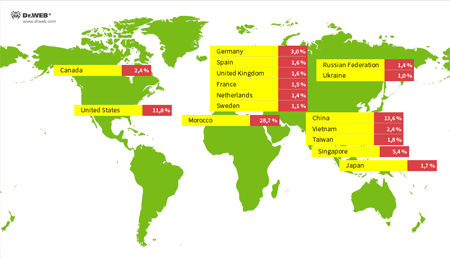

Les analystes de Doctor Web ont récolté des statistiques sur les adresses IP uniques des périphériques contaminés par Linux.LuaBot . La répartition géographique de ces adresses est présentée dans l'illustration ci-dessous :

Les spécialistes de Doctor Web connaissent plusieurs modifications de Linux.LuaBot qui se différencient par leurs caractéristiques et leurs particularités architecturales. L'antivirus Dr.Web détecte tous les exemplaires existants de Linux.LuaBot .

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments