Revenir vers la liste d'actualités

Le 5 mai 2012

Le trojan est écrit en langage Assembler et se propage dans les archives des pièces jointes, le message contenant le nom du destinataire dans l’objet. Si l’utilisateur ouvre l’archive et l’application, le trojan lance svchost.exe et y enregistre le code du virus. Ainsi, toutes les actions malveillantes du Trojan.Matsnu.1 sont effectuées via le module svchost. Ensuite, le trojan sauvegarde sa copie avec une extension .pre dans un dossier temporaire Windows, lance cette copie et supprime le fichier de départ.

En fonction du numéro de série du disque dur, le Trojan.Matsnu.1 crée un numéro d’identification de l’ordinateur infecté (PCID). Ce numéro est utilisé comme code de cryptage pour les connexions avec le serveur distant des pirates.

Après son installation, le trojan affiche à l'écran un message d’erreur de l’application Acrobat Reader: «Error: Could not write value Folders to key», tandis que la copie du module du trojan est sauvegardée dans Windows\system32 sous un nom contenant le numéro du disque dur ainsi que des symboles aléatoires. Le chemin vers le module est le paramètre Userinit dans le registre HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon\. Il est à noter que le Trojan.Matsnu.1 n’effectue pas cette étape dans les systèmes 64- bits.

Une autre copie du trojan se trouve dans le dossier %AppData%\ligne au hasard\, dont le chemin est enregistré dans les branches de la base de registre relatives à l'auto démarrage des applications. Ensuite, après de multiples lancements de l'utilitaire reg.exe avec différents arguments, le Trojan.Matsnu.1 désactive le lancement de l’ordinateur en mode sécurisé et bloque le lancement des utilitaires taskmanager.exe, regedit.exe, msconfig.exe.

Les fichiers graphiques nécessaires pour assurer la communication entre le trojan et l’utilisateur sont téléchargés depuis un serveur distant sous forme d'archive CAB. C'est la copie du trojan dans le dossier Windows qui se connecte avec le serveur des pirates. Les fichiers graphiques sont extraits avec un utilitaire, extrac32.exe. Si la connexion n’est pas établie tout de suite, les demandes de connexion sont envoyées toutes les 20 minutes. Si l'archive a été ouverte avec succès, le Trojan.Matsnu.1 sauvegarde les images dans le fichier de configuration, il crée une clé de décodage et l’envoie au serveur des pirates, puis il cherche à coder tous les fichiers sur l’ordinateur infecté. La clé de décodage n’est pas enregistrée sur le PC infecté. Si le téléchargement de l'archive depuis le serveur distant a échoué, le Trojan.Matsnu.1 pourra coder les fichiers s'il obtient une commande du serveur distant, après le redémarrage de l'ordinateur. Le trojan modifie les noms des fichiers selon le modèle : locked-filename. <random>, ou filename — est le nom d’origine du fichier et <random> — sont quatre symboles au hasard.

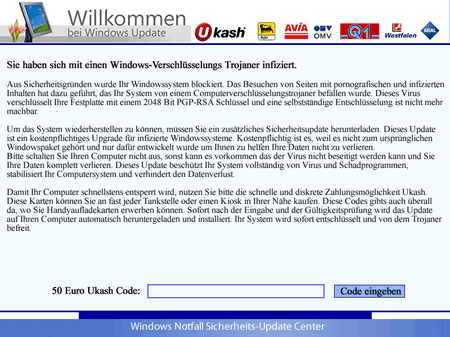

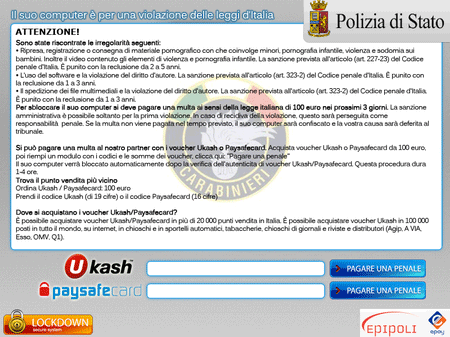

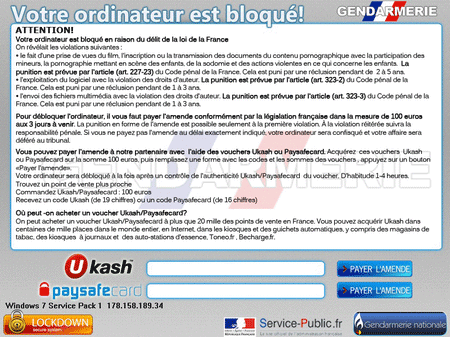

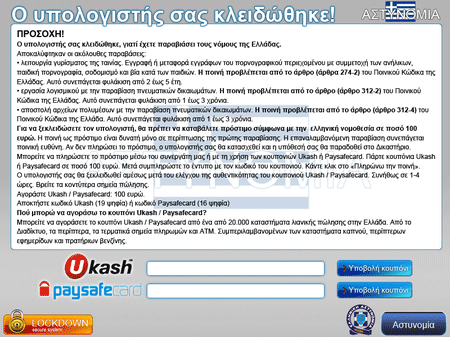

Suite au redémarrage de Windows c’est soit la copie du Trojan.Matsnu.1, se trouvant dans %AppData%\ligne au hasard\, soit celle de Windows\system32 qui se lance. Sur l'écran de l'ordinateur, une image de l'archive téléchargée est affichée.

Ces messages annoncent à l’utilisateur que son PC a été bloqué en raison d’une soi-disant violation de la loi. Les pirates demandent de payer une amende, en réalité donc, une rançon. Le paiement doit être effectué via Ukash ou PaySafeCard.

En même temps que le trojan affiche le message à l’utilisateur, il attend de recevoir des commandes depuis le serveur des pirates :

- Supprimer tous les fichiers sur les disques durs ;

- Télécharger un programme malveillant depuis le site et le lancer ;

- Télécharger et afficher d’autres images pour communiquer avec l’utilisateur ;

- Sauvegarder sur le disque un fichier exécutable et de le lancer en tâche de fond ;

- Décoder les fichiers (la clé est envoyée depuis le serveur des pirates avec la commande);

- Coder de nouveau les fichiers avec une nouvelle clé;

- Mettre à jour la liste des serveurs;

- Mettre à jour le module principal du trojan.

Prenant en compte la multiplicité des actions qu’il peut effectuer, il convient de rester vigilant envers le potentiel malveillant du Trojan.Matsnu.1. Un grand nombre d’utilisateurs en Europe et en Amérique latine ont déjà souffert de cette menace. Afin d’aider les utilisateurs victime de ce trojan, Doctor Web a développé un utilitaire spécial pour décoder les fichiers, l'utilitaire est disponible gratuitement sur son site.

Pour éviter la pénétration du Trojan.Matsnu.1 sur les ordinateurs et les conséquences d'une telle infection, il est recommandé d’observer ces quelques règles.

- Ne pas ouvrir les pièces jointes provenant de sources non fiables.

- Sauvegarder régulièrement ses données.

- Si les fichiers sont codés, ne rien supprimer et ne pas désinstaller l'OS.

- Si le message affiché par le trojan ressemble à un de ceux cités dans cette news, essayer l’utilitaire gratuit Doctor Web.

- Si cela n’a pas marché, les utilisateurs peuvent s’adresser au Laboratoire de Doctor Web gratuitement pour faire analyser un fichier suspect.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments