Revenir vers la liste d'actualités

Le 5 mars 2014

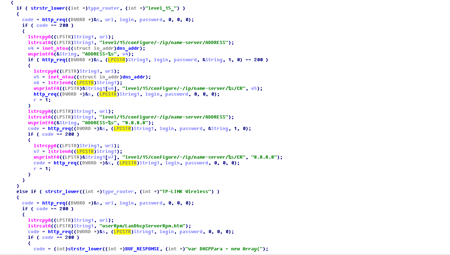

Lancé sur un ordinateur infecté tournant sous Windows, le Trojan.Rbrute se connecte à un serveur distant et attend les commandes. Par exemple, la plage des adresses IP à scanner. Le malware peut pirater les modèles de routeurs Wi-Fi suivants : D-Link DSL-2520U, DSL-2600U, TP-Link TD-W8901G, TD-W8901G 3.0, TD-W8901GB, TD-W8951ND, TD-W8961ND, TD-8840T, TD-8840T 2.0, TD-W8961ND, TD-8816, TD-8817 2.0, TD-8817, TD-W8151N, TD-W8101G, ZTE ZXV10 W300, ZXDSL 831CII et quelques autres. Il peut exécuter deux commandes :

- le scan du réseau par la plage des adresses IP ;

- l'attaque par dictionnaire.

Il faut noter que ces commandes ne sont pas interdépendantes. Si le Trojan.Rbrute trouve un routeur actif sur l'une des adresses IP, il en reçoit une page web, définit le modèle de l'appareil en utilisant le tag realm=\", puis il notifie le serveur de gestion.

Le Trojan peut recevoir une commande pour effectuer une attaque par dictionnaire, car il peut accéder à toutes les informations nécessaires à une telle attaque : adresse IP, DNS pour le remplacement et le dictionnaire de mots de passe. Pour le login, le Trojan.Rbrute utilise « admin » ou « support ».

Si le Trojan passe l'authentification, il indique au serveur distant que le piratage a été un succès et envoie une requête pour le changement des adresses spécifiées dans les paramètres du serveur DNS. Ainsi, lorsque l'utilisateur ouvre un site dans le navigateur, il sera redirigé vers les ressources des malfaiteurs. Les cybercriminels utilisent aujourd'hui ce schéma pour élargir le botnet Win32.Sector.

L'infection se passe comme suit.

- Les malfaiteurs téléchargent sur l'ordinateur, déjà infecté par le virus Win32.Sector, le Trojan.Rbrute.

- Ce dernier reçoit une commande d’un serveur distant pour rechercher des routeurs Wi-Fi.

- En cas de succès, le Trojan.Rbrute remplace les adresses DNS des serveurs dans les paramètres du routeur.

- Lorsque l'utilisateur d’un autre ordinateur accède à Internet via le routeur compromis, il est redirigé vers la page créée par les malfaiteurs.

- Depuis cette page, le virus Win32.Sector est téléchargé pour infecter le système.

- Puis le virus Win32.Sector peut télécharger sur le PC infecté la copie du Trojan.Rbrute. Le cycle se répète.

La signature du Trojan.Rbrute a été ajoutée à la base virale de Dr.Web. Les spécialistes de Doctor Web recommandent aux utilisateurs de routeurs Wi-Fi de ne pas utiliser les paramètres par défaut et d’utiliser des mots de passe forts dans l'interface administrateur.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments