Revenir vers la liste d'actualités

23 avril 2013

Les publicités, intégrées aux applications pour Android, sont très souvent utilisées par les développeurs afin de gagner de l'argent. Cependant, en 2011 les cybercriminels ont commencé à utiliser les réseaux publicitaires pour distribuer des Trojans. Les Trojans les plus répandus sont ceux de la famille Android.SmsSend, conçus pour envoyer des SMS payants et abonner les utilisateurs à des services divers (payants également). Doctor Web a publié une news sur ce thème récemment. Il faut noter que le nombre de Trojans utilisant ces réseaux augmente.

Les malfaiteurs utilisent les réseaux publicitaires existants pour Android, tels que Google AdMob, Airpush, Startapp, mais quelques pirates ont crée leur propre plateforme publicitaire. À première vue, elle ne diffère pas des autres : ce réseau offre aux développeurs d’applications pour Android des conditions très avantageuses d'utilisation d’API publicitaires, promettant un revenu élevé et stable, ainsi que des comptes faciles à gérer et à contrôler. Il est logique que certains développeurs se soient intéressés à la nouvelle plateforme.

Comme pour les autres publiciels, la méthode push est utilisée afin d'afficher les publicités dans l’API. Mais la plateforme possède également quelques fonctions cachées.

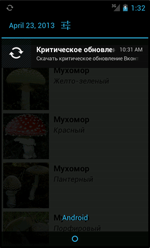

Par exemple, les notifications push peuvent contenir des messages sur la nécessité d'installer des mises à jour importantes pour des applications diverses. Si l'utilisateur confirme l'installation d'une mise à jour, le module publicitaire télécharge un paquet apk et le place dans un catalogue de téléchargements /mnt/sdcard/download de la carte mémoire. Ce module peut également créer sur l'écran principal de l'appareil mobile un raccourci, lié au logiciel qui vient d'être installé. Puis si l'utilisateur clique sur ce raccourci, il lancera l'installation du programme correspondant.

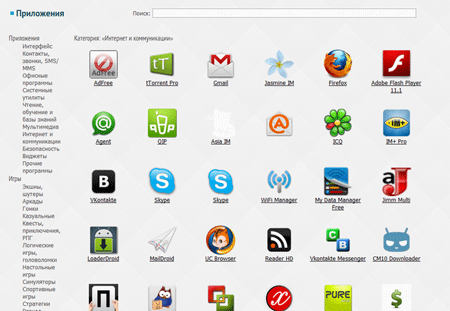

Les spécialistes de Doctor Web ont trouvé que les paquets apk sont les programmes de la famille Android.SmsSend. Ils ont également détecté la source de distribution de ces Trojans. Ce sont des serveurs sur les IP desquels de faux catalogues d'applications sont enregistrés. Par exemple, dans trois cas, la plateforme publicitaire s'adresse au serveur avec l'adresse 188.130.xxx.xx, dans les 25 cas suivants : 91.226.xxx.xx. Ces adresses sont déjà inclues au Contrôle parentale de l'antivirus Dr.Web, qui les bloque.

Dans la liste ci-dessous, vous pouvez voir la liste des commandes que cette plateforme peut recevoir et exécuter :

- news – afficher la notification push

- showpage – ouvrir une page Web dans le navigateur

- install – télécharger et installer le fichier apk

- showinstall – afficher la notification push avec l'installation du fichier apk

- iconpage – créer un raccourci vers une page Web

- iconinstall – créer un raccourci vers le fichier apk téléchargé

- newdomen – changer l'adresse du serveur de gestion

- seconddomen – l'adresse du serveur de réserve

- stop – stopper les requêtes au serveur

- testpost – envoyer une demande encore une fois

- ok – rien à faire

De plus, ce module peut recueillir et envoyer au serveur de gestion le N° imei de l'appareil mobile, le code de l'opérateur et le numéro imsi du portable.

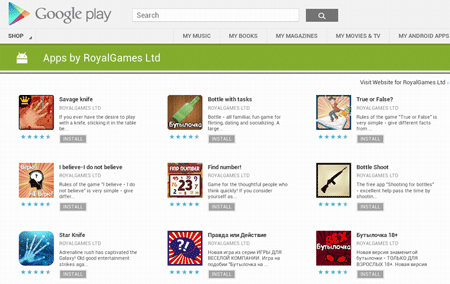

Cet API publicitaire est vraiment dangereux car les applications qui l’utilisent se trouvent dans le catalogue Google Play, qui est, de facto, la source d'applications pour Android la plus sécurisée. Comme les utilisateurs font toujours confiance à Google Play, le nombre d'installations des programmes avec cette plateforme est vraiment considérable. A cause des restrictions appliquées par la société Google sur l'information relative au nombre des téléchargements, les spécialistes de Doctor Web peuvent seulement supposer qu’environ 5,3 millions d'utilisateur peuvent devenir des victimes. C'est l’infection la plus notable sur Google Play depuis le déploiement du système antivirus Google Bouncer.

En analysant toutes les données, notamment les fonctionnalités de l'API et sa liaison avec des sites de distribution de malwares ciblant Android, les spécialistes de Doctor Web la considèrent comme un adware ayant des objectifs malveillants. Cette plateforme a été ajoutée aux bases virales sous le nom Android.Androways.1.origin et ne représente aucune menace pour les utilisateurs des logiciels Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments