Revenir vers la liste d'actualités

le 4 décembre 2014

Android.BankBot.35.origin est distribué par les malfaiteurs au sein du malware Android.MulDrop.46.origin. Ce Trojan représente un dropper que l'utilisateur peut télécharger sous couvert de différentes applications. Pour l’heure, les spécialistes de Doctor Web ont découvert des cas où les malfaiteurs distribuent Android.MulDrop.46.origin sous couvert d'un navigateur web.

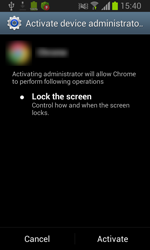

Une fois le dropper installé sur l'appareil mobile sous Android, il doit être initialisé soit par l'utilisateur (s'il clique sur le raccourci créé par le Trojan), soit automatiquement lors du déverrouillage de l'écran ou d'un redémarrage. Si Android.MulDrop.46.origin est lancé par l'utilisateur, le logiciel malveillant demande les droits administrateur de l'appareil mobile, puis crée son raccourci. Puis il fonctionne comme un service système et devient invisible pour l'utilisateur de l'appareil mobile.

Après son initialisation, le dropper extrait le fichier dex du Trojan Android.BankBot.35.origin, qui est lancé dans la mémoire vive à l'aide du DexClassLoader, permettant aux applications pour Android (dans ce cas pour le dropper Android.MulDrop.46.origin) de lancer les modules à l'insu de l'utilisateurs et sans pré-installation. Après avoir reçu le contrôle, Android.BankBot.35.origin passe en mode veille et vérifie de temps en temps la présence sur l'appareil infecté d’applications de banque en ligne. Si une de ces applications est détectée, le Trojan télécharge du serveur des malfaiteurs l'application-copie appropriée et essaie de l'installer au lieu de l'application originale. Pour ce faire, Android.BankBot.35.origin affiche sur l'écran une requête pour installer la nouvelle version de l'application de la banque en ligne. Si l'utilisateur accepte cette mise à jour, le Trojan supprimera l'application originale et installera la fausse.

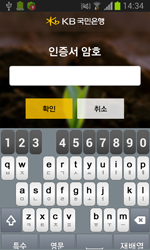

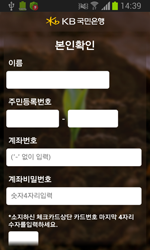

Chaque fausse application téléchargée par Android.BankBot.35.origin représente une modification du Trojan Android.Banker.46.origin. Ce malware permet aux cybercriminels d'accéder au compte bancaire afin soit d'effectuer des transactions, soit de le vider. Pour voler des données confidentielles Android.Banker.46.origin imite l'interface des applications de banque en ligne originales et demande le login et mot de passe pour accéder au compte, ainsi que le numéro de compte et de la carte bancaire, les données du certificat numérique utilisé pour les transactions sécurisées.

|

|

|

Mais ce n'est pas la seule fonctionnalité malveillante d'Android.BankBot.35.origin. Le Trojan peut exécuter les commandes suivantes :

- envoyer un SMS à un certain numéro avec un texte spécifié dans la commande ;

- activer ou désactiver le Wi-Fi ;

- télécharger sur le serveur les contacts (y compris ceux de la carte SIM) ;

- télécharger et lancer un fichier dex.

Pour lancer ce fichier dex, le malware utilise le dropper Android.MulDrop.46.origin, qui permet d'initialiser Android.BankBot.35.origin. Ainsi, ce logiciel malveillant possède une architecture modulaire permettant d'élargir ses fonctionnalités en fonction des besoins des malfaiteurs.

En plus du vol des contacts, le Trojan peut envoyer le numéro de téléphone de la victime, le modèle de l'appareil infecté, la version de l'OS, le type de réseau mobile et de Wi-Fi. Android.BankBot.35.origin peut intercepter et supprimer les SMS provenant des numéros indiqués dans sa liste noire.

Il faut également s'arrêter sur l'auto protection du Trojan. Si Android.BankBot.35.origin détecte le lancement d’un antivirus populaire en Corée du Sud, il bloque l'initialisation de ce logiciel en ramenant l'utilisateur vers l'écran principal. Le Trojan fait la même chose pour le gestionnaire des applications standard ainsi que pour la gestion des administrateurs de l'appareil, ce qui élimine presque la possibilité pour l'utilisateur de gérer les applications installées. Toutefois, cette auto protection ne fonctionne pas si l'une des applications bancaires originales est présente dans le système où si le Trojan n'a pas les droits administrateur de l'appareil mobile.

Pour éviter l'infection, les utilisateurs doivent empêcher, si possible, le téléchargement d’applications hors Google Play. De plus, il est recommandé d’utiliser un logiciel antivirus fiable. Dr.Web pour Android et Dr.Web pour Android Light détectent et neutralisent toutes les menaces énumérées dans cette news, c'est pourquoi elles ne représentent aucune menace pour les utilisateurs de ces produits.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments