Revenir vers la liste d'actualités

le 18 mars 2015

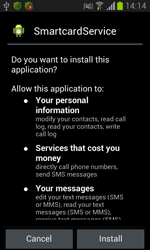

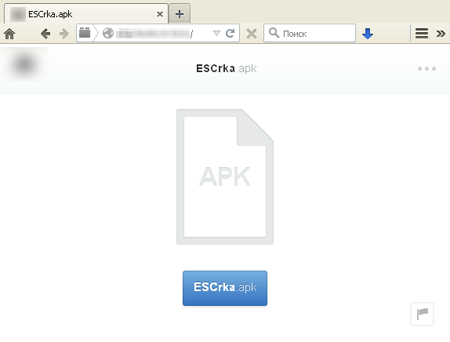

Le nouveau logiciel malveillant ciblant Android, baptisé Android.Titan.1, est conçu pour attaquer les utilisateurs sud-coréens et a été distribué via le spam SMS. Ces SMS portent sur le délai d'un envoi postal et comprennent un lien qui " peut fournir plus de détails " sur la situation. En réalité, ce lien mène à la page d’un service Cloud connu où les malfaiteurs ont téléchargé le Trojan Android.Titan.1. Si les victimes visitent cette ressource, le fichier apk sera automatiquement téléchargé sur l’appareil mobile. Cependant, pour infecter le système d'exploitation, l'utilisateur doit lui-même lancer l'installation du Trojan.

Après l'installation réussie, Android.Titan.1 place sur l'écran principal de l'appareil mobile son raccourci et attend que l'utilisateur de l'appareil mobile le lance. Après son premier lancement , le Trojan supprime son raccourci et continue son fonctionnement en mode masqué. Dans le même temps, il supprime le dernier message SMS qui, dans la plupart des cas, est le message utilisé pour pénétrer l'appareil mobile. Puis Android.Titan.1 fonctionne à l'insu de l'utilisateur et démarre avec le système d'exploitation.

|

|

Il fonctionne à l'aide de certains services système malveillants, qu'il lance. Un des services vérifie si Android.Titan.1 est le gestionnaire de SMS par défaut, et sinon essaie de modifier les paramètres appropriés.

Puis le Trojan attend une connexion Internet pour accéder au serveur de gestion afin de télécharger les données sur l'appareil infecté, y compris le modèle de l'appareil, la version de l'OS, les paramètres de connexion réseau, l'adresse MAC, les identifiants IMEI et IMSI, ainsi que le numéro de téléphone de la victime.

En réponse, le Trojan peut recevoir une des commandes suivantes :

- lancer le service qui recherche et arrête tous les processus liés à l'application com.kakao.talk ; lancer le service qui effectue le remplacement de numéros de téléphone dans les contacts de l'appareil mobile ; modifier les sons de l'appareil (silencieux, vibreur ou standard), ainsi que spécifier le volume de la sonnerie ; lancer le service conçu pour envoyer des SMS avec les paramètres spécifiés dans la commande ; lancer le service conçu pour passer un appel à un numéro spécifié (lors de cet appel, l'écran de l'appareil sera verrouillé comme en mode de veille) ; envoyer au serveur les numéros de téléphones stockés dans les contacts (les noms et les numéros de téléphone correspondant) ; lancer le service conçu pour afficher dans la barre de notifications un message prédéfini accompagné d’une image.

Android.Titan.1 peut passer un appel masqué, ainsi que surveiller l'activité de l'écran de l'appareil mobile infecté. Cela permet aux malfaiteurs d'envoyer une commande pour passer un appel, lorsque l'appareil est en mode veille. Juste après le début de l'appel, l'écran sera verrouillé à nouveau, pour que l'utilisateur ne soupçonne rien.

Android.Titan.1 peut surveiller des SMS entrants et masquer ceux qui correspondent aux intérêts des malfaiteurs. Dans le même temps, le serveur de gestion reçoit les données sur tous les SMS reçus, y compris l'expéditeur, la date et l'heure de l'envoi, ainsi que leur contenu. S'il est impossible d'envoyer ces données, le malware peut les stocker dans une base de données spéciale sur l'appareil mobile infecté et attend la connexion réseau pour les envoyer.

Enfin, Android.Titan.1 possède une autre fonctionnalité dangereuse. Chaque minute, il vérifie si l'utilisateur passe un appel et, si oui, il l'enregistre dans le fichier amr et le sauvegarde dans son répertoire. Puis ce fichier sera téléchargé sur le serveur de gestion et s'il n'y a pas de connexion Internet il le met en queue, comme dans le cas des SMS interceptés. Le Trojan peut bloquer des appels et des SMS provenant de certains numéros, répondre aux appels et les supprimer de la liste des appels effectués.

La particularité du Trojan est que ses fonctionnalités principales sont stockées dans une bibliothèque Unix séparée (détectée comme Android.Titan.2), tandis que dans la majorité des logiciels malveillants ciblant Android, elles sont développées en fichier exécutable dex. Dans le cas de Android.Titan.1 le fichier dex est utilisé uniquement comme un élément auxiliaire, qui comprend les fonctionnalités minimales nécessaires au fonctionnement du Trojan. Cette structure est assez rare parmi les malwares ciblant Android, ce qui empêche la détection de ces logiciels par les antivirus.

Selon les chercheurs de Doctor Web, Android.Titan.1 est encore en développement, car il contient un certain nombre d'erreurs qui l’empêchent d'utiliser toutes ses fonctions. À cet égard, nous ne pouvons pas exclure l'apparition d'une nouvelle version de ce logiciel, plus sophistiquée.

Les spécialistes de Doctor Web ont informé le support technique du service Cloud sur lequel les malfaiteurs ont placé ce Trojan, et actuellement cette page n'est pas disponible. Mais les malfaiteurs peuvent placer ce Trojan sur une autre ressource similaire. Dr.Web pour Android et Dr.Web pour Android Light détectent et neutralisent le Trojan Android.Titan.1, c'est pourquoi il ne représente aucune menace pour les utilisateurs de ces produits.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments