Revenir vers la liste d'actualités

le 7 avril 2015

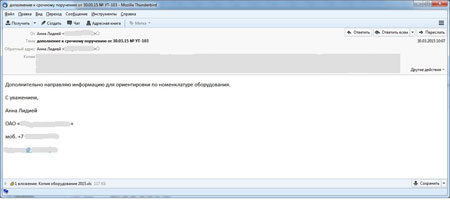

Le Trojan backdoor baptisé BackDoor.Hser.1, a été distribué via emails, envoyés aux adresses des employés de plus de dix entreprises faisant partie d'un consortium russe travaillant dans le complexe militaro-industriel. Le message a été envoyé de la part d'un employé du siège sociale du consortium et avait pour en-tête " Annexe pour l'ordre urgent № UT-103 du 30.03.15". Le message portait sur la nomenclature du matériel et contenait un fichier Microsoft Excel avec le nom Copie de l'équipement 2015.xls en pièce jointe.

Ce fichier contenait, lui, un exploit utilisant la vulnérabilité CVE2012-0158 de certaines versions de Microsoft Excel. En ouvrant ce fichier, l’utilisateur lançait le processus excel.exe dans lequel le dropper du Trojan était intégré.

Le dropper décompresse le backdoor BackDoor.Hser.1 et le sauvegarde sur le disque sous le nom npkim.dll dans le dossier C:\Windows\Tasks\, enregistre cette bibliothèque dans les paramètres de l'auto-démarrage Windows et lance l'interpréteur de commandes cmd.exe pour arrêter le processus excel.exe.

Après son lancement, BackDoor.Hser.1 décrypte l'adresse du serveur de gestion et établit la connexion. Le Trojan envoie aux malfaiteurs les données sur l'ordinateur infecté (son adresse IP, son nom, version de l'OS, la présence d’un serveur proxy) puis attend les commandes. De plus, le malware peut envoyer au serveur distant la liste des processus actifs, télécharger et lancer une application sur l'ordinateur infecté, ouvrir la ligne de commande et rediriger l'entrée/sortie vers les serveurs pirates afin de rendre possible l'administration distante de l'ordinateur infecté.

La signature de BackDoor.Hser.1 a été ajoutée à la base virale Dr.Web, c'est pourquoi il ne représente aucun danger pour les utilisateurs des logiciels antivirus Dr.Web. Cependant, il ne faut pas oublier d'installer des logiciels antivirus modernes et d'actualiser les bases de données virales.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments