Trojan.LoadMoney - installateur populaire de logiciels non sollicités

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 19 août 2015

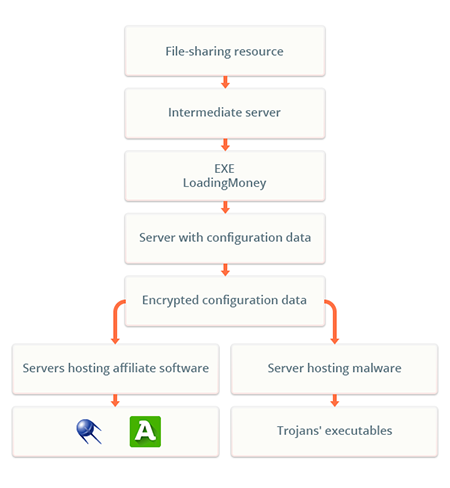

Cet installateur, conçu pour gagner de l'argent sur le trafic de fichiers, fonctionne comme suit : la victime potentielle recherche un fichier sur un site de partage de fichiers appartenant aux malfaiteurs et essaie de le télécharger. A ce moment, l'utilisateur est redirigé automatiquement vers un site intermédiaire sur lequel le Trojan.LoadMoney.336 est téléchargé sur l'ordinateur. Après son lancement, le Trojan s'adresse à un autre serveur, d'où il reçoit un fichier de configuration crypté. Ce fichier inclut des liens vers des applications de partenaires téléchargées sur Internet ainsi que vers les applications publicitaires ou dangereuses et se lance sur l'ordinateur infecté. Les spécialistes savent que le Trojan.LoadMoney.336 télécharge le Trojan.LoadMoney.894, qui télécharge à son tour le Trojan.LoadMoney.919 et le Trojan.LoadMoney.915, ce dernier téléchargeant et installant le Trojan.Zadved.158.

Une fois lancé, le Trojan effectue plusieurs actions afin de faciliter son fonctionnement et rendre sa détection difficile parmi les processus actifs. Il empêche par exemple l’arrêt de Windows en affichant une erreur " Téléchargement et installation des mises à jour ". Après son installation, le Trojan.LoadMoney.336 attend l'arrêt du curseur puis lance ses deux copies et supprime le fichier original.

Le Trojan recueille et envoie aux malfaiteurs les données suivantes :

- version du système d'exploitation ;

- logiciels antivirus installés ;

- pare-feu installé ;

- logiciels Anti-spyware installés ;

- modèle de la carte vidéo ;

- quantité de RAM ;

- disques durs et leurs partitions ;

- fabricant OEM du PC ;

- type de carte mère ;

- résolution de l'écran ;

- version du BIOS ;

- La présence de droits administrateur de l’utilisateur Windows ;

- applications pour ouvrir des fichiers *.torrent ;

- applications pour ouvrir des liens magnet.

Ensuite, le Trojan.LoadMoney.336 s'adresse à son serveur de gestion avec une requête GET et reçoit une réponse cryptée qui contient les liens pour télécharger des fichiers. Leur téléchargement s'exécute dans un thread séparé : le Trojan envoie au serveur la requête HEAD appropriée et s'il répond par une erreur (Method Not Allowed) ou 501 (Not Implemented), le Trojan envoie de nouveau une requête GET. Si le lien vers le fichier cible, indiqué dans les données de configuration, est correct, le Trojan extrait de la réponse du serveur les données sur la taille du fichier et son nom, puis commence le téléchargement de l'application.

En plus des liens vers les composants téléchargeables et installables, le fichier de configuration crypté contient également des données sur la boîte de dialogue qui sera affichée à l'utilisateur avant l'installation de ces composants.

Vous pouvez voir sur l'illustration que les cases permettant de désactiver l'installation des composants ne sont pas actives par défaut, mais que la troisième case peut être activée par le placement du curseur et réinitialiser les deux précédentes.

Les programmes partenaires utilisent le même schéma d'infection. Les spécialistes de Doctor Web recommandent aux utilisateurs de se protéger à l'aide de logiciels antivirus à jour, ainsi que d'être vigilants et ne pas télécharger des applications depuis des sites douteux.