Le 28 août 2015

Le mois d'août a été marqué par l'apparition d’un logiciel malveillant infectant des routeurs tournant sous Linux, ainsi que d’un miner capable de s’auto répliquer et de se propager via un réseau local. Les chercheurs ont également observé la distribution d'un Trojan Downloader dans des documents Word, un installateur de logiciels indésirables de la famille LoadMoney, ainsi que plusieurs nouvelles applications malveillantes ciblant les utilisateurs d’appareils mobiles sous Android.

Les tendances du mois d'août

- L'apparition d'un logiciel malveillant infectant les routeurs sous Linux.

- La distribution de Downloaders et installateurs ciblant Microsoft Windows

- La hausse du nombre de Trojans ciblant Google Android

La menace du mois

L'apparition de la crypto monnaie a été de pair avec le développement de logiciels malveillants conçus pour la récolter (ce que l’on nomme le « mining »). Si les spécialistes ont constaté que l'intérêt des cybercriminels envers ce type de logiciels a diminué, car la récolte de la crypto monnaie nécessite de plus en plus de ressources, ils continuent toutefois à recevoir des échantillons de Trojans-miners, dont l'un a été baptisé Trojan.BtcMine.737.

L'architecture interne du Trojan.BtcMine.737 se présente comme un système de poupées gigognes incluant trois installateurs : le premier représente un dropper — il essaie d'arrêter les processus du Trojan.BtcMine.737 s'ils ont déjà été lancés dans le système puis il extrait de son corps et enregistre dans le dossier temporaire le fichier exécutable d'un autre installateur, le lance et supprime son fichier original. Le deuxième installateur a plus de fonctionnalités, qui ressemblent beaucoup à celles d’un ver réseau : il enregistre et lance sur le disque de l'ordinateur ciblé le fichier exécutable, puis crée ses copies dans plusieurs dossiers, ouvrant l'accès à l’un de ces dossiers via le réseau local. Dans les dossiers ciblés, ses copies s'affichent comme des fichiers avec le nom Key et l'icône de l'archive WinRAR..

Puis le Trojan se copie dans le dossier racine de tous les disques de la machine infectée, énumère tous les ordinateurs disponibles dans l'environnement réseau et essaie d'accéder à ces ordinateurs en utilisant les mots de passe et logins disponibles dans sa liste. De plus, le malware essaie de lancer sur l'ordinateur infecté le point d'accès Wi-Fi ouvert, si le matériel approprié est disponible. Si le logiciel malveillant accède à l'un des ordinateurs du réseau local, il essaie d'y sauvegarder et d’y lancer sa copie. Le logiciel CNminer.exe, que le Trojan.BtcMine.737 sauvegarde sur le disque à la deuxième étape de son installation, représente un installateur de l'utilitaire conçu pour récolter la crypto monnaie. Pour plus d'infos sur cette menace, vous pouvez lire l'article correspondant sur le site de Doctor Web.

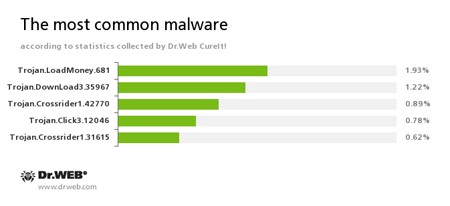

Statistiques de l'utilitaire de désinfection Dr.Web CureIt!

Trojan.LoadMoney

Famille des logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.

Trojan.DownLoad3.35967

Un des représentants de la famille des Trojan Downloader, conçus pour télécharger du contenu sur Internet et lancer sur le PC infecté d'autres logiciels malveillants.

Trojan.Crossrider

Famille de Trojans conçus pour afficher des publicités aux internautes.

Trojan.Click

Famille de logiciels malveillants conçus pour augmenter le nombre de visites des sites en redirigeant les requêtes des victimes.

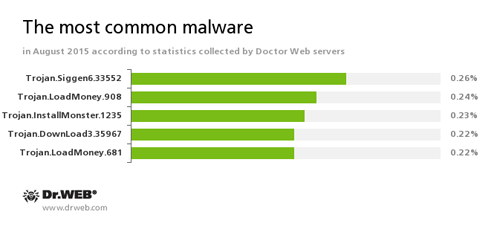

Données des serveurs de statistiques de Doctor Web

Trojan.Siggen6.33552

Signature du logiciel malveillant conçu pour installer d'autres malwares.

Trojan.LoadMoney

Famille des logiciels « downloader », générés sur les serveurs du programme partenaire LoadMoney. Ces programmes téléchargent et installent différents logiciels indésirables sur l'ordinateur de la victime.

Trojan.Installmonster

Famille de logiciels malveillants développés à l'aide du programme partenaire Installmonster. Ces programmes installent différents logiciels indésirables sur l'ordinateur de la victime.

Trojan.DownLoad3.35967

Un des représentants de la famille des Trojan Downloader conçus pour télécharger du contenu sur Internet et lancer sur le PC infecté d'autres logiciels malveillants.

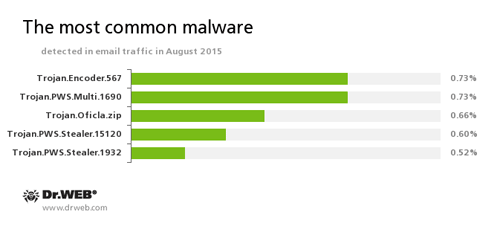

Trojan.Encoder.567

Un des représentants de la famille des Trojans-Extorqueurs qui cryptent les fichiers de l'ordinateur infecté puis extorquent de l'argent pour les décrypter. Ce Trojan peut crypter les fichiers de types suivants : .jpg, .jpeg, .doc, .docx, .xls, xlsx, .dbf, .1cd, .psd, .dwg, .xml, .zip, .rar, .db3, .pdf, .rtf, .7z, .kwm, .arj, .xlsm, .key, .cer, .accdb, .odt, .ppt, .mdb, .dt, .gsf, .ppsx, .pptx.

Trojan.PWS.Multi.1690

L'un des représentants des Trojans-Backdoors capables de voler les données confidentielles de l'utilisateur.

Trojan.Oficla

Famille de Trojans distribués via la messagerie. Lors de l'infection, ces logiciels masquent leur activité malveillante. Puis Trojan.Oficla enrôle l’ordinateur dans un botnet et permet aux malfaiteurs de télécharger des logiciels malveillants et de prendre le contrôle de l’ordinateur. Ces trojans peuvent télécharger, installer et utiliser différents logiciels malveillants sur l’ordinateur infecté.

Trojan.PWS.Stealer

Famille de Trojans conçus pour voler des mots de passe et d'autres données confidentielles.

Botnets

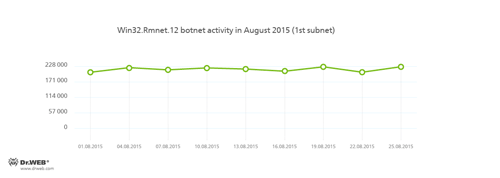

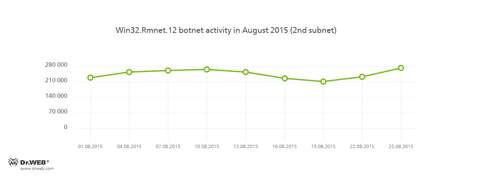

Les spécialistes de Doctor Web continuent de surveiller le grand botnet créé à l'aide du virus de fichier Win32.Rmnet.12 Leur moyenne quotidienne de croissance est représentée dans les graphiques ci-dessous :

Rmnet —famille de virus de fichiers distribués sans l'intervention de l'utilisateur, capables d'injecter un code parasite dans les pages web (cela permet de recueillir les données bancaires de la victime), de voler les cookies et les mots de passe pour les clients FTP et d’exécuter des commandes distantes.

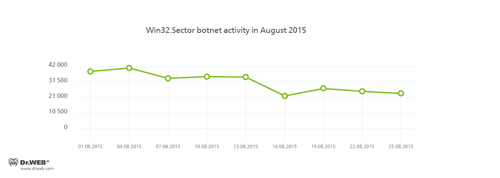

Le botnet Win32.Sector est toujours opérationnel — sa moyenne quotidienne de croissance est représentée dans le graphique ci-dessous :

Le virus de fichier Win32.Sector possède les fonctionnalités suivantes :

- télécharger des fichiers exécutables depuis un réseau P2P et les lancer sur les ordinateurs infectés ;

- s'intégrer dans tous les processus actifs sur le PC ;

- désactiver certains antivirus et bloquer l'accès aux sites des éditeurs ;

- infecter les fichiers stockés sur les disques locaux et les supports amovibles (où ce virus crée un fichier autorun.inf lors de l'infection), ainsi que les fichiers stockés dans les dossiers réseaux partagés.

Au cours du mois, les spécialistes ont constaté une hausse du nombre d'attaques effectuées à l'aide du Trojan Linux.BackDoor.Gates.5. Par rapport au mois précédent, le nombre d'attaques DDoS a augmenté de 118,3 % pour atteindre 2083. 86,7% des attaques ont été effectuées sur des sites en Chine, 10,7% aux États-Unis.

Trojans Encoders

Nombre de requêtes adressées au support technique de Doctor Web pour le décryptage de fichiers

| Juillet 2015 | Août 2015 | Evolution |

|---|---|---|

| 1414 | 1425 | + 0,77 % |

Les modifications des Trojans encoders les plus répandues au mois d'août 2015 :

- Trojan.Encoder.567;

- Trojan.Encoder.858;

- BAT.Encoder.

Dr.Web Security Space 10.0 pour Windows

protège contre les Trojans Encoders

Cette fonctionnalité n’est pas disponible dans Dr.Web Antivirus pour Windows

| Protection préventive | Prévention de la perte de données |

|---|---|

|  |

Menaces ciblant Linux

Au cours du mois d'août, les spécialistes de Doctor Web ont examiné plusieurs logiciels malveillants utilisés par les malfaiteurs pour lancer des attaques contre des routeurs tournant sous Linux.

Les chercheurs de Doctor Web supposent qu’initialement, le Trojan ajouté à la base virale Dr.Web sous le nom Linux.PNScan.1, est installé sur les routeurs par les malfaiteurs en exploitant par exemple la vulnérabilité shellshock via le lancement de scripts ou en utilisant les Trojans de la famille Linux.BackDoor.Tsunami, qui, à leur tour, sont distribués par Linux.PNScan.1. Le seul objectif de Linux.PNScan.1 est le piratage du routeur et le téléchargement d’un script malveillant qui installe sur le routeur des backdoors compilés en fonction de l'architecture du routeur — ARM, MIPS ou PowerPC. Si les malfaiteurs ont réussi à pirater un ordinateur ayant une architecture Intel x86 en exploitant la vulnérabilité shellshock, le script prévoit le téléchargement du backdoor. Ces backdoors peuvent exécuter des commandes provenant des malfaiteurs dont l'une est de télécharger l'utilitaire Tool.Linux.BrutePma.1, — nécessaire pour pirater les panneaux d'administration des systèmes de gestion des bases de données PHPMyAdmin.

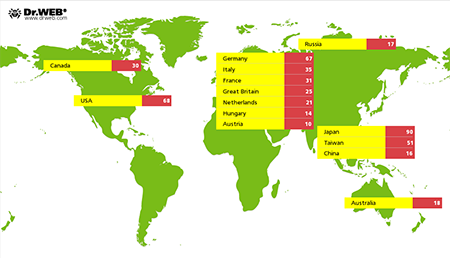

Les spécialistes de Doctor Web ont également détecté sur le serveur des malfaiteurs d'autres logiciels malveillants : parmi eux —une autre modification du Trojan Linux.PNScan.2, le malware Trojan.Mbot, conçu pour pirater les sites web, le Trojan Perl.Ircbot.13, conçu pour rechercher des vulnérabilités sur les sites fonctionnant avec des systèmes de gestion de contenu, ainsi que ceux utilisant des logiciels de boutique en ligne Les chercheurs de Doctor Web connaissent 1439 cas d'infections et dans 649 cas, ils ont pu géolocaliser les appareils infectés:

Pour plus d'infos sur cet incident et les menaces détectées par les spécialistes de Doctor Web, vous pouvez lire l'article correspondant sur le site de Doctor Web.

Autres logiciels malveillants

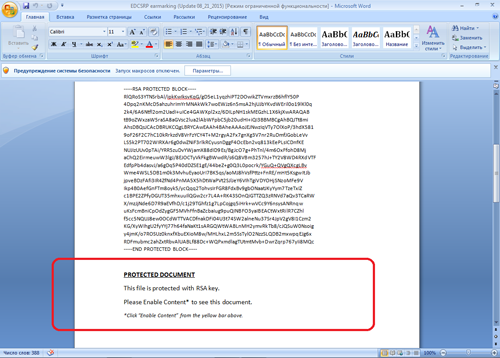

Au cours du mois d'août 2015, les chercheurs de Doctor Web ont analysé le Trojan Downloader, distribué sous couvert d'une pièce jointe (dans un document Word), baptisé W97M.DownLoader.507. Pour pouvoir en lire le contenu crypté, la victime potentielle est invitée à activer les macros dans l'éditeur Word.

Si la victime effectue cette action, le Trojan télécharge des fragments de code depuis un serveur distant pour compiler des scripts malveillants, qui à leur tour téléchargent et lancent un Trojan bancaire dangereux. Pour en savoir plus sur cette menace, consultez les actualités sur le site de Doctor Web.

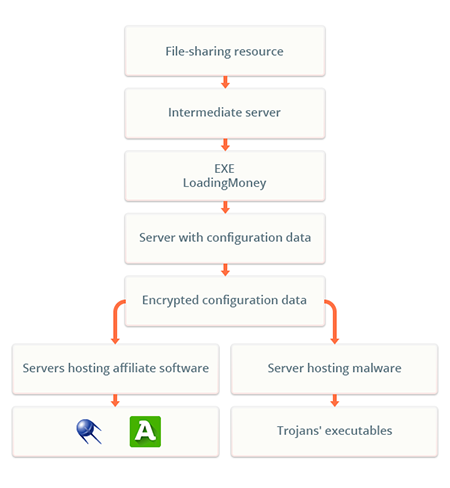

Le malware Trojan.LoadMoney.336, très répandu sur les ordinateurs des utilisateurs, représente un installateur d’applications indésirables. Il se propage de la manière suivante : si l'utilisateur s'adresse au site de partage de fichiers créé par les malfaiteurs, il est redirigé automatiquement vers un site intermédiaire sur lequel le Trojan.LoadMoney.336 est téléchargé sur l'ordinateur. Après son lancement, le Trojan s'adresse à un autre serveur, d'où il reçoit un fichier de configuration crypté. Ce fichier inclut des liens vers des applications de partenaires téléchargées sur Internet ainsi que vers des applications publicitaires et se lance sur l'ordinateur infecté..

pour en savoir plus sur ce Trojan, veuillez consulter l'article correspondant.

Sites dangereux

En août 2015, la base de sites non recommandés par Dr.Web s’est enrichie de 834 753 adresses Internet.

| Août 2015 | Evolution | |

|---|---|---|

| + 821 409 | + 834 753 | + 1,62 % |

Logiciels malveillants et indésirables ciblant Android

En Août, les spécialistes ont constaté une baisse de l'activité des logiciels malveillants ciblant les appareils mobiles sous Android par rapport au mois précédent. Néanmoins, ils ont découvert un Trojan espion et ont constaté une hausse du nombre de Trojans-Extorqueurs, malwares bancaires, et Trojans SMS. Les événements les plus importants du mois sont :

- l'utilisation de Trojans-espions ciblant Android ;

- la menace posée par les logiciels malveillants bancaires ;

- la distribution de nouveaux Trojans Extorqueurs;

- l'augmentation du nombre de Trojans SMS.

En savoir plus avec Dr.Web

Statistiques virales Bibliothèque de descriptions virales Tous les rapports viraux Labo Live