Revenir vers la liste d'actualités

November 18, 2015

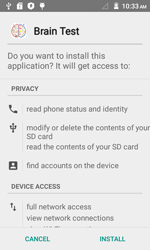

Un des mécanismes de protection intégré à l’OS Android est implémenté via la routine d’installation, c’est-à-dire que l’installation d’une application s’effectue une fois que l’utilisateur a pris connaissance des informations la concernant (notamment les fonctions de l’appareil auxquelles cette appli aura accès) et donné son accord. C’est pourquoi il n’est pas surprenant que les cybercriminels essaient de contourner ce fonctionnement en équipant leurs Trojans de plusieurs exploits root qui leur donnent des privilèges illimités pour effectuer des actions malveillantes sur les appareils mobiles attaqués.

Ainsi, dès 2011, sont apparus des malwares pouvant acquérir les privilèges système en exploitant différentes vulnérabilités puis installer et supprimer des applications sans le consentement de l’utilisateur. C’est le cas, par exemple, des Trojans Android.DreamExploid et Android.Gongfu distribués dans des applications modifiées par les créateurs de virus.

Jusqu’en 2015, les cybercriminels ne se sont pas montrés si enclins à utiliser de tels programmes, leur préférant des logiciels « moins avancés ». Cette année en revanche, les chercheurs de Doctor Web ont enregistré une nouvelle vague d’intérêt pour les rootkits.

Utilisés au départ surtout pour créer des « programmes d’affiliation » leur permettant de gagner de l’argent pour chaque installation de malware réussie, les rootkits font maintenant l’objet de techniques visant à les embarquer directement dans un dossier système Android. En d’autres termes, les cybercriminels souhaitent infecter les appareils mobiles avec des rootkits qui demeurent masqués dans le système et continuent à opérer même si le malware qui les a installés est supprimé de l’appareil.

Un de ces Trojans atteint l’espace système et acquiert des privilèges élevés fournissant aux cybercriminels le contrôle complet de l’appareil infecté et l’accès à toutes ses données. Dans ce cas, la détection de telles applications, inconnues des chercheurs en sécurité, devient relativement difficile et prend plus de temps que l’identification de malwares « ordinaires ».

De plus, même une fois détectés, la suppression des rootkits est associée à plusieurs risques. Par exemple, dans de nombreux cas, ces programmes modifient de manière significative l’environnement logiciel (ils peuvent notamment remplacer une application requise pour le fonctionnement normal de l’appareil par une appli malveillante) et donc, si l’utilisateur tente de les supprimer, l’opération peut « tuer » l’appareil. Pour le restaurer, il faudra réinstaller le firmware originel. Certains éditeurs d’antivirus affirment qu’il est pratiquement impossible de supprimer ces Trojans et que les utilisateurs touchés devraient penser à acheter un nouvel appareil.

En réalité, les rootkits ciblant Android peuvent être traités. Les chercheurs de Doctor Web examinent avec attention chaque application malveillante de ce type et analysent tous les cas de malwares détectés dans un dossier système. Lorsqu’ils sont sûrs que la suppression d’un Trojan ne rend pas l’appareil Android hors service, un algorithme de traitement est écrit et intégré à la base virale de Dr.Web Security Space pour Android. Malgré le fait que ce processus est consommateur de temps et de ressources, le nombre total de Trojans supprimés avec succès augmente chaque jour.

Depuis que le programme embarquant toutes les fonctionnalités a été mis à jour le 19 octobre 2015, nos utilisateurs ont été confrontés à des centaines de modifications de rootkits en un mois. Pour que l’antivirus soit capable de supprimer ces Trojans, l’utilisateur doit lui donner les privilèges root.

En 2015, les chercheurs en sécurité ont détecté un grand nombre d’applications malveillantes essayant d’acquérir les privilèges root et installant à la dérobée d’autres malwares dans les dossiers système. Parmi elles se trouvaient les Trojans appartenant à la famille Android.Toorch, mis en lumière en Avril de cette année. L’une d’entre elles s’apparentait à une application « lampe de poche » (ou « lampe torche ») et était distribuée via des sites de téléchargement de logiciels chinois. De plus, le Trojan pouvait être téléchargé sur le mobile avec l’aide de modules publicitaires agressifs embarqués dans différentes applications.

Un autre programme essayant d’acquérir les privilèges root, intitulé par Doctor Web Android.Backdoor.176.origin, a été distribué via des jeux et des applis modifiés par les cybercriminels. Une fois lancé, le malware transfère à un serveur distant les données de l’appareil. Il enregistre ensuite plusieurs écouteurs d’événements système contrôlant, en particulier, le chargement de l’OS, toute interaction de l’utilisateur avec l’écran, le lancement d’applications etc… Après l’allumage de l’appareil, le malware télécharge sur Internet une version modifiée du Root Master et l’utilise pour tenter de gagner les privilèges root. S’il y parvient, il copie deux fichiers exécutables ELF : le fichier .rt_bridge (Android.Rootkit.1) et le fichier .rt_daemon (Android.Rootkit.2) dans le dossier /system/xbin. Ces deux fichiers possèdent les mêmes caractéristiques que l’utilitaire SU qui permet à l’utilisateur de travailler avec les privilèges root (administrateur) dans les systèmes UNIX.

Une fois lancé, Android.Rootkit.1 vérifie qu’il est lancé par l’un des processus du malware Android.Backdoor.176.origin et si c’est le cas, il démarre un root terminal. Puis Android.Backdoor.176.origin télécharge l’application chattr sur Internet et l’utilise pour définir les attributs « immutable » et « append only » pour son propre fichier APK via le terminal. Par conséquent, même si l’utilisateur désinstalle le Trojan, une fois le système rebooté, Android.Backdoor.176.origin sera réinstallé et le mobile toujours infecté.

L’objectif principal de ce malware est d’installer et de supprimer des applications à la dérobée via une commande du serveur distant. En plus de cela, le Trojan transfère les données de l’appareil infecté aux cybercriminels et contrôle les appels et messages entrants et sortants.

Les chercheurs ont découvert une nouvelle modification de ce malware qu’ils ont intitulée Android.Backdoor.196.origin. Similaire à la première version, il est distribué via des jeux en ligne et des applications modifiées par les cybercriminels. Une fois lancé, il essaie également d’acquérir les privilèges root et se protège de la suppression. Ensuite, il lance son second composant en utilisant DexClassLoader. Selon la modification du Trojan, le second composant est soit téléchargé sur un serveur distant, soit extrait du corps du Trojan puis déchiffré. Par la suite, ce module, détecté par Dr.Web pour Android sous le nom Adware.Xinyin.1.origin, lance des actions malveillantes. Il peut notamment télécharger et installer plusieurs programmes, envoyer des SMS, contrôler les appels et messages entrants et sortants.

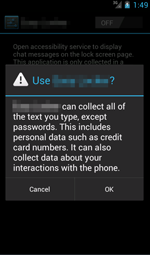

D’autres malwares essayant d’obtenir les privilèges root et représentants une menace sérieuse ont été détectés par les chercheurs.Android.Backdoor.273.origin, par exemple, est incorporé au sein de l’application Brain Test et contient certaines fonctionnalités « intéressantes ».Notamment : une fois lancé, le Trojan vérifie l’adresse IP du domaine utilisé pour établir la connexion réseau sur l’appareil. Si elle correspond à une adresse Google, le malware cesse d’agir. Cette technique a permis aux cybercriminels de passer au-delà du Google Bouncer. Une fois sûr de pouvoir fonctionner, il établit une connexion avec son serveur distant et télécharge quatre exploits afin d’obtenir les privilèges root. S’il y parvient, il télécharge d’autres composants malveillants qu’il installe dans le dossier système. Via une commande des cybercriminels, ce module peut télécharger et installer d’autres malwares sur l’appareil de façon masquée. De plus, afin de rester le plus longtemps possible sur l’appareil, Android.Backdoor.273.origin installe dans le dossier système deux composants supplémentaires qui vérifient en permanence leur intégrité respective et, si l’un d’entre eux est supprimé (ou si c’est le cas Android.DownLoader.244.origin représente lui aussi une menace significative. Comme beaucoup d’autres malwares ciblant Android, il est distribué via des sites web qui hébergent des applications pour mobiles et intégré à des jeux et applications inoffensives au départ. Si une application contenant ce malware se lance sur un appareil, le Trojan demande à l’utilisateur d’activer un service d’accessibilité malveillant. Si la victime suit les instructions et autorise ce service, le malware est capable de contrôler tous les événements système et d’installer plusieurs applis indiquées par les cybercriminels à l’insu et contre le gré de l’utilisateur. Ensuite, le Trojan essaie d’obtenir les privilèges root afin de télécharger et installer différents malwares dans le dossier système via une commande du serveur distant. Malheureusement, les Trojans ciblant les privilèges root ne sont pas les seuls types de malwares dont les utilisateurs doivent se méfier. Les applications qui ne demandent pas ces privilèges mais les utilisent s’ils sont disponibles ne sont pas moins dangereuses. Un Trojan comme Android.DownLoader.171.origin déguisé derrière KKBrowser et distribué via Google Play et d’autres sites a atteint plus d’1,5 millions de téléchargements. Via une commande de ses concepteurs, le malware peut installer et supprimer plusieurs logiciels. Si l’accès root est disponible, Android.DownLoader.171.origin effectue ces actions automatiquement (si non, l’utilisateur est sollicité pour donner cet accès). Pour protéger votre appareil sous Android, il est fortement recommandé de télécharger des applis uniquement sur des sites de confiance. N’installez jamais des a pplis qui vous semblent suspectes. Enfin, il est important d’utiliser un antivirus qui ne fait pas que détecter la menace, mais peut également la supprimer.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments