Doctor Web présente son Rapport viral sur les menaces ayant ciblé les appareils mobiles au cours du mois de juin 2021

le 9 juillet 2021

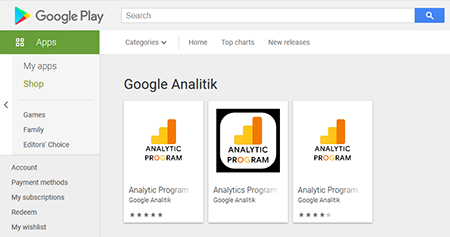

Au cours du mois de juin, les analystes de Doctor Web ont révélé de nombreuses menaces sur Google Play. Parmi elles, des applications de Trojan qui volaient des logins et des mots de passe des comptes Facebook, des applications qui abonnaient les utilisateurs à des services mobiles payants ainsi que des Trojans qui téléchargeaient des sites frauduleux.

TENDACE PRINCIPALE DU MOIS DE JUIN

- Propagation de nombreux programmes malveillants via Google Play

Menace " mobile " du mois

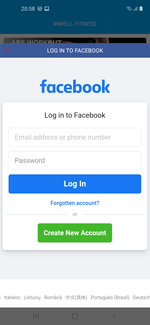

Les analystes de Doctor Web ont détecté plusieurs applications malveillantes sur Google Play conçues pour voler des logins et des mots de passes d’utilisateurs de Facebook. Les chevaux de Troie qui ont reçu les noms Android.PWS.Facebook.13, Android.PWS.Facebook.14, Android.PWS.Facebook.17 et Android.PWS.Facebook.18 ont été dissimulés dans des programmes à première vue inoffensifs, ces malwares ont été téléchargés plus de 5 850 000 fois.

Pour dérober des informations confidentielles, les programmes malveillants proposaient à leurs victimes potentielles de se connecter à Facebook. Pour déjouer les utilisateurs, les malwares téléchargeaient une page d'authentification réelle du réseau social. Puis, en utilisant un JavaScript spécialisé, les Trojans interceptaient les logins et les mots de passes entrés et les transmettaient avec d'autres données au serveur des pirates.

Pour plus d'info, consultez notre publication.

Selon les données fournies par les produits antivirus Dr.Web pour Android

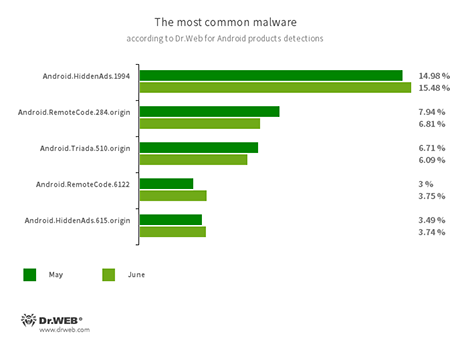

- Android.HiddenAds.1994

- Android.HiddenAds.615.origin

- Trojans conçus pour afficher des publicités. Ils sont diffusés sous couvert d'applications inoffensives et, dans certains cas, sont installés dans le répertoire système par d'autres malwares.

- Android.RemoteCode.284.origin

- Android.RemoteCode.6122

- Programmes malveillants qui téléchargent et exécutent un code arbitraire. Selon la modification, ces logiciels malveillants sont en mesure de télécharger différents sites web, cliquer sur des liens et des bannières, abonner les utilisateurs à des services payants et effectuer d'autres actions.

- Android.Triada.510.origin

- Trojans multi-fonctions qui exécutent une variété d'actions malveillantes, Ils pénètrent dans les processus de tous les programmes en cours d'exécution. Quelques modifications de cette famille peuvent être détectées dans le firmware des appareils Android, où les malfaiteurs les insèrent au stade de la fabrication. De plus, certaines modifications peuvent exploiter des vulnérabilités pour accéder aux fichiers protégés du système et des répertoires.

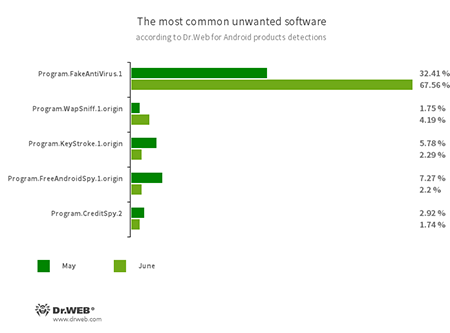

- Program.FakeAntiVirus.1

- Programmes publicitaires imitant le fonctionnement des logiciels antivirus. Ces programmes peuvent signaler des menaces inexistantes et tromper les utilisateurs en demandant de payer une version complète.

- Program.WapSniff.1.origin

- Programme conçu pour l'interception des communications dans WhatsApp.

- Program.KeyStroke.1.origin

- Application Android capable d'intercepter des informations saisies par le clavier. Certaines de ses modifications sont également en mesure de surveiller les messages SMS entrants, de contrôler l'historique des appels téléphoniques et d'enregistrer les conversations téléphoniques.

- Program.FreeAndroidSpy.1.origin

- Logiciels qui peuvent être utilisés à des fins d'espionnage. Ces applications surveillent les coordonnées gps de l'appareil et obtiennent un accès à l'annuaire téléphonique et à la liste de contacts de l'utilisateur, elle copie également des photos et des vidéos stockées sur l'appareil.

- Program.CreditSpy.2

- Programmes conçus pour usurper le rating en utilisant des données personnelles. De telles applications téléchargent sur un serveur distant des SMS, des informations sur les contacts, l'historique des appels et d'autres informations.

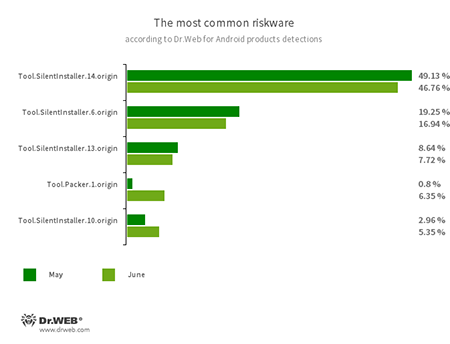

- Tool.SilentInstaller.6.origin

- Tool.SilentInstaller.10.origin

- Tool.SilentInstaller.13.origin

- Tool.SilentInstaller.14.origin

- Plateformes potentiellement dangereuses qui permettent aux applications de lancer des fichiers APK sans les installer. Ils créent un environnement virtuel, qui n'a pas d'impact sur l'OS.

- Tool.Packer.1.origin

- Utilitaire de compression spécialisé destiné à protéger les applications Android contre la modification et contre le reverse engineering. Cet utilitaire n'est pas malveillant mais il peut être utilisé dans le but de protéger des Trojans.

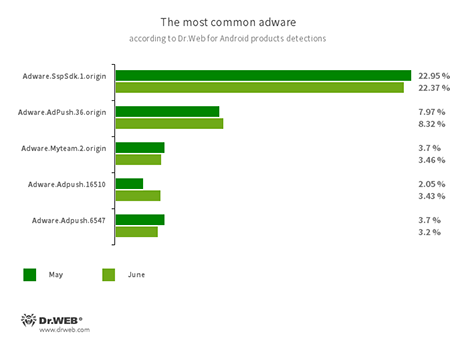

Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles. En fonction de la famille et de la modification, ils sont en mesure d'afficher des publicités en mode plein écran en bloquant les fenêtres d'autres applications, d'afficher des notifications, de créer des raccourcis et de télécharger des sites web.

- Adware.SspSdk.1.origin

- Adware.Adpush.36.origin

- Adware.Adpush.16510

- Adware.Adpush.6547

- Adware.Myteam.2.origin

Menaces sur Google Play

En parallèle des Trojans qui volaient les logins et mots de passe Facebook, les analystes de Doctor Web ont trouvé d'autres applications malveillantes sur Google Play. Notamment les Trojans Android.Joker.758 et Android.Joker.766 qui abonnaient leurs victimes à des services mobiles payants et étaient en mesure d'exécuter du code arbitraire. Le premier Trojan a été propagé sous le couvert d'un éditeur vidéo et l'autre a été déguisé en une collection de fonds d'écran pour les appareils Android.

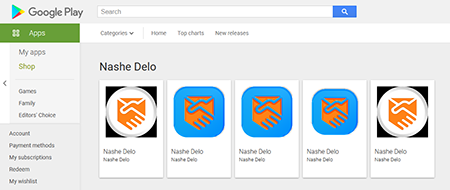

Les autres Trojans détectés sont les représentants de la famille Android.FakeApp qui ont été diffusés sous le couvert de différentes application. Notamment, les Trojans Android.FakeApp.278, Android.FakeApp.279, Android.FakeApp.294, Android.FakeApp.295, Android.FakeApp.296 et Android.FakeApp.298 ont été présentés par les pirates comme des applications officielles de la loterie " Loto russe ", prétendument conçues pour que les utilisateurs puissent recevoir gratuitement des billets de loterie et consulter les résultats des tirages.

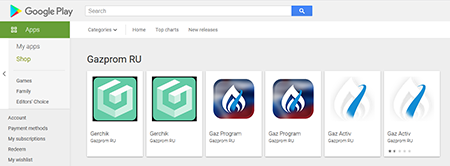

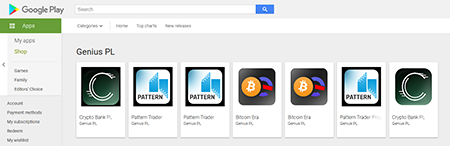

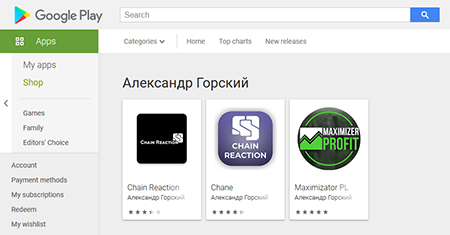

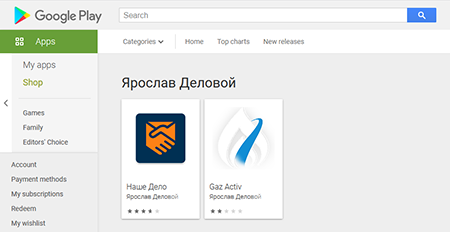

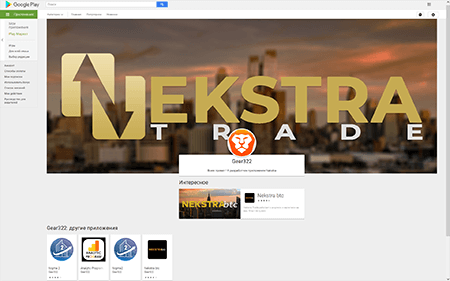

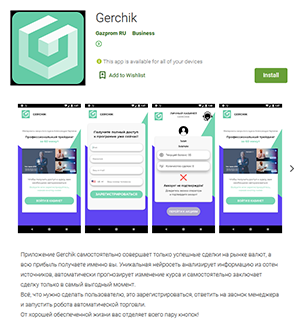

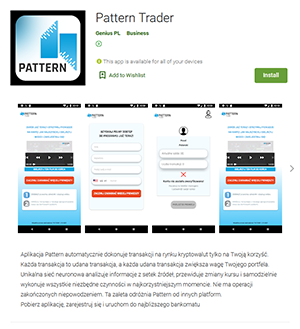

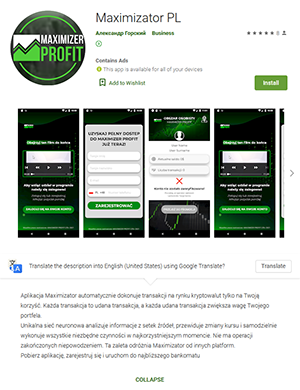

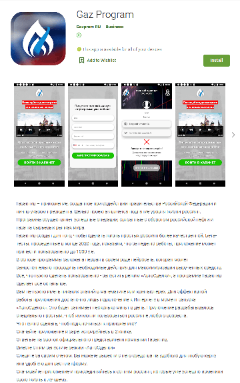

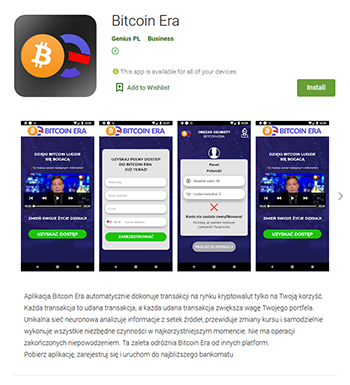

Lles chevaux de Troie Android.FakeApp.280, Android.FakeApp.281, Android.FakeApp.282, Android.FakeApp.283, Android.FakeApp.284, Android.FakeApp.285 et Android.FakeApp.286 quant à eux, ont été diffusés sous le couvert de programmes prétendument destinés à des activités sur les marchés financiers et les marchés de matières premières, notamment, pour les ventes de devises, de pétrole, de gaz et de cryptomonnaies.

Selon les dires de ses développeurs, ces applications « effectuaient des transactions automatiques réussies. » Les utilisateurs n'avaient qu'à passer une procédure d'enregistrement et à contacter un " manager ". Certains de ces programmes ont été prétendument créés avec le soutien du gouvernement et du Président de la Fédération de Russie, alors que d’autres ciblaient les utilisateurs dans d’autres pays, par exemple la Pologne. En réalité, ces programmes n'avaient aucune fonction utile, ils servaient à attirer les utilisateurs et à les pousser à télécharger des sites douteux ou de phishing.

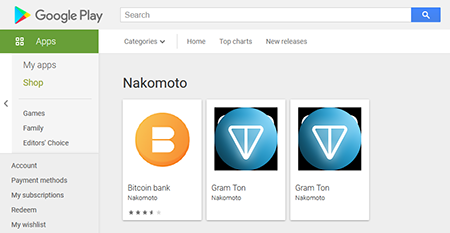

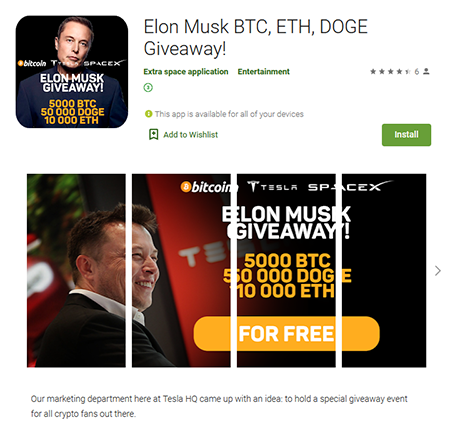

Une autre applications contrefaite « financière » ajoutée à la base de données virales Dr.Web comme Android.FakeApp.277 a été diffusée sous le couvert d'une application d'investissement liée à Elon Musk. Le malware proposait à ses victimes de doubler le volume de leurs cryptomonnaies en envoyant leur montant vers les porte-monnaies de la société Tesla. En fait, cela n'avait rien à voir avec l'entreprise bien connue ni avec son propriétaire. Les utilisateurs crédules trompés par l'application ne faisaient que transférer leurs cryptomonnaies aux pirates.

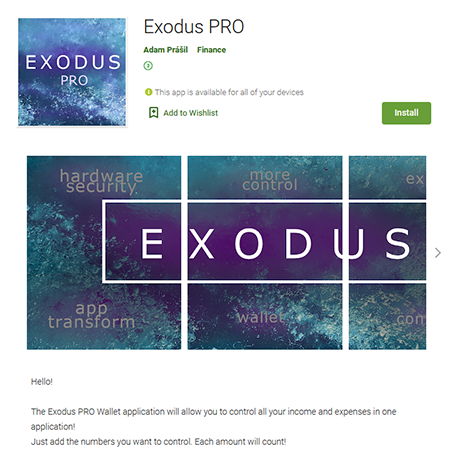

Les malfaiteurs ont tenté de faire passer un autre cheval de Troie, nommé Android.FakeApp.297 pour une application porte-monnaie électronique. Tout comme dans des cas analogues, l'application téléchargeait des sites frauduleux.

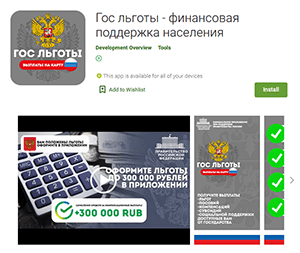

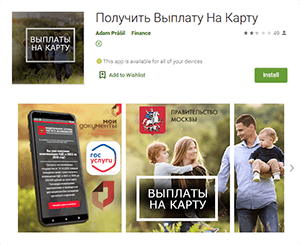

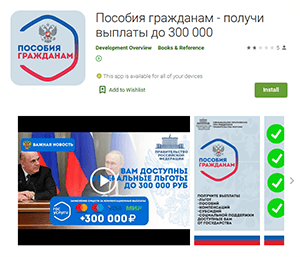

De plus, d'autres applications contrefaites proposant à leurs victimes des soi-disant informations sur des remboursements et des paiements publics ont été détectées. Ces malwares sont détectés par les produits antivirus Dr.Web comme Android.FakeApp.291, Android.FakeApp.292 et Android.FakeApp.293.

De plus, d'autres applications contrefaites proposant à leurs victimes des soi-disant informations sur des remboursements et des paiements publics ont été détectées. Ces malwares sont détectés par les produits antivirus Dr.Web comme Android.FakeApp

Votre Android a besoin d'une protection.

Utilisez Dr.Web

- Premier antivirus russe pour Android

- Plus de 140 millions de téléchargements sur Google Play

- Gratuit pour les utilisateurs des produits Dr.Web pour les particuliers