Revenir vers la liste d'actualités

Le 3 octobre 2011

BackDoor.Flashback est le quatrième backdoor pour Mac OS. Mais à la différence de ses prédécesseurs, comme BackDoor.Olyx, celui ci possède une série de fonctions très élaborées et une architecture très complexe. De plus, c'est la première application dans son genre qui a connu une telle propagation et met en œuvre un schéma très bien réfléchi assurant une longue vie à ses bots.

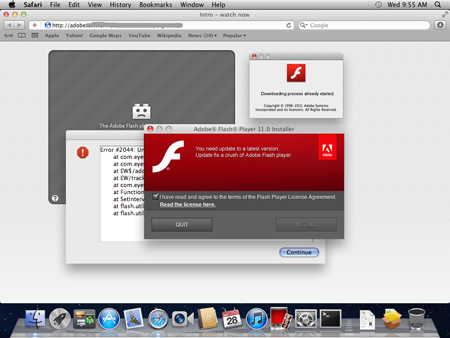

L'installateur du BackDoor.Flashback se dissimule sous l'installateur de Adobe Flash Player. A la visite d'une page infectée, l'utilisateur voit un message annonçant qu'une erreur s'est produite avec Adobe Flash, et qu'il est nécessaire de mettre à jour la version du logiciel.

Lorsque l'utilisateur accepte la mise à jour, l'application est téléchargée et l'archive intitulée FlashPlayer-11-macos.pkg se trouve sur votre ordinateur (cette archive est téléchargée uniquement lorsque vous avez le système d'exploitation Mac OS X Lion). Lorsque le programme est installé, le fichier d'installation est supprimé et le composant principal Preferences.dylib s'installe dans le dossier /Library/Preferences/, ce composant jouant le rôle de backdoor en exécutant les commandes des malfaiteurs.

Il faut noter que le backdoor peut également réceptionner de nouvelles commandes depuis les messages reçus depuis le serveur mobile.twitter.com.

Le composant principal du backdoor Preferences.dylib cesse de fonctionner si un des fichiers suivants se trouve dans le système d'exploitation:

/Library/Little Snitch/lsd

/Applications/VirusBarrier X6.app/Contents/MacOS/VirusBarrier X6

/Applications/iAntiVirus/iAntiVirus.app/Contents/MacOS/iAntiVirus

/Applications/avast!.app/Contents/MacOS/avast!

/Applications/ClamXav.app/Contents/MacOS/ClamXav

/Applications/HTTPScoop.app/Contents/MacOS/HTTPScoop

/Applications/Packet Peeper.app/Contents/MacOS/Packet Peeper.app

L'objectif principal est d’exécuter des commandes depuis le centre de commandes ou depuis le fichier de configuration (par exemple, l'intégration d'un code JavaScript sur les pages web visitées par l'utilisateur). Mais il permet aussi de réaliser toutes les commandes shell standard.

Pour éviter l'infection de votre Mac par le BackDoor.Flashback, nous vous conseillons de mettre à jour Flash Player uniquement depuis le site officiel et de désactiver la fonction d'ouverture automatique des fichiers téléchargés dans les options du navigateur. La signature de cette menace a déjà été ajoutée aux bases virales de Dr.Web Antivirus pour Mac OS X.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments