Revenir vers la liste d'actualités

Le 18 avril 2012

Win32.Rmnet.12 a été ajouté aux bases virales Dr.Web pour la première fois en septembre 2011. Depuis, les chercheurs de Doctor Web restent vigilants envers cette menace. Le virus peut pénétrer dans le PC via une clé USB infectée, des fichiers exécutables infectés, ainsi que via des scripts spécifiques introduits dans des documents html (ces scripts enregistrent le virus sur le PC lorsque l’utilisateur ouvre une page infectée dans son navigateur). La signature de ces codes VBScript a été ajoutée aux bases Dr.Web sous le nom VBS.Rmnet.

Win32.Rmnet.12 est un virus de type file infector qui comporte plusieurs composants et modules, et est capable d’auto réplication. Suite à son lancement dans l’OS, Win32.Rmnet.12 vérifie le navigateur par défaut (si il n'y en a pas, le virus choisit Microsoft Internet Explorer) et pénètre dans le processus du navigateur. Ensuite, le virus donne un nom à son fichier exécutable en se basant sur le numéro de série du disque dur, il sauvegarde une copie de lui-même dans le dossier autorun de l’utilisateur en cours et rend le fichier vérolé invisible. Le fichier de configuration du virus est enregistré dans le même dossier. Ensuite, le virus utilise une routine intégrée pour déterminer le nom d’un serveur de gestion et tente de s’y connecter.

Un des modules du virus est un backdoor. Ce module vérifie la vitesse de la connexion Internet en envoyant toutes les 70 secondes des requêtes à google.com, bing.com et yahoo.com, puis il en analyse les réponses. Ensuite, Win32.Rmnet.12 lance un serveur FTP sur le PC infecté et établit une connexion avec le serveur de gestion pour lui envoyer les données sur le PC infecté. Le backdoor peut exécuter les commandes du serveur distant, notamment pour télécharger et lancer des fichiers arbitrairement, se mettre à jour, créer des captures d’écran et les envoyer aux malfaiteurs et même rendre l’OS totalement inopérant.

Un autre composant permet de voler les mots de passe des clients FTP les plus répandus, comme Ghisler, WS FTP, CuteFTP, FlashFXP, FileZilla, Bullet Proof FTP etc. Ces données peuvent ensuite être utilisées par les pirates pour les attaques réseaux et pour placer des objets malveillants sur des serveurs distants. De plus, Win32.Rmnet.12 traite également les cookies, ainsi les pirates peuvent obtenir l’accès à des comptes utilisateurs sur différents sites requérant une authentification, bloquer certains sites et rediriger l’utilisateur vers les pages des pirates. Une des modifications de Win32.Rmnet.12 est capable de réaliser des injections web, ce qui lui permet de voler des données bancaires.

La propagation du virus se déroule via plusieurs modes : tout d’abord via les vulnérabilités des navigateurs permettant d’enregistrer et de lancer des fichiers exécutables au moment du chargement d’une page web. Le virus est capable de rechercher tous les fichiers html se trouvant sur les disques et ajoute dans ces pages un code en langage VBScript. Win32.Rmnet.12 infecte tous les fichiers exécutables ayant une extension .exe et il est capable de faire une copie de lui-même sur les périphériques amovibles. Le virus sauvegarde un fichier autorun et un raccourci vers une application malveillante dans le dossier racine du périphérique. Cette application lance le virus.

Le botnet enrôlant les PC infectés par Win32.Rmnet.12 a été détecté par les spécialistes Doctor Web en septembre 2011 lorsqu’un exemplaire du premier virus a été traité au Laboratoire. Peu après, les noms des serveurs de gestion se trouvant dans les ressources de Win32.Rmnet.12 ont été décodés. Les spécialistes ont analysé le protocole d’échange des données entre le botnet et les serveurs distants afin de pouvoir établir le nombre de bots dans le réseau et de contrôler leur comportement. Le14 février 2012, les analystes Doctor Web ont utilisé la méthode sinkhole (qui a ensuite été utilisée pour le botnet du trojan BackDoor.Flashback.39) pour détecter les noms de domaines des serveurs distants d’un des réseaux Win32.Rmnet.12, ce qui a permis d’obtenir un contrôle total du botnet. Fin février, un second réseau de Win32.Rmnet.12 est tombé sous le contrôle de Doctor Web.

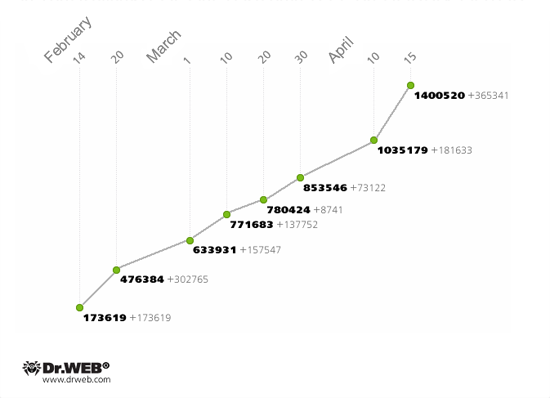

Au départ, le nombre de PC enrôlés dans le botnet Win32.Rmnet.12 n’était pas important et ne comptait que quelques centaines de milliers de bots, mais ce nombre ne cessait d’augmenter. Au 15 avril 2012, le botnet Win32.Rmnet.12 comporte 1 400 520 PC infectés et ce nombre continue d’augmenter rapidement. Voici un schéma reflétant l'augmentation du nombre de bots dans le réseau.

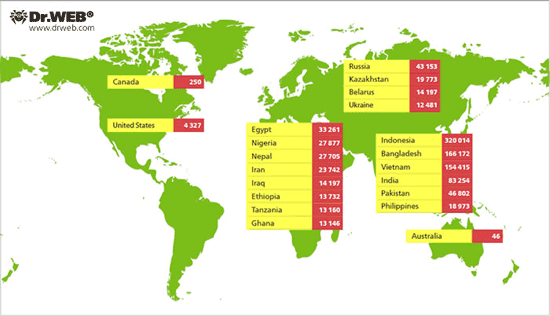

Le nombre le plus important de PC infectés se trouve en Indonésie — 320 014 PC infectés, ce qui représente 27,12% de tous les bots. La deuxième place est occupée par le Bangladesh avec 166 172 PC infectés ou 14,08% des bots. Ensuite c’est le Vietnam (154 415 bots ou 13,08%), l'Inde (83 254 bots ou 7,05%), le Pakistan (46 802 bots ou 3,9%), la Russie (43 153 bots ou 3,6%), l'Egypte (33 261 bots ou 2,8%), le Nigeria (27 877 bots ou 2,3%), le Népal (27 705 bots ou 2,3%) et l’Iran (23 742 bots ou 2,0%). Le nombre de PC infectés est assez important au Kazakhstan (19 773 bots ou 1,67%) et en Biélorussie (14 196 bots ou 1,2%). En Ukraine, le nombre de PC infectés par Win32.Rmnet.12, est de 12 481 ou 1,05% de tous les bots. Un nombre relativement peu important a été détecté aux Etats-Unis, 4 327 bots ou 0,36%. Les deux pays à la fin de la liste sont le Canada (250PC ou 0,02%) et l’Australie (uniquement 46 PC). Un PC infecté a été détecté en Albanie, au Danemark et au Tadjikistan. Voici un schéma géographique du botnet Win32.Rmnet.12.

Il est à noter que Doctor Web contrôle désormais tout le réseau Win32.Rmnet.12, les pirates n'y ont plus accès et ne peuvent plus agir sur les PC infectés. Pour éviter l'infection par Win32.Rmnet.12 , les spécialistes de Doctor Web recommandent d'utiliser un logiciel antivirus et de mettre à jour régulièrement ses bases virales. Si votre PC est déjà infecté par Win32.Rmnet.12, veuillez utiliser l’utilitaire de traitement Dr.Web CureIt! ou le disque Dr.Web LiveCD.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments