Revenir vers la liste d'actualités

Le 18 mai 2012

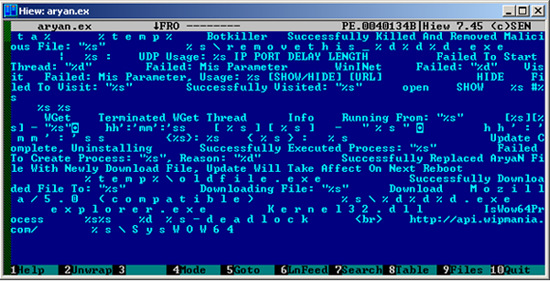

Le programme malveillant BackDoor.IRC.Aryan.1 peut être considéré comme un bot IRC, il se propage par auto multiplication (par des copies de lui-même) sur les périphériques amovibles, en créant un dossier infecté et le fichier d'auto démarrage autorun.inf dans le répertoire racine du disque. De plus, BackDoor.IRC.Aryan.1 utilise un autre moyen d'infection des périphériques amovibles : le bot fait une copie de lui-même sur le périphérique, cache les fichiers existants dans un dossier crée par lui, et met à leur place des raccourcis menant vers des fichiers cachés mais aussi vers le dossier infecté. Lors de l’activation d’un tel raccourci, l’utilisateur non seulement ouvre le fichier recherché mais lance également BackDoor.IRC.Aryan.1. Lorsque l’infection du périphérique est réussie, le bot envoie un message à la chaine IRC des malfaiteurs.

Ensuite, le programme malveillant fait une copie de lui-même dans un des dossiers comme svmhost.exe et sauvegarde un lien vers ce fichier dans la branche de la base du registre relative à l’auto démarrage. Le bot cherche également à entrer son code dans le processus explorer.exe.

BackDoor.IRC.Aryan.1 possède un mécanisme d’autoprotection : le bot vérifie en permanence sa présence sur le disque dur, si un des fichiers manque, il le sauvegarde depuis la mémoire vive. En même temps, il vérifie que l'inscription dans le registre Windows est toujours là. BackDoor.IRC.Aryan.1 cherche également à intégrer le code responsable du lancement répétitif du programme malveillant dans les processus : csrss.exe, alg.exe et dwm.exe.

Les fonctions BackDoor.IRC.Aryan.1 lui permettent de télécharger depuis le serveur distant et de lancer différents fichiers exécutables sur l’ordinateur infecté , ainsi que d’exécuter les commandes des pirates pour les attaques DDoS. La signature de cette menace a été ajoutée aux bases virales Dr.Web. Nous conseillons à nos utilisateurs de rester vigilants avec les périphériques amovibles et si possible de désactiver la fonction d’autodémarrage.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments