Revenir vers la liste d'actualités

Le 12 octobre 2012

C'est par l’infection du PC par le trojan très répandu, Trojan.PWS.Panda.2395, que commence la première étape de contamination. Tout d’abord, un fichier d’installation est téléchargé sur le PC depuis un réseau peering. Ce fichier contient un module malveillant codé. Suite à la décompression de ce module, un autre module se lance, servant à son tour à télécharger un autre programme malveillant détecté par le logiciel Dr.Web comme Trojan.DownLoader.

Ce dernier programme malveillant, un downloader, est téléchargé sur le PC sous la forme d'un fichier exécutable portant un nom aléatoire, qui modifie la branche du registre relative à l'auto démarrage des applications.

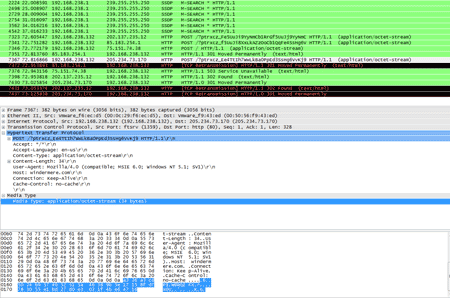

C’est le téléchargement par le trojan des autres programmes malveillants qui nous intéresse surtout. Le Trojan.DownLoader contient dans son corps une liste codée de noms de domaines et il s’adresse à cette liste via le protocole HTTPS. En réponse, le trojan reçoit une page web, dans laquelle il va chercher le tag HTML <img src="data:image/jpeg;base64 … >, contenant un fichier malveillant codé. Le trojan copie ce fichier depuis la page web, le décode et l’intègre à svchost.exe ou l’enregistre dans un dossier temporaire. De plus, le corps du downloader contient un module DDoS et une liste d’adresses pour lancer une attaque.

Ensuite, un module DDoS crée de un à huit flux indépendants via lesquels il envoie sans arrêt des requêtes POST aux serveurs (il s’agit toujours des serveurs se trouvant dans la liste du downloader). Il cherche également à établir une connexion via un protocole SMTP avec certains serveurs en envoyant des données aléatoires. En tout, la liste contient 200 adresses de pages à attaquer parmi lesquelles des pages comme love.com, appartenant à America On-Line, des sites de grandes universités américaines, ainsi que les sites msn.com, netscape.com etc.

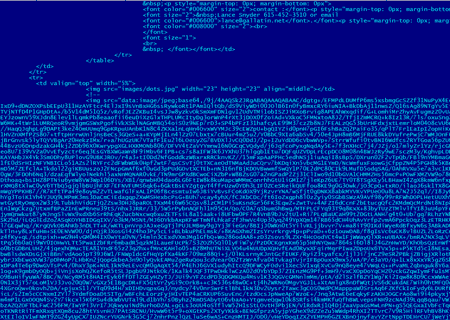

Mais ce ne sont pas toutes les fonctionnalités du downloader. Ce dernier choisit un domaine dans la liste, lui adresse une requête HTTP et reçoit en réponse une page web, dans laquelle il cherche de nouveau un tag <img src="data:image ...>, dans lequel il doit trouver des données codées avec l’algorithme base-64.

Suite au décodage, la page web est sauvegardée sous la forme d’un fichier JPEG. Ce fichier contient également une archive gzip. C’est dans cette archive que se trouve le programme malveillant BackDoor.Bulknet.739, un backdoor servant à diffuser du spam.

Les signatures de toutes ces menaces ont été ajoutées aux bases virales Dr.Web et ne représentent pas de danger pour les utilisateurs Doctor Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments