Revenir vers la liste d'actualités

le 15 mai 2014

Ces malwares comportent les caractéristiques communes suivantes : tout d'abord, ils sont conçus pour lancer des attaques DDoS en utilisant différents protocoles, puis, d’après les données reçues, les spécialistes de Doctor Web avancent l’hypothèse que ces Trojans sont créés par le même auteur.

Ainsi, le malware, ajouté à la base virale de Dr.Web sous le nom Linux.DDoS.3, possède beaucoup de fonctionnalités. Une fois lancé, le Trojan détermine l'adresse du serveur de gestion et lui envoie de l'information sur le système infecté, puis attend une commande (il va ensuite créer un rapport et l'envoyer aux malfaiteurs). Linux.DDoS.3 permet de lancer des attaques DDos sur un serveur spécifié via les protocoles TCP/IP (TCP flood), UDP (UDP flood), ainsi que d’envoyer des requêtes aux serveurs DNS afin d'augmenter l'efficacité des attaques (DNS Amplification).

La modification Linux.DDoS.22, fonctionne avec les package d'installation Linux pour ARM, et la modification Linux.DDoS.24 infecte les postes de travail tournant sous les versions 32-bits de Ubuntu et CentOS. Le Trojan Linux.DDoS.24 s'installe dans le système sous le nom pktmake et s'enregistre automatiquement dans les paramètres de l'auto démarrage de l'OS. Après le démarrage, il recueille des informations sur le hardware de l'ordinateur infecté (y compris le type de processeur et la RAM) et les envoie sous forme cryptée au serveur de gestion appartenant à des cybercriminels. Ce logiciel malveillant est conçu pour lancer des attaques DDoS sur commande du serveur distant.

Le groupe suivant de menaces ciblant Linux inclut les Trojans Linux.DnsAmp.1, Linux.DnsAmp.2, Linux.DnsAmp.3, Linux.DnsAmp.4 et Linux.DnsAmp.5. Certains logiciels malveillants de la famille Linux.DnsAmp utilisent deux serveurs de gestion et peuvent infecter les versions Linux 32-bits (Linux.DnsAmp.1, Linux.DnsAmp.3, Linux.DnsAmp.5) et 64-bits (Linux.DnsAmp.2, Linux.DnsAmp.4) Comme les autres représentants de ce type de Trojans DDos, le Linux.DnsAmp s'enregistre dans l'auto démarrage et envoie au serveur distant des informations sur le hardware de l'ordinateur infecté (version de l'OS, processeur, RAM, le cash Swap etc), puis attend les commandes. Parmi les fonctionnalités de ces Trojans, il faut énumérer les suivantes :

- SYN Flood (l'envoi d'un paquet spécialement conçu, sur le nœud cible avant qu'il ne cesse de répondre) ;

- UDP Flood (le logiciel utilise le protocole UDP, et essaie d'envoyer 1.000 messages à la victime) ;

- Ping Flood (la requête écho est envoyée via ICMP, qui utilise le PID du processus comme un identificateur et les données représentent la valeur hex de 0xA1B0A1B0) ;

- l'envoi de requêtes aux serveurs DNS (DNS Amplification) ;

- l'envoi de requêtes aux serveurs NTP (NTP Amplification. Cette fonctionnalité est disponible dans les versions précédentes mais n'est pas utilisée).

De plus, le Linux.DnsAmp peut enregistrer l'information dans un fichier log, relancer l'attaque ou effectuer une mise à jour.

Les Trojans Linux.DnsAmp.3 (pour Linux 32-bits) et Linux.DnsAmp.4 (pour Linux 64-bits) représentent des modifications de la première version du Linux.DnsAmp avec un système de commandes simplifié. Ces modifications du Trojan peuvent exécuter trois commandes : lancer une attaque DDoS, la stopper et enregistrer les données dans un fichier log. Il faut noter que beaucoup de logiciels malveillants listés ci-dessus utilisent les mêmes serveurs de gestion.

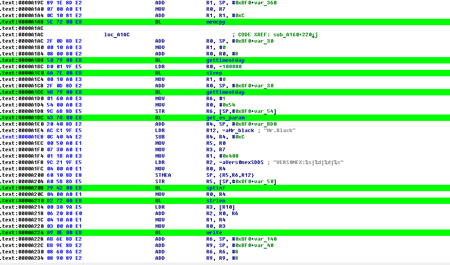

Enfin, un autre logiciel malveillant cible les packages d'installation Linux pour ARM, et porte le nom Linux.Mrblack. Ce Trojan lance des attaques DDoS via TCP/IP et HTTP. Il possède une architecture plutôt primitive et, comme d’autres menaces similaires, exécute les commandes reçues depuis un serveur de gestion.

Les centres de commande qui assurent la gestion des Trojans se trouvent en Chine et les attaques DDoS ciblent dans la plupart des cas les utilisateurs chinois. Dr.Web Antivirus pour Linux détecte toutes les menaces énumérées dans cette news, c'est pourquoi elles ne représentent aucune menace pour nos utilisateurs.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments