Revenir vers la liste d'actualités

Le 5 juin 2014

Les programmes malveillants de la famille Linux.BackDoor.Gates dont l'un des représentants, Linux.BackDoor.Gates.5, est le sujet de cet article, combinent les fonctionnalités d'un backdoor classique et celles d’un Trojan pour le lancement d’attaques DDoS. La menace se concentre sur les distributions 32-bits de Linux, et certains critères permettent de conclure que ce sont les mêmes auteurs qui ont développé les Trojan des familles Linux.DnsAmp et Linux.DDoS. Le Trojan se compose de deux modules fonctionnels : le module principal est un backdoor capable d'exécuter les commandes reçues des pirates, et l'autre qui est enregistré sur le disque par le module principal durant l'installation du Trojan est destiné à réaliser des attaques DDoS. Pendant son fonctionnement Linux.BackDoor.Gates.5 recueille et transmet aux malfaiteurs les informations suivantes sur la machine contaminée :

- Nombre de noyaux CPU (lu depuis /proc/cpuinfo).

- Vitesse de CPU (lu depuis /proc/cpuinfo).

- Utilisation de CPU (lu depuis /proc/stat).

- IP Gate (lu depuis /proc/net/route).

- Adresse MAC de Gate (lu depuis /proc/net/arp).

- Informations sur les interfaces réseau (lues depuis /proc/net/dev).

- Adresse MAC de la carte réseau.

- Volume de mémoire (en utilisant le paramètre MemTotal de /proc/meminfo).

- Volume des données transmises et reçues (lu depuis /proc/net/dev).

- Nom et version de l'OS (en utilisant la commande uname).

Après son lancement, Linux.BackDoor.Gates.5 vérifie le chemin vers le dossier depuis lequel il a été lancé, et, en fonction du résultat, peut adopter trois modèles de comportement.

Si le chemin de l'emplacement du fichier exécutable du backdoor est différent des chemins des utilitaires netstat, lsof, ps, le Trojan se lance dans le système en tant que daemon, puis commence la procédure d'initialisation au cours de laquelle il décrypte de son corps un fichier de configuration. Ce fichier contient diverses données nécessaires au fonctionnement du Trojan, tels que, par exemple, l'adresse IP et le port du serveur de contrôle, les paramètres d'installation du backdoor et d'autres.

Selon la valeur du paramètre g_iGatsIsFx dans le fichier de configuration, le Trojan se connecte lui-même au serveur ou attend une connexion entrante - dès que la connexion est établie, le backdoor vérifie l'adresse IP du nœud qui cherche à accéder à lui et le considère comme serveur de commande.

Lors de son installation, le Trojan vérifie le fichier /tmp/moni.lock, et si le fichier n'est pas vide, il y lit la valeur enregistrée (PID) et "tue" le processus. Puis Linux.BackDoor.Gates.5 vérifie si le module DDoS et le processus du backdoor sont lancés dans le système (s'ils sont en cours d'exécution, ces processus sont également "tués"). Si un fichier de configuration comporte un indicateur g_iIsService, le Trojan s’enregistre lui-même dans le démarrage automatique via la ligne #!/bin/bash\n<path_to_backdoor> qu'il écrit dans le fichier /etc/init.d/, puis Linux.BackDoor.Gates.5 crée les liens symboliques suivants:

ln -s /etc/init.d/DbSecuritySpt /etc/rc1.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc2.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc3.d/S97DbSecuritySpt

ln -s /etc/init.d/DbSecuritySpt /etc/rc4.d/S97DbSecuritySptSi le fichier de configuration contient un indicateur g_bDoBackdoor, le Trojan vérifie la disponibilité des droits root de son processus, pour ce faire, il tente d'ouvrir le fichier /root/profile. Puis le backdoor crée sa copie dans /usr/bin/ bsd port/getty et il se lance. Au stade final de l'installation, Linux.BackDoor.Gates.5 crée une autre copie dans le dossier /usr/bin/ avec le nom spécifié dans le fichier de configuration, et remplace les utilitaires suivants :

/bin/netstat

/bin/lsof

/bin/ps

/usr/bin/netstat

/usr/bin/lsof

/usr/bin/ps

/usr/sbin/netstat

/usr/sbin/lsof

/usr/sbin/psAinsi, le processus d'installation du Trojan est terminé et la fonction permettant de réaliser ses tâches principales est appelée.

Dans le cadre des deux autres algorithmes de comportement, le Trojan démarre également comme daemon sur la machine contaminée, vérifie si ses composants sont lancés par la lecture d'un fichier .lock approprié ( sinon, il les lance), mais il utilise des noms différents pour enregistrer les fichiers et s'inscrire dans l'auto démarrage.

Après avoir établi une connexion au serveur de commande, Linux.BackDoor.Gates.5 reçoit depuis ce serveur des données de configuration avec une tâche que le bot doit accomplir. Selon une commande des pirates, le Trojan est capable de se mettre à jour automatiquement, de lancer ou de stopper une attaque DDoS sur un nœud distant avec une adresse IP et un port spécifiés, d’exécuter une commande depuis le jeu de données de configuration ou d'établir une connexion avec un nœud distant ayant une IP spécifiée afin d’exécuter d'autres commandes.

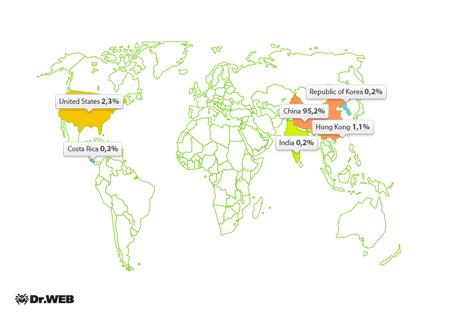

L'objectif principal des attaques DDoS menées avec l'aide de ce backdoor sont les serveurs chinois, mais d’autres pays sont ciblés- la répartition géographique des attaques DDoS lancées en utilisant le Trojan est représentée dans l'illustration suivante :

Ce malware est répertorié dans la base de données virales Dr.Web et ne représente pas de danger pour les utilisateurs de nos produits antivirus.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments