Revenir vers la liste d'actualités

Le 2 décembre 2011

Spam du mois de novembre

Un événement aussi important que les élections à la douma en Russie le 4 décembre n'a pas été fortement exploité par les spammeurs. En comparant nos données statistiques, il apparaît que les messages sur la vie politique en Ukraine sont beaucoup plus nombreux que sur celle en Russie.

Ceci dit, Dr.Web a détecté en novembre un spam intitulé « Le salaire des militaires augmente, mais les allocations sociales sont en baisse ». Le message contenait un fichier avec un Exploit.Rtf.based utilisant une vulnérabilité dans Microsoft Word pour permettre au programme d'obtenir les mêmes droits que l'utilisateur en lançant un code. Vu l’intitulé, qui est très d’actualité en Russie, nous supposons qu’il y a eu beaucoup de victimes.

Nouvelles attaques contre les utilisateurs de Vkontakte.

Le mois de novembre a vu se multiplier les attaques contre les utilisateurs du réseau social Vkontakte. Un exemple de ces attaques : une vidéo est publiée sur le mur d’utilisateurs, proposant un moyen d’offrir des cadeaux aux autres utilisateurs du réseau gratuitement. Quelques « Like » sont postés immédiatement avec des avis positifs, accompagnés d’un lien vers un site de phishing où, s’il entre les données de son compte, l'utilisateur en perd le contrôle.

Sur le site de phishing, on propose toute une série de services douteux comme la recherche de sosies, pour lesquels il faut entrer son numéro de téléphone, puis entrer le code reçu par SMS pour en bénéficier. En réalité, l’utilisateur s’abonne à un service payant.

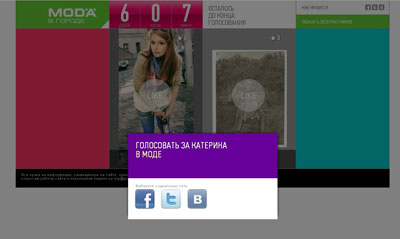

Un autre schéma profite du fait qu'on a plus confiance dans les messages reçu par nos connaissances. L'utilisateur reçoit un message lui demandant de voter pour son ami(e) sur un site spécial, géré en réalité par des pirates. Le compte de la personne qui envoie ce message est déjà corrompu. Pour entrer sur le site, il suffit d'entrer son nom d'utilisateur et son mot de passe Twitter, Facebook ou Vkontakte. Ces comptes seront évidemment piratés immédiatement.

De temps en temps, les pirates créent même des pages web et des publicités pour faire fonctionner leurs schémas. Certains ont fait de la publicité sur Google pour leur page vkankalte.ru (ressemblant évidemment à l’adresse URL vkontakte.ru du réseau social Vkontakte). La fausse page web du réseau social imite l'interface de Vkontakte et notifie l’utilisateur que sa page a été bloquée à cause de l’envoi de spam. L’utilisateur n’arrive pas à répondre à l’administrateur car son « compte n’est pas activé ».

Le faux site du réseau social contenant plusieurs pages, il imite suffisamment bien un vrai site pour que l’utilisateur soit trompé. Pour « activer » son compte, il faut entrer un numéro de téléphone puis entrer le code reçu par SMS, qui active un abonnement à un service payant.

Menaces touchant les mobiles

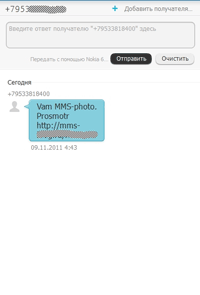

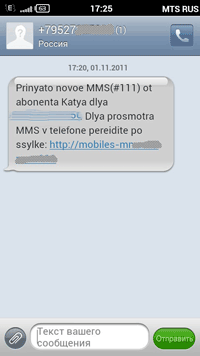

Les mobiles supportant Java n'ont pas été oubliés par les pirates. L’utilisateur reçoit un SMS l’encourageant à suivre un lien pour visualiser un MMS qui lui est soi-disant destiné. Si l’utilisateur suit le lien, il télécharge, en plus du MMS (souvent la photo d’une célébrité), un trojan compatible avec les mobiles supportant Java. Dans la plupart des cas, le trojan est Java.SMSSend.251, mais un trojan différent basé sur ce schéma apparaît toutes les deux semaines selon nos analyses.

|

|

Lorsque ce trojan est lancé sur le mobile, il envoie un SMS sur un numéro court et une somme d'argent est débitée sur le compte mobile de l'utilisateur. En général, les malfaiteurs envoient leurs SMS pendant la nuit ou pendant le week-end pour éviter que l’utilisateur puisse contacter immédiatement le support technique de son opérateur mobile s’il se rend compte de l’arnaque. De nombreuses pages web utilisées pour afficher les MMS ont été détectées : mms-center.ru, center-mms.ru, mms-new.ru, mmspicture.ru, mmsbases.ru, mmsclck.ru, mms-cntr.ru, 1-mts.ru, boxmms.ru, new-mms.org, d.servicegid.net et d’autres ont déjà été ajoutées dans les listes noires Dr.Web.

Un Trojan s’attaquant aux données des pharmacies

Début novembre, les auteurs de virus ont publié un trojan conçu spécialement pour voler des informations sur des applications utilisées par des sociétés pharmaceutiques. Une fois lancé sur une machine contaminée, le BackDoor.Dande (écrit en langage C) vérifie s’il n’a pas déjà été installé dans l’OS, il détermine aussi le nom de l’utilisateur courant ainsi que la version courante de l’OS. Sous Windows XP ou Windows Server 2003, le backdoor établit une connexion avec un serveur de contrôle distant puis télécharge depuis ce serveur un fichier de configuration crypté, accompagné du code du Trojan.PWS.Dande, qui est ensuite décrypté et sauvegardé dans un dossier. De plus, le backdoor est doté d’une fonction lui permettant d’exécuter des commandes de téléchargement, de sauvegarde et de démarrage du Trojan.PWS.Dande arrivant depuis un centre de gestion, et des commandes de suppression du trojan, d’écriture dans le fichier de configuration etc.

Il est à noter que ce backdoor possède un mécanisme particulier de recherche des serveurs de contrôle : lorsque l’un de ces serveurs est indisponible, le trojan recherche et trouve un autre serveur selon l’algorithme embarqué lui permettant de générer le nom du centre de gestion. Outre cela, les fonctions principales du programme peuvent être effectuées uniquement sur une machine déjà contaminée par ce programme malicieux. Compte tenu que le trojan infecte la bibliothèque advapi32.dll, qui à son tour se charge dans tous les processus tournant dans le système, le code malveillant s’intègre facilement dans ces derniers.

Le Trojan.PWS.Dande permet de voler les données des applications de type "Systèmes de commande en ligne" permettant de commander les médicaments auprès des fournisseurs (Analit : Pharmacia 7.7» pour 1С, «Système de commande en ligne» SEZ-2 édité par «Apteka-Holding», «Rossiiskaia pharmacia», «Katren WinPrice» etc.) Parmi les données volées, on trouve les données sur les commandes effectuées, les mots de passe etc. Nous pouvons supposer que les malfaiteurs s’intéressent surtout aux prix et aux volumes des commandes. Toutes les informations volées sont codées. Ce trojan est un des rares touchant un secteur professionnel particulier.

Autres menaces du mois de novembre

Au mois de novembre, les spécialistes de Doctor Web ont détecté une nouvelle modification du BackDoor.Flashback, le BackDoor.Flashback.8.

Le BackDoor.Flashback possède de nombreux composants. Le fichier d’installation est caché sous Adobe Flash Player. Il est proposé à l’utilisateur de Mac OS de télécharger et d’installer une archive avec un fichier FlashPlayer-11-macos.pkg (le téléchargement ne se lance pas pour les autres OS). Ensuite, le fichier d’installation cherche à télécharger le composant principal du trojan depuis Internet. S'il n’y parvient pas, le fichier d'installation arrête de fonctionner.

La nouvelle version du BackDoor.Flashback.8 se distingue des versions précédentes par une option embarquée permettant d’intégrer des modules malveillants dans différents processus. La méthode varie en fonction de la présence, dans le processus cible, des fonctions exportées depuis le module dyld. Si aucune de ces fonctions n’est présente, le trojan cherche des fonctions dans la mémoire.

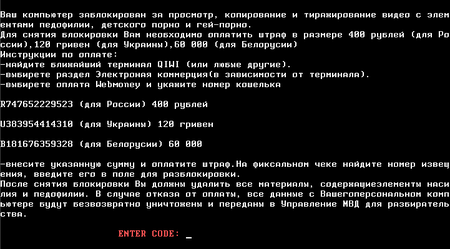

Nouvelle modification du Trojan.MBRLock apparue fin novembre.

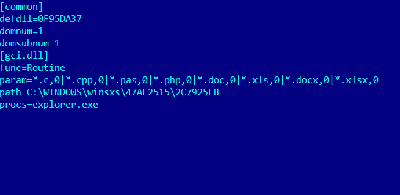

Lorsque le Trojan.MBRlock.17 est lancé, il s’enregistre dans un dossier au nom fortuit et démarre calc.exe (Calculatrice Windows) en insérant son code dans ce processus. Ensuite, le Trojan.MBRlock.17 crée un fichier dans le dossier %APPDATA%\Adobe\Update\ (ce fichier est ensuite supprimé) pour lancer le processus explorer.exe et y intégrer son code. Explorer.exe infecte le MBR et cherche à arrêter le fonctionnement de Windows. Le Trojan.MBRlock.17 enregistre ses composants (c'est-à-dire les codes, les messages qu’il annonce et le MBR original) dans des secteurs choisis de façon aléatoire, cela veut dire qu’il est capable de modifier les paramètres de son propre code relatifs à la sélection des secteurs. La clé de déblocage n’est pas sauvegardée au format non crypté mais elle est créée de manière dynamique en fonction d'une série de paramètres. De plus, le trojan supprime la table des partitions après avoir fait une copie du premier secteur afin de pouvoir reconstituer ensuite le système.

Conclusion

De manière générale, le mois de novembre 2011 n’a pas été le plus dangereux en comparaison avec d’autres mois en ce qui concerne la propagation des menaces, mais une augmentation rapide de la diffusion du Trojan.Encoder et du Trojan.FolderLock a pu être notée. Ainsi, 66 utilisateurs victimes du Trojan.FolderLock se sont adressés à nous et, la dernière semaine de novembre, nous avons reçu 63 demandes concernant le Trojan.Encoder.123. Nous appelons les utilisateurs à faire des sauvegardes de leurs données.

De nouveaux schémas apparaissent pour obtenir le contrôle des comptes des réseaux sociaux, comptes qui sont ensuite utilisés pour le spam, le phishing et l'abonnement à des services payants.

Fichiers malveillants détectés dans le courrier électronique en novembre 2011

| 01.11.2011 00:00 - 30.11.2011 23:00 | ||

| 1 | Trojan.Oficla.zip | 2722875 (53.79%) |

| 2 | Trojan.DownLoad2.24758 | 1012692 (20.00%) |

| 3 | Trojan.Inject.57506 | 238055 (4.70%) |

| 4 | Win32.HLLM.Netsky.18401 | 187907 (3.71%) |

| 5 | Trojan.DownLoad2.32643 | 133852 (2.64%) |

| 6 | EICAR Test File (NOT a Virus!) | 90832 (1.79%) |

| 7 | Trojan.DownLoader5.886 | 88777 (1.75%) |

| 8 | Trojan.Tenagour.3 | 88722 (1.75%) |

| 9 | Trojan.Siggen2.58686 | 56712 (1.12%) |

| 10 | Trojan.Packed.19696 | 52950 (1.05%) |

| 11 | Trojan.Siggen2.62026 | 43572 (0.86%) |

| 12 | Trojan.Siggen.65070 | 42967 (0.85%) |

| 13 | Trojan.DownLoad2.20306 | 31093 (0.61%) |

| 14 | Trojan.DownLoad2.34604 | 29008 (0.57%) |

| 15 | Win32.HLLM.MyDoom.33808 | 18881 (0.37%) |

| 16 | Trojan.DownLoader4.21360 | 16094 (0.32%) |

| 17 | Trojan.DownLoader4.61182 | 15880 (0.31%) |

| 18 | Trojan.DownLoader4.60632 | 15528 (0.31%) |

| 19 | Win32.HLLM.MyDoom.534 | 15265 (0.30%) |

| 20 | Trojan.DownLoader2.50384 | 15257 (0.30%) |

| Total analysés : | 150,964,731 |

| Total virus détectés : | 5,062,427 (3.35%) |

Fichiers malveillants détectés sur les PC des utilisateurs en novembre 2011

| 01.11.2011 00:00 - 30.11.2011 23:00 | ||

| 1 | JS.Click.218 | 90861585 (43.75%) |

| 2 | Win32.Rmnet.12 | 49019084 (23.61%) |

| 3 | Trojan.IFrameClick.3 | 32301253 (15.55%) |

| 4 | JS.IFrame.117 | 7354011 (3.54%) |

| 5 | Win32.Virut | 6453781 (3.11%) |

| 6 | JS.IFrame.95 | 4187932 (2.02%) |

| 7 | JS.IFrame.112 | 3478055 (1.67%) |

| 8 | Win32.HLLP.Neshta | 3420382 (1.65%) |

| 9 | Trojan.MulDrop1.48542 | 847539 (0.41%) |

| 10 | Win32.HLLP.Rox | 636591 (0.31%) |

| 11 | Win32.HLLP.Whboy.45 | 545623 (0.26%) |

| 12 | Trojan.DownLoader5.1291 | 480473 (0.23%) |

| 13 | JS.IFrame.143 | 388985 (0.19%) |

| 14 | HTTP.Content.Malformed | 274730 (0.13%) |

| 15 | JS.IFrame.129 | 274409 (0.13%) |

| 16 | Trojan.WMALoader | 271667 (0.13%) |

| 17 | Win32.Siggen.8 | 234368 (0.11%) |

| 18 | Win32.Wplugin.2 | 209890 (0.10%) |

| 19 | JS.FakeGuest | 181043 (0.09%) |

| 20 | BackDoor.Ddoser.170 | 178872 (0.09%) |

| Total analysés : | 162,315,573,294 |

| Total virus détectés : | 207,661,771 (0.13%) |

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments