Revenir vers la liste d'actualités

Le 24 janvier 2014

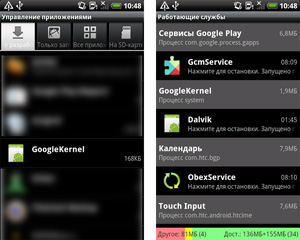

Pour distribuer le Trojan, ajouté à la base virale Dr.Web sous le nom Android.Oldboot.1.origin, les malfaiteurs ont placé l'un des composants du logiciel malveillant dans le secteur d'amorçage du système de fichiers et ont modifié le script responsable de l'activation des composants du système d'exploitation. Lors du démarrage de l'appareil mobile, ce script lance une bibliothèque Linux malveillante imei_chk (détectée par l'antivirus Dr.Web comme Android.Oldboot.1), qui extrait les fichiers libgooglekernel.so (Android.Oldboot.2) et GoogleKernel.apk (Android.Oldboot.1.origin) et les place respectivement dans les catalogues /system/lib et /system/app. Ainsi, une partie du Trojan Android.Oldboot s'installe dans le système comme une application Android et fonctionne comme un service système en se connectant à l’aide de la bibliothèque libgooglekernel.so à un serveur pour recevoir des commandes (télécharger, installer ou supprimer les applications.) Il est probable que les malfaiteurs installent sur les appareils un firmware piraté, qui comprend les modifications nécessaires au fonctionnement du Trojan.

Le danger principal est que même si les composants d’ Android.Oldboot, installés après le démarrage de l'appareil, seront supprimés, le composant imei_chk, situé dans la mémoire flash, réinstallera ces composants et réinfectera le système.

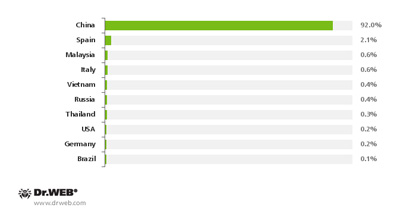

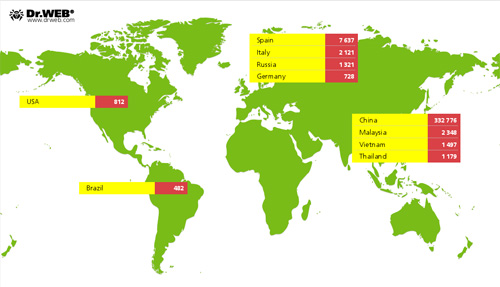

Actif dans plusieurs pays, il apparaît cependant que la plupart des utilisateurs victimes de ce Trojan se trouvent en Chine (92%), et ce n'est pas surprenant, car il Android.Oldboot les cible particulièrement.

La répartition géographique des cas d'infections détectés est représentée dans l'illustration ci-après.

Pour éviter l'infection, Doctor Web recommande de ne pas acheter d’appareils sous Android d'origine douteuse, ainsi que de ne pas utiliser des copies du système d'exploitation reçues depuis des sources non fiables.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments