Le virus de fichiers Win32.Sector a infecté plus d'un million d'ordinateurs

Top des actualités Doctor Web | Toutes les actualités | Alertes virales

le 21 mai 2014

Le malware Win32.Sector est connu depuis 2008. Il représente un virus polymorphe infectant les fichiers. Sa fonctionnalité principale est de télécharger depuis un réseau P2P des fichiers exécutables et les lancer sur les ordinateurs infectés. Ce malware a la capacité de s'intégrer dans tous les processus actifs sur le PC infecté ainsi que de désactiver certains antivirus et de bloquer l'accès aux sites de leurs développeurs. Le virus peut infecter les fichiers stockés sur les disques locaux et les supports amovibles (où ce virus crée un fichier autorun.inf lors de l'infection), ainsi que les fichiers stockés dans les dossiers réseaux partagés. Il existe plusieurs modifications du Win32.Sector, qui diffèrent par le protocole d'échange de données avec le réseau P2P ou par des particularités de structure.

Le Win32.Sector n'a pas de serveurs de gestion, mais il utilise la connexion avec les autres bots, qui fonctionnent sur des machines infectées. Le virus détermine si l'ordinateur a une adresse IP externe ou utilise un réseau NAT. Après son lancement sur l'ordinateur infecté, le virus Win32.Sector utilise la liste initiale des adresses IP des autres bots, et établit la connexion. S'il réussit, le virus exécute les commandes suivantes :

- Demander un fichier de configuration avec une URL pour télécharger les fichiers (via le protocole UDP).

- Demander des plug-ins (via le protocole TCP).

- Vérification du NAT-si ce n'est pas utilisé, le bot reçoit un ID unique (via le protocole UDP).

- Obtenir l'adresse IP d'une autre machine infectée afin d'établir une connexion (via le protocole UDP).

En utilisant la commande 3, le virus devient un routeur (exécute cette fonction) : Les autres bots fonctionnant dans les réseaux avec NAT sans adresse IP externe se connectent avec ce virus. La commande 4 permet d'obtenir une liste d'adresses IP d'autres ordinateurs infectés. Ces deux commandes ont permis aux spécialistes de Doctor Web d'estimer le total de nœuds du botnet organisé à l'aide de ce virus.

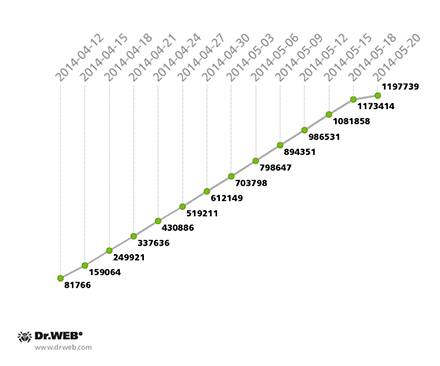

Pour le jour du 20 mai 2014, le botnet Win32.Sector enrôlait 1 197 739 bot, dont 109 783 ayant une adresse IP externe et pouvant exécuter la fonction de routeur. L'évolution du volume du botnet est illustrée sur le graphique ci-dessous.

Evolution du volume du botnet Win32.Sector

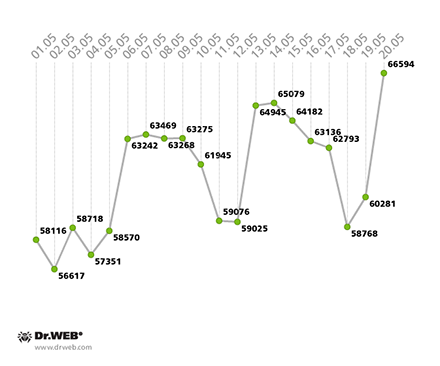

Sa moyenne quotidienne de croissance est d'environ 60 000 ordinateurs infectés. L'évolution de l'activité du botnet Win32.Sector est représentée sur le diagramme ci-dessous :

Moyenne quotidienne de croissance du botnet Win32.Sector

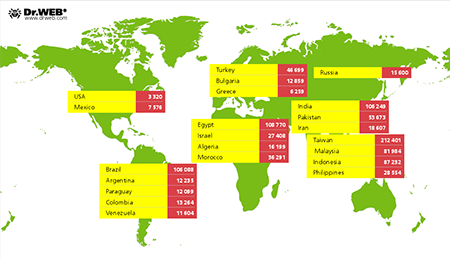

Taïwan est relativement touché par le virus Win32.Sector avec 212 401 ordinateurs infectés. l'Égypte (108 770) et l'Inde (106 249) le sont également. En Russie, les spécialistes ont enregistré 15 600 ordinateurs infectés. La propagation du virus de fichiers Win32.Sector selon les pays est représentée sur le diagramme ci-dessous :

Actuellement, les malfaiteurs utilisent le botnet organisé par Win32.Sector afin de distribuer les logiciels malveillants suivants :

- Trojan.PWS.Stealer.1630 — logiciel conçu pour voler les données confidentielles et les mots de passe ;

- Trojan.Mssmsgs.4048 — plug-in pour envoyer du spam ;

- Trojan.DownLoader8.17844 — http- et socks5-proxy ;

- Trojan.DownLoader10.49375 — http- et socks5-proxy ;

- Trojan.Siggen6.11882 — tunnel DNS (port 53 udp), tunnel ТСР (port 80) ;

- Trojan.Rbrute — Trojan conçu pour le piratage des routeurs Wi-Fi ;

- Trojan.Proxy.26841— tunnel pour le transfert du trafic http.

Les logiciels antivirus Dr.Web sont capables de détecter et d'éradiquer toutes les menaces énumérées, ainsi que le virus de fichiers Win32.Sector, par conséquent, les utilisateurs de produits Dr.Web sont protégés contre cette menace.