Doctor Web : rapport viral du deuxième trimestre 2025

le 1er juillet 2025

Les utilisateurs dont les fichiers ont été affectés par des rançongiciels ont été les plus susceptibles de rencontrer des encodeurs. Trojan.Encoder.35534, Trojan.Encoder.35209 et Trojan.Encoder.29750.

En avril, les analystes de Doctor Web ont signalé un cheval de Troie trouvé dans le firmware d'un certain nombre de smartphones Android. En utilisant ce trojan, les cybercriminels ont volé de la cryptomonnaie. De plus, nos experts ont identifié un cheval de Troie Android que les attaquants ont introduit dans l'une des versions d'une appli de cartographie populaire et ils l'ont utilisé pour espionner les militaires russes.

Au cours du deuxième trimestre, nos analystes Internet ont découvert de nombreux nouveaux sites frauduleux. Parmi eux figurent des sites Web de plateformes éducatives inexistantes qui auraient permis à des victimes potentielles de suivre une formation en ligne et d'améliorer leurs compétences, ainsi que des sites Web d'investissement qui promettaient des gains rapides et faciles.

Les statistiques de détection sur les appareils mobiles ont montré une diminution de l'activité des trojans publicitaires Android.HiddenAds, cependant cette famille de programmes malveillants reste la menace Android la plus courante. Dans le même temps, au deuxième trimestre, notre laboratoire antivirus a trouvé de nombreuses nouvelles menaces dans le catalogue Google Play.

Tendances principales du deuxième trimestre

- Diminution du nombre de menaces détectées sur les appareils protégés

- Diminution du nombre de menaces uniques impliquées dans les attaques

- L'émergence de nombreux sites Web frauduleux prétendument liés à l'éducation et à la finance

- Une attaque du trojan espion ciblant les militaires russes à l'aide d'une application de cartographie populaire pour les appareils Android

- Détection d'un cheval de Troie conçu pour voler de la cryptomonnaie dans le firmware d'un certain nombre de smartphones Android

- Les trojans publicitaires Android.HiddenAds restent toujours les menaces les plus propagées ciblant Android

- De nouvelles applications malveillantes ou indésirables ont été détectées sur Google Play

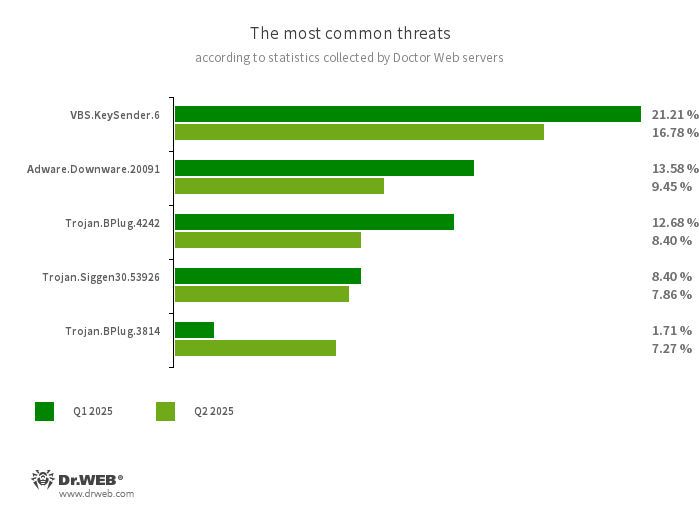

Données du service de statistiques de Doctor Web

Les menaces les plus répandues au cours du 2eme trimestre 2025 :

- VBS.KeySender.6

- Script malveillant qui, dans une boucle infinie, recherche des fenêtres avec les textes suivants : mode extensions, разработчика et розробника et leur envoie un événement de clic sur le bouton Échap, les forçant à fermer.

- Adware.Downware.20091

- Adware souvent utilisé comme outil intermédiaire de téléchargement de programmes pirates.

- Trojan.BPlug.4242

- Trojan.BPlug.3814

- Composant malveillant de l'extension de navigateur WinSafe. Ce composant est un script JavaScript qui affiche des publicités intrusives dans les navigateurs.

- Trojan.Siggen30.53926

- Le processus hôte du framework Electron modifié par les pirates, imitant le composant d'application Steam (Steam Client WebHelper) et chargeant la porte dérobée JavaScript.

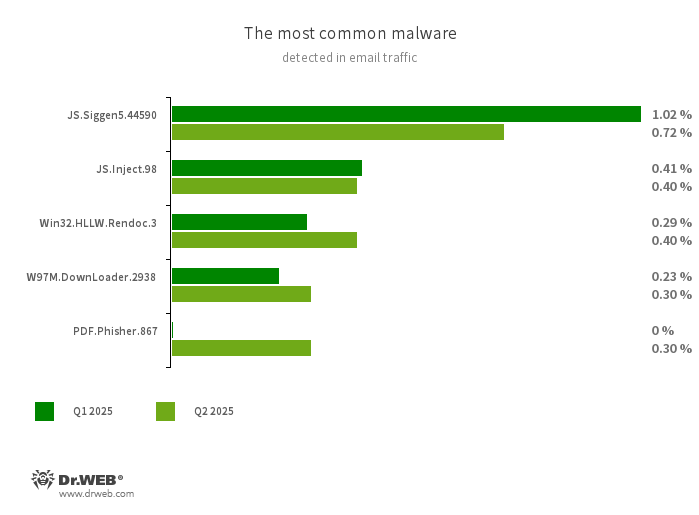

Statistiques relatives aux programmes malveillants détectés dans le trafic e-mail

- JS.Siggen5.44590

- Code malveillant ajouté à la bibliothèque publique JavaScript es5-ext-main. Affiche un message spécifique si le package est installé sur un serveur avec le fuseau horaire des villes russes.

- JS.Inject

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant au code HTML des pages web.

- Win32.HLLW.Rendoc.3

- Ver réseau qui est propagé entre autres via des supports amovibles.

- W97M.DownLoader.2938

- Famille de trojans Downloaders qui exploitent les vulnérabilités des documents créés dans MS Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur attaqué.

- PDF.Phisher.867

- Documents PDF utilisés dans des newsletters de phishing.

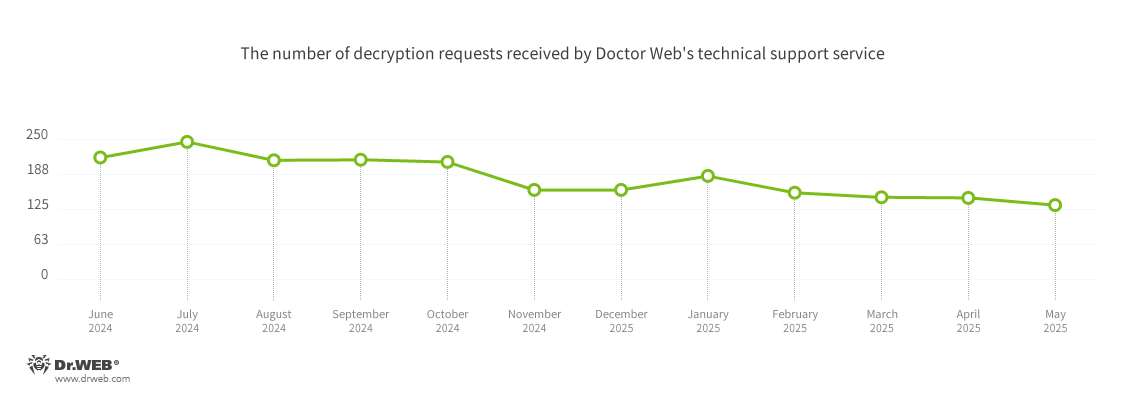

Rançongiciels

Au deuxième trimestre 2025, le nombre de demandes pour le déchiffrement de fichiers touchés par les rançongiciels à diminué de 14,65%, par rapport au premier trimestre.

Dynamique des demandes de décryptage reçues par le support technique de Doctor Web :

Les encodeurs les plus répandus au cours du 2eme trimestre 2025 :

- Trojan.Encoder.35534 — 24.41% des demandes d'utilisateurs

- Trojan.Encoder.35209 — 4.41% des demandes d'utilisateurs

- Trojan.Encoder.29750 — 2.71% des demandes d'utilisateurs

- Trojan.Encoder.35067 — 2.71% des demandes d'utilisateurs

- Trojan.Encoder.41868 — 2.71% des demandes

Fraudes sur le Web

Au cours du deuxième trimestre de 2025, les analystes Internet de Doctor Web ont identifié un certain nombre de sites Web frauduleux prétendument liés au secteur de l'éducation. Ainsi, les ressources Internet qui proposaient de suivre une formation dans certains métiers se sont multipliées. Par exemple, les plateformes Academy et LearnIT KZ conçues pour les utilisateurs kazakhs, promettaient de « maîtriser le métier de responsable SMM en 3 mois » et de « devenir analyste de données ».

Sur d'autres sites, les victimes potentielles étaient incitées à consulter divers cours en ligne. Parmi eux figuraient des cours d'anglais et des compétences en gestion de l'argent sur des plateformes comme EnglishPro et FinCourse:

Le site frauduleux du service « Éducation financière » prétendait aider les visiteurs à améliorer leurs connaissances en finances — il proposait aux visiteurs de « maîtriser leurs finances et de garantir leur avenir » :

Pour « accéder » aux soi-disant services annoncés, ces sites demandent de s’enregistrer en indiquant des données personnelles — par exemple, nom, numéro de téléphone portable, adresse e-mail, etc. Ainsi ces données sont accumulées entre les mains d'intrus et peuvent ensuite être utilisées dans divers stratagèmes frauduleux.

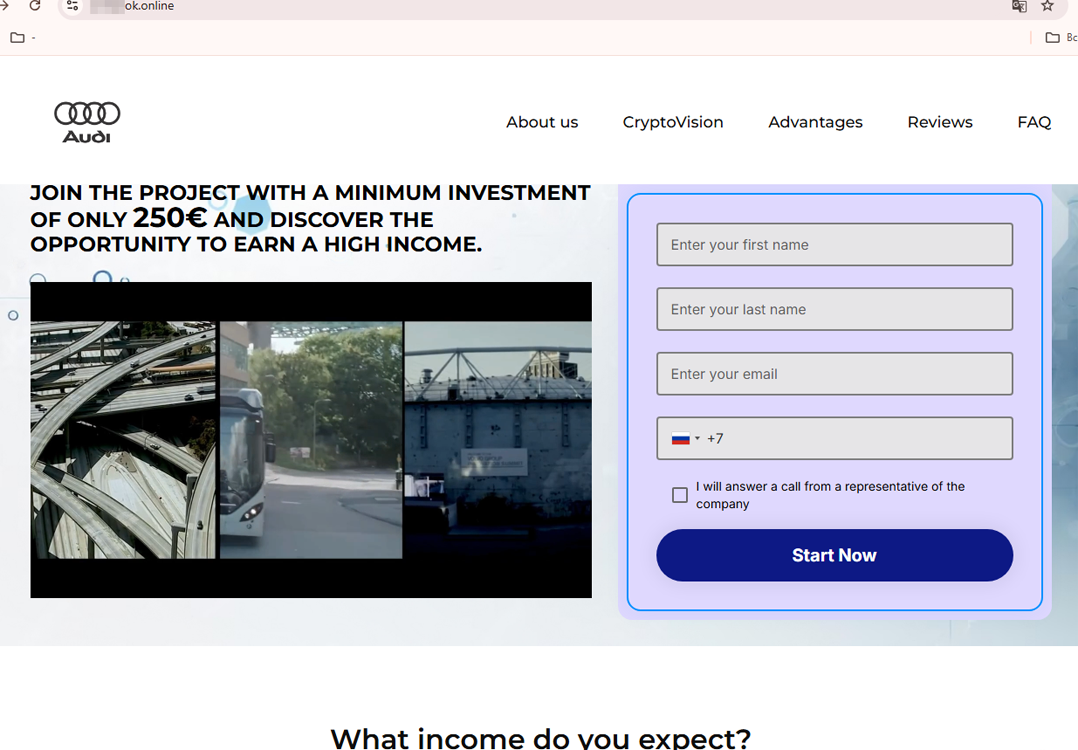

Dans le même temps, de nouveaux sites frauduleux proposant de prétendus investissements sont apparus, les cybercriminels y présentent souvent de faux sites comme étant liés à des entreprises et des services bien connus. Par exemple, l'un d'eux proposait aux utilisateurs de participer à un projet innovant basé sur les technologies de l'intelligence artificielle. Les pirates ont tenté de faire passer cette ressource pour le service du constructeur automobile Audi. La ressource aurait été autorisée à échanger automatiquement des cryptomonnaies et à recevoir un revenu élevé garanti. Pour « accéder » au service, un montant de départ de 250 € était nécessaire.

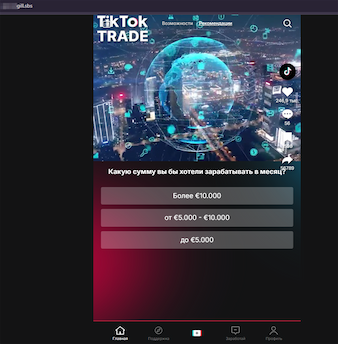

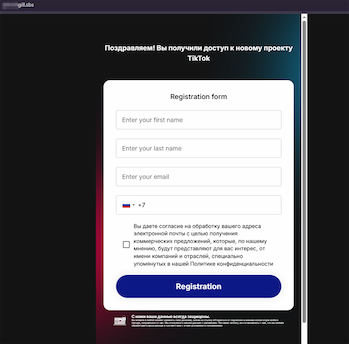

Un autre « projet d'investissement » serait lié au réseau social TikTok. Les visiteurs du site frauduleux ont été invités à répondre à une courte enquête, après quoi ils ont été invités à fournir des données personnelles pour l'enregistrement et l'accès au service promis :

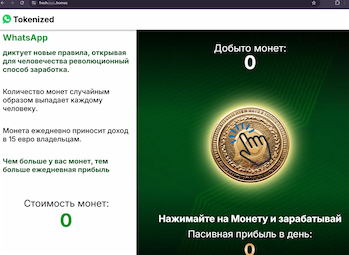

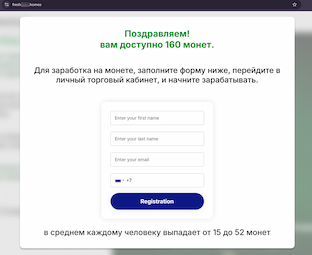

De plus, d'autres sites frauduleux déguisés en ressources Web officielles de WhatsApp Messenger ont été identifiés. Sur l'une de ces ressources, les visiteurs ont été invités à recevoir des pièces numériques, chacune « apportant au propriétaire 15 € par jour ». L'utilisateur prétendument bénéficiaire pouvait recevoir 160 «pièces", mais pour commencer à « gagner dessus », il devait enregistrer un compte, en fournissant des données personnelles. En réalité, la victime potentielle n'a reçu aucun actif numérique, et ses données se sont avérées être entre les mains des escrocs.

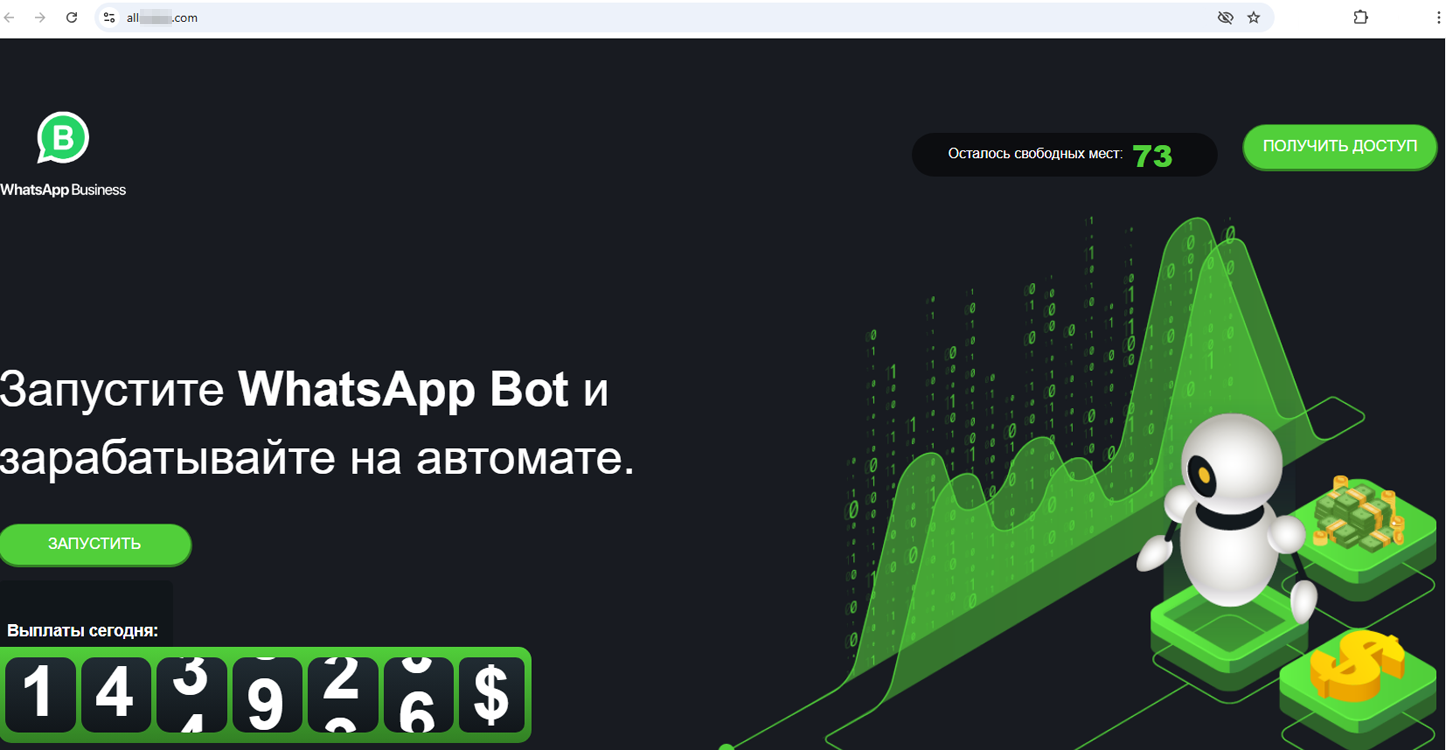

Un autre faux site WhatsApp aurait fourni l'accès à un autre bot de trading basé sur des développements "uniques". Les utilisateurs ont été invités à « lancer WhatsApp Bot et gagner de l'argent automatiquement ». Pour ce faire, ils étaient traditionnellement tenus de s'enregistrer en indiquant leurs données personnelles, qui ont ensuite été transférées aux attaquants.

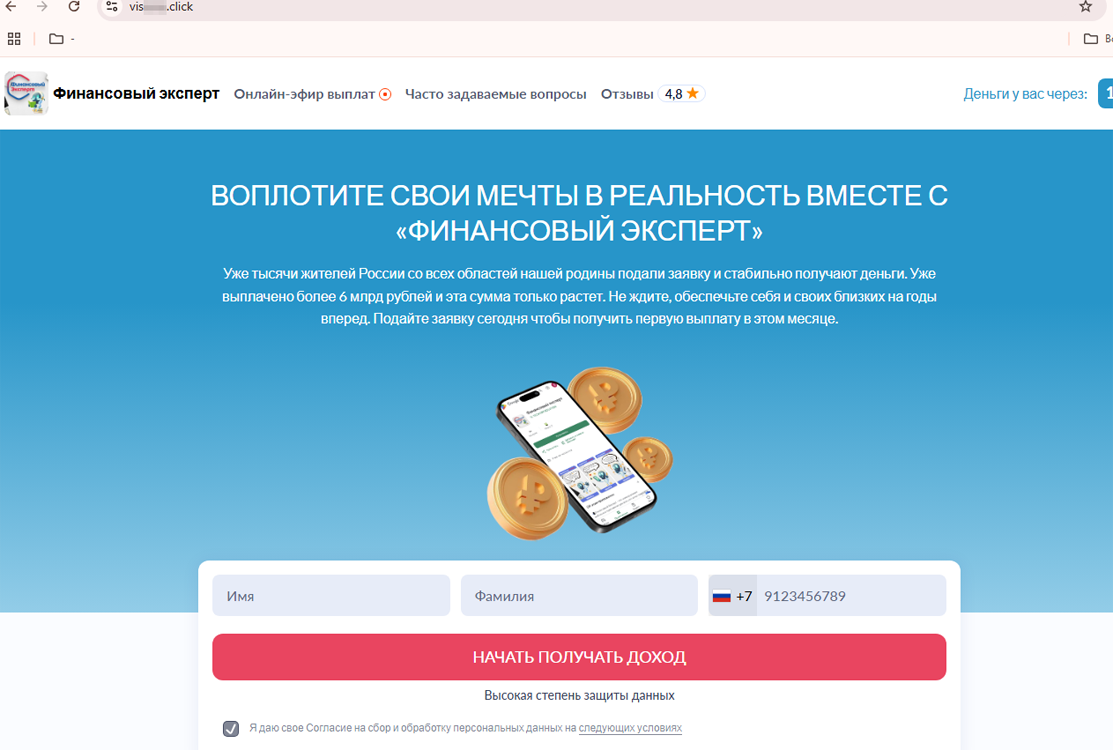

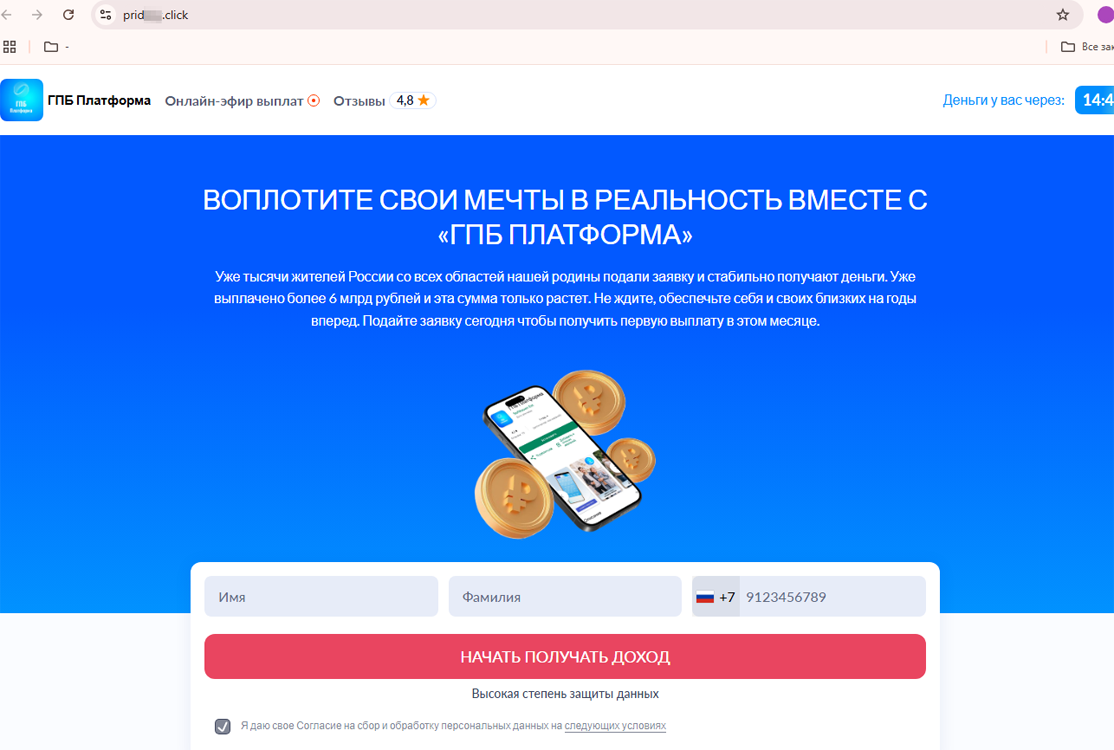

Les fraudeurs ont également ciblé les utilisateurs de certains pays. Par exemple, les résidents russes pourraient faire face à des sites Web qui proposent de « réaliser leurs rêves » avec l'un ou l'autre service d'investissement. Les attaquants ont utilisé le même modèle pour concevoir ces ressources, ne modifiant que leur apparence, ainsi que les noms de sites inexistants.

Il est à noter que des sites basés sur le même modèle ont été créés pour les résidents d'autres pays — par exemple, l'Ouzbékistan :

L'un des sites frauduleux identifiés a attiré les utilisateurs russophones vivant en Europe. Sur celui-ci, les cybercriminels promettaient aux victimes potentielles un revenu passif pouvant aller jusqu'à 1 000 € par semaine « à l'aide de solutions financières innovantes d'une nouvelle génération » d'une certaine plateforme LevelUPTrade :

Les utilisateurs français pourraient être victimes d'intrus offrant l'accès au logiciel de trading automatisé inexistant TraderAI. Avec son aide, les victimes potentielles auraient eu la possibilité de gagner à partir de 3 500 € :

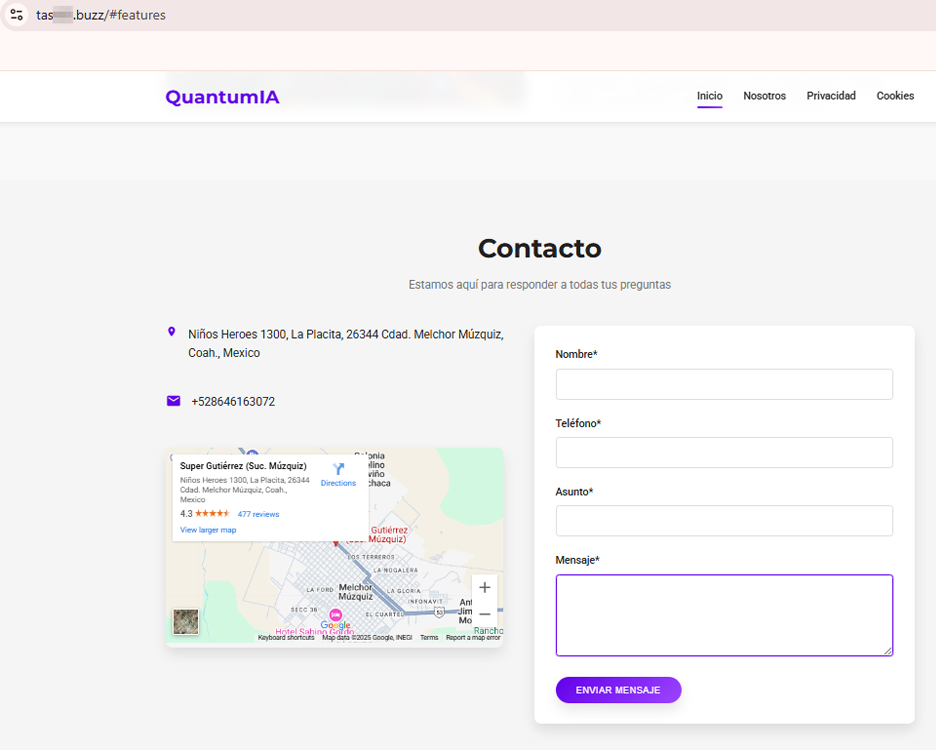

Pour les résidents du Mexique, les escrocs ont également préparé un « système d'échange intelligent » — QuantumIA. C'est l'une des variantes du célèbre pseudo-système de négociation Quantum System ou QuantumAI, qui permettrait de négocier automatiquement sur les marchés financiers en utilisant l'informatique quantique et les technologies d'intelligence artificielle.

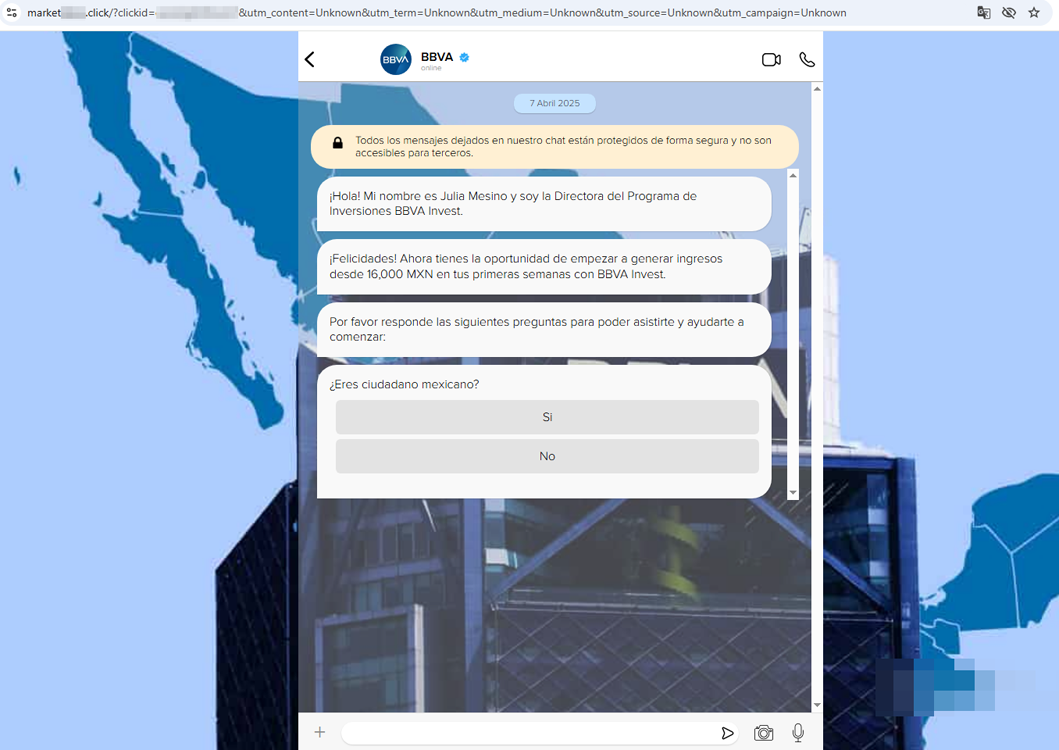

Sur un autre site, des fraudeurs auraient offert des services d'investissement aux utilisateurs mexicains au nom d'une grande banque — leur promettant une chance de gagner 16 000 pesos mexicains dans un court laps de temps après l'inscription. Pour ce faire, il est nécessaire d'indiquer des données personnelles.

Les utilisateurs allemands risquaient d'être victimes de la fausse plateforme de trading Lucrosa Infinity, dont l'image est exploitée sous une forme ou une autre par les cybercriminels depuis plusieurs années. Sur l'un des sites frauduleux, les attaquants ont proposé de « commencer à investir et d'ouvrir la porte à l'indépendance financière » :

Les cybercriminels ont également proposé aux internautes du Canada d'utiliser des services « uniques » qui fourniraient un revenu élevé grâce aux investissements et au commerce de cryptomonnaie. Par exemple, les sites frauduleux identifiés faisaient de la publicité pour des « plateformes » telles que BitcoinFusionPro et BitcoinReaction. Ils auraient permis aux clients de gagner 1 000 $ CA par jour en investissant « seulement » 350 $ :

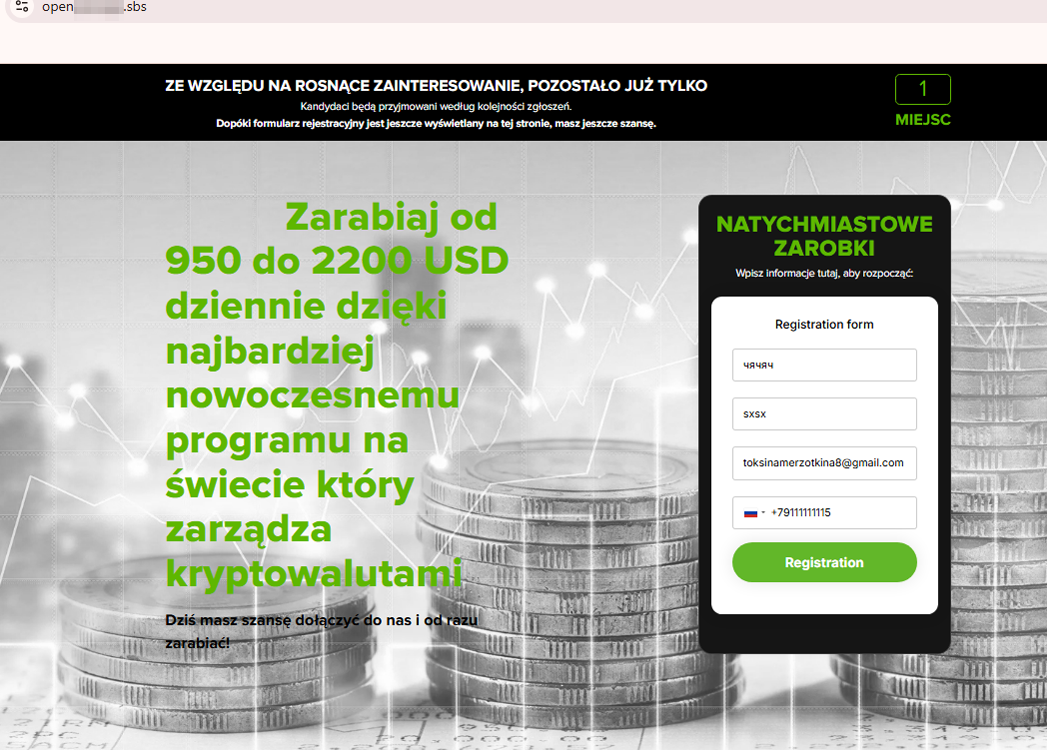

Les résidents de Pologne ont également été confrontés à de faux sites Web similaires. L'un d'euxpromettait aux victimes potentielles de gagner entre 950 $ et 2 200 $ par jour avec « le logiciel de gestion de cryptomonnaie le plus avancé au monde » :

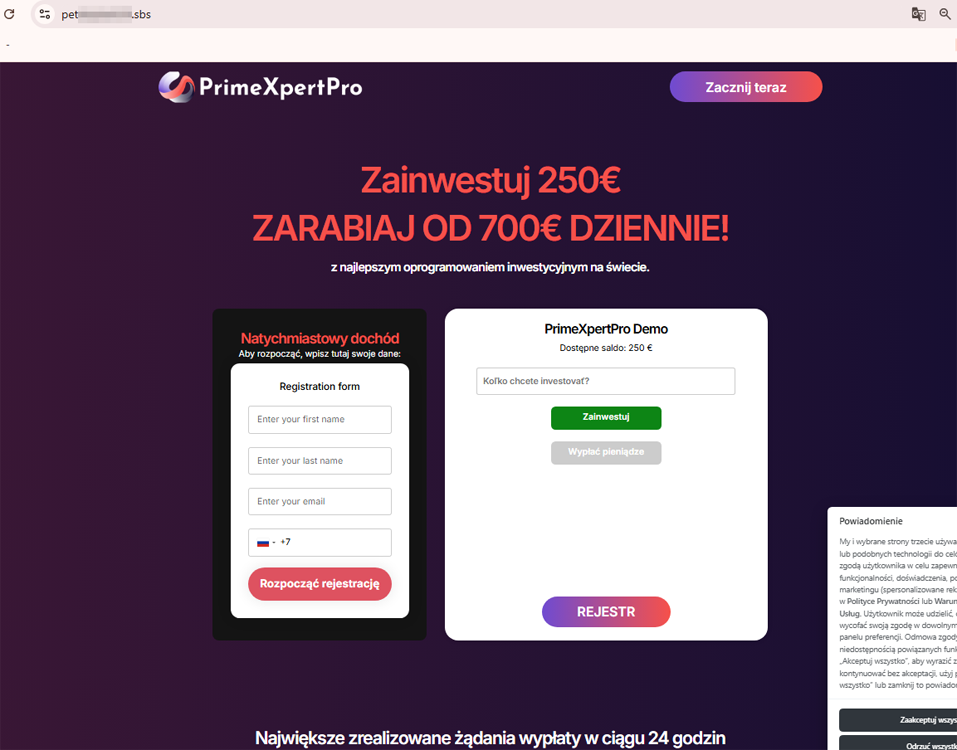

Un autre site proposait d'investir 250 € et de gagner 700 € par jour :

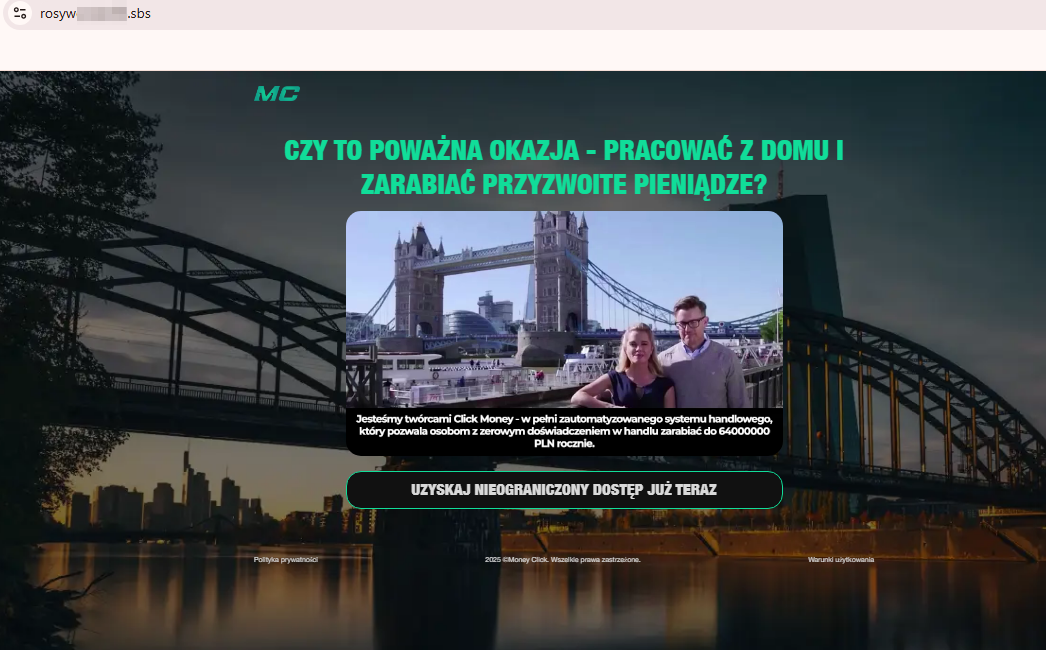

L'une des ressources frauduleuses promettait aux utilisateurs polonais « la possibilité de travailler à domicile et de gagner de l'argent décent » grâce au système automatisé Click Money. Avec son aide, les personnes sans expérience de trading peuvent prétendument recevoir jusqu'à 64 000 000 de zlotys polonais par an :

Logiciels malveillants et indésirables ciblant les appareils mobiles

Selon les statistiques de détection de Dr.Web Security Space pour les appareils mobiles, les chevaux de Troie publicitaires Android.HiddenAds se sont avérés les logiciels malveillants les plus courants au deuxième trimestre de 2025. Par rapport au trimestre précédent, les utilisateurs les ont rencontrés un peu moins souvent. Viennent ensuite les chevaux de Troie publicitaires Android.MobiDash et les faux logiciels malveillants Android.FakeApp. Dans le même temps, l'activité des premiers a augmenté et celle des autres a diminué.

Parmi les chevaux de Troie bancaires, il y avait aussi une dynamique multidirectionnelle. Par exemple, il y a eu plus d'attaques de la part de représentants de la famille Android.Banker. Dans le même temps, les trojans des familles Android.BankBot et Android.SpyMax ont été détectés moins souvent sur les appareils protégés.

Au deuxième trimestre, les spécialistes de Doctor Web ont détecté le trojan Android.Clipper.31 dans le firmware d'un certain nombre de smartphones. Ce programme malveillant a été caché dans une version modifiée de WhatsApp Messenger et il a été utilisé pour voler des cryptomonnaies aux propriétaires d'appareils infectés. De plus, nos analystes ont identifié le logiciel malveillant Android.Spy.1292.origin. Les cybercriminels l'ont introduit dans l'une des versions du logiciel de cartographie Alpine Quest et l'ont utilisé pour espionner les militaires russes.

Au cours des trois derniers mois, des dizaines de menaces ont été trouvées dans le catalogue Google Play. Dont les faux logiciels malveillants Android.FakeApp et un nouveau logiciel indésirable, Adware.Adpush.21912.

Les événements les plus importants du deuxième trimestre liés à la sécurité des appareils mobiles :

- Diminution de l'activité des trojans publicitaires Android.HiddenAds

- Activité accrue des chevaux de Troie publicitaires Android.MobiDash

- Augmentation des cas de détection des trojans bancaires Android.Banker

- Diminution du nombre d'attaques de chevaux de Troie bancaires Android.BankBot et Android.SpyMax

- Détection d'un cheval de Troie conçu pour voler des cryptomonnaies, qui se cachait dans le firmware d'un certain nombre de smartphones Android

- Détection d'un cheval de Troie espion ciblant des militaires russes

- Apparition de nouvelles menaces sur Google Play

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles au deuxième trimestre 2025, consultez notre Rapport.