Doctor Web : rapport viral du 3eme trimestre 2025

le 1er octobre 2025

Les utilisateurs dont les fichiers ont été affectés par des rançongiciels ont été les plus susceptibles de rencontrer des encodeurs. Trojan.Encoder.35534, Trojan.Encoder.35209 et Trojan.Encoder.35067.

En juillet, les experts de Doctor Web ont parlé de la famille de chevaux de Troie Trojan.Scavenger conçue pour voler des crypto-monnaies et des mots de passe. Les attaquants les diffusaient sous l’apparence de mods, de cheatset de correctifs pour les jeux vidéo. Leur exécution s’appuyait sur des applications légitimes, en exploitant notamment la vulnérabilité de type DLL Search Order Hijacking.

En août, nos analystes de virus ont mis en garde contre la propagation de la porte dérobée multifonctionnelle Android.Backdoor.916.origin, une menace ciblant les appareils mobiles, utilisés par les représentants d’entreprises russes. Les cybercriminels la contrôlaient à distance, volant des données confidentielles avec son aide et traquant les victimes.

Le même mois, le laboratoire antivirus de Doctor Web a publié une étude sur une attaque ciblée du groupe Scaly Wolf contre une entreprise russe de construction de machines. Les attaquants ont utilisé un certain nombre d'outils malveillants, parmi lesquels la porte dérobée modulaire Updatar a joué un rôle central. Avec son aide, les attaquants ont tenté d'obtenir des données confidentielles depuis les ordinateurs infectés.

Au troisième trimestre, les analystes Internet ont identifié de nouveaux faux sites de la messagerie Telegram, ainsi qu'un certain nombre de plateformes financières frauduleuses. De plus, au cours des trois derniers mois, nos spécialistes ont enregistré l'apparition de dizaines d'applications malveillantes et indésirables dans le catalogue Google Play, dont les Trojans Android.Joker, qui abonnent les utilisateurs à des services payants et les faux programmes Android.FakeApp.

Tendances principales du 3eme trimestre

- Diminution du nombre de menaces détectées sur les appareils protégés

- Augmentation du nombre de menaces uniques qui ont attaqué les utilisateurs

- Emergence de nouveaux faux sites imitant la messagerie Telegram et de ressources financières frauduleuses sur Internet

- Distribution d'applications malveillantes Trojan.Scavenger qui ont volé de la cryptomonnaie et des mots de passe

- Utilisation de la porte dérobée Android.Backdoor.916.origin pour espionner les représentants d'entreprises russes et voler des données confidentielles

- Les Trojans publicitaires Android.MobiDash sont devenus la menace la plus courante pour les appareils Android

- Diminution de l'activité des Trojans publicitaires Android.HiddenAds pendant le deuxième trimestre consécutif

- Propagation de nombreuses menaces sur Google Play

Données du service de statistiques de Doctor Web

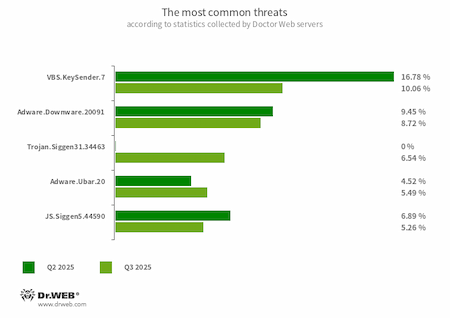

Les menaces les plus répandues au cours du 3eme trimestre 2025 :

- VBS.KeySender.7

- Script malveillant qui, dans une boucle infinie, recherche des fenêtres contenant les textes suivants :mode extensions, разработчика et розробника et leur envoie un événement de clic sur la touche Échap, les forçant ainsi à fermer.

- Adware.Downware.20091

- Adware souvent utilisé comme outil intermédiaire de téléchargement de programmes pirates.

- Trojan.Siggen31.34463

- Cheval de Troie écrit dans le langage de programmation Go et conçu pour charger divers miners et logiciels publicitaires dans le système cible. Le malware est un fichier DLL situé dans %appdata%\utorrent\lib.dll. Pour son lancement, il exploite une vulnérabilité de la classe DLL Search Order Hijacking dans le client torrent uTorrent.

- Adware.Ubar.20

- Client torrent qui installe des logiciels indésirables sur l'appareil.

- JS.Siggen5.44590

- Code malveillant ajouté à la bibliothèque publique JavaScript es5-ext-main. Affiche un message spécifique si le package est installé sur un serveur avec le fuseau horaire des villes russes.

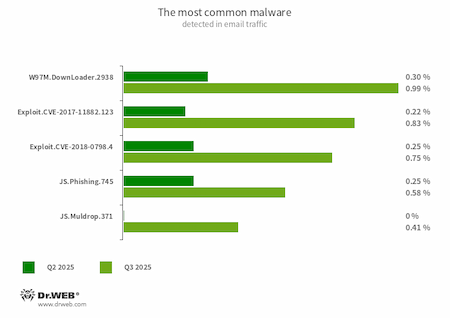

Statistiques relatives aux programmes malveillants détectés dans le trafic e-mail

- W97M.DownLoader.2938

- Famille de Trojans Downloaders qui exploitent les vulnérabilités des documents créés dans MS Office. Ils sont conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur attaqué.

- Exploit.CVE-2017-11882.123

- Exploit.CVE-2018-0798.4

- Exploits conçus pour exploiter des vulnérabilités dans le logiciel Microsoft Office et qui permettent l'exécution du code arbitraire.

- JS.Phishing.745

- Script malveillant écrit en JavaScript qui crée une page web de phishing.

- JS.Muldrop.371

- Script JavaScript malveillant qui installe une charge "utile" sur le système.

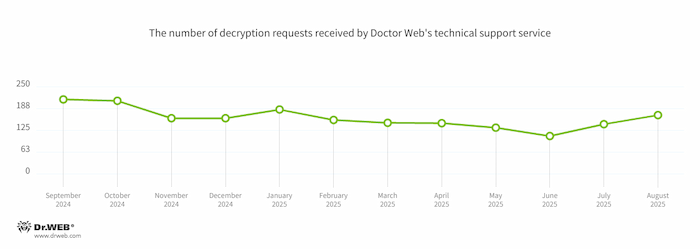

Rançongiciels

Par rapport au deuxième trimestre, en quatrième trimestre 2025, le nombre de demandes pour le déchiffrement de fichiers touchés par les rançongiciels a augmenté de 3,02%.

Dynamique des demandes de décryptage reçues par le support technique de Doctor Web :

Les encodeurs les plus répandues au cours du 3eme trimestre 2025 :

- Trojan.Encoder.35534 — 26.99% des demandes d'utilisateurs

- Trojan.Encoder.35209 — 3.07% des demandes

- Trojan.Encoder.35067 — 2.76% des demandes

- Trojan.Encoder.41542 — 2.15% des demandes

- Trojan.Encoder.29750 — 1.84% des demandes

Fraudes sur le Web

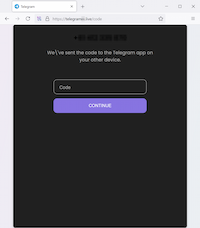

Au troisième trimestre 2025, les analystes Internet de Doctor Web ont continué à enregistrer l'apparition de faux sites imitant la messagerie Telegram, notamment utilisés par les fraudeurs pour tenter d'accéder aux comptes utilisateurs :

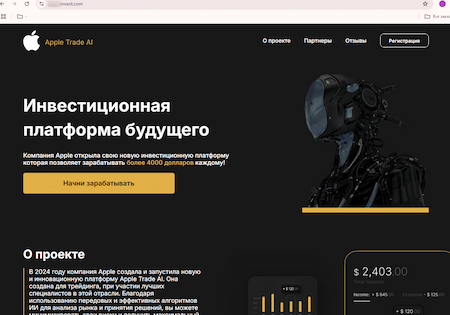

De plus, des sites Web financiers frauduleux ont été réintroduits. L'un de ces sites a attiré les utilisateurs vers la soi-disant « plateforme d'investissement du futur » Apple Trade AI, prétendument créée par Apple. Les cybercriminels promettaient aux victimes potentielles une possibilité de gagner plus de 4 000 $ par mois et, pour « accéder » au service, ils invitaient les internautes à s'inscrire en fournissant leurs données personnels.

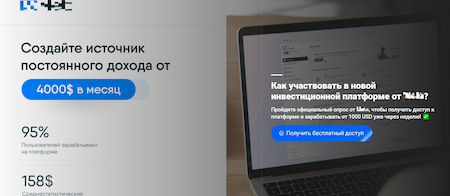

D'autres ressources Internet invitaient à participer « à la nouvelle plateforme d'investissement de Meta » et à « créer une source de revenu constant de 4 000 $ par mois ». Pour accéder à la « plateforme », les visiteurs de ces sites devaient remplir un sondage et passer une procédure d'enregistrement.

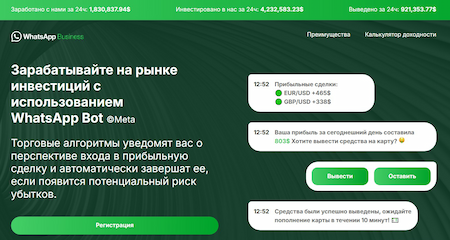

Nos experts ont également identifié de nouvelles variantes de fausses plateformes d'investissement qui permettraient de gagner de l'argent en utilisant des robots de trading via WhatsApp.

Pour « utiliser » les services promis, les victimes potentielles ont été demandées de fournir des données personnelles :

Un certain nombre de sites frauduleux ciblaient des publics dans certains pays. Certains d'entre eux s'adressaient à des utilisateurs des pays de la CEI, qui se voyaient proposer par les attaquants d’ouvrir un « marché d'investissement fermé » et d'accéder à des investissements exclusifs via le service financier INSIDER X. Pour ce faire, les visiteurs devaient « laisser une demande » en indiquant des données personnelles.

Dans l'un des stratagèmes destinés aux utilisateurs russes, les attaquants ont proposé de répondre à une enquête et d'accéder à une « plateforme d'investissement » prétendument liée aux grandes sociétés pétrolières et gazières et au portail d'État des services publics :

D'autres sites ont été déguisés en services réels de banques russes et ont proposé de s'inscrire afin de « gagner à partir de 50 000 roubles par semaine » :

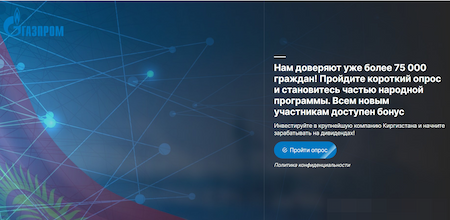

Les résidents d'un certain nombre d'autres États ont de nouveau été confrontés à des contrefaçons similaires. Sur l'un des sites, les utilisateurs du Kirghizistan se sont vu proposer de faire partie d'un programme populaire et d'investir dans la plus grande entreprise du pays, selon eux :

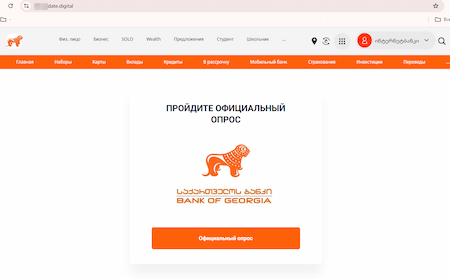

L'autre était prétendument liée à l'une des banques en Géorgie et invitait à rejoindre sa « plateforme d'investissement » :

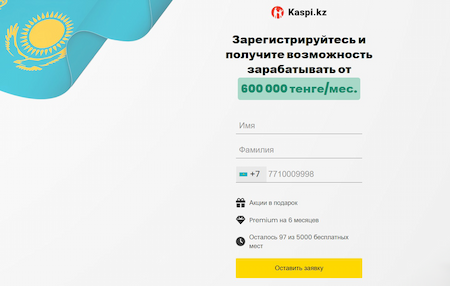

Les fraudeurs ont présenté un faux site similaire comme appartenant à l'une des banques du Kazakhstan et ont promis aux utilisateurs un revenu de 60 000 tenges par mois :

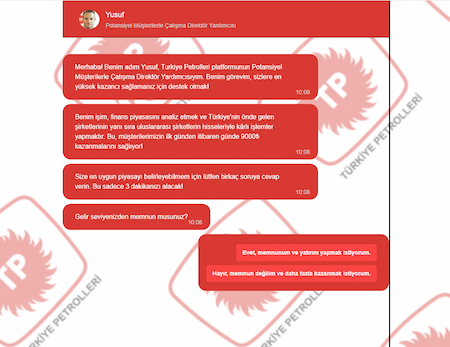

Sur l'une des ressources Internet, les pirates, se faisant passer pour une société pétrolière et gazière turque, proposaient aux victimes potentielles de participer à une plateforme d'investissement et de gagner « jusqu'à 9 000 livres turques par jour » :

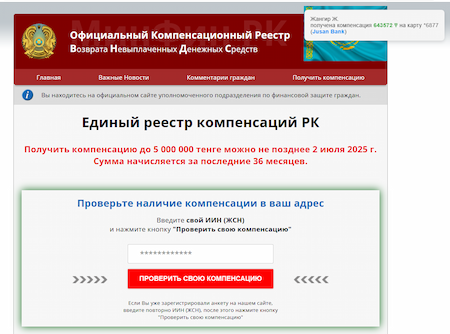

Parallèlement, les fraudeurs ont continué à exploiter le sujet de paiements et de compensations de l'État. Sur l'un des sites indésirables ciblant les utilisateurs du Kazakhstan, les visiteurs pouvaient prétendument vérifier l’éligibilité à une compensation monétaire et recevoir jusqu'à 5 000 000 tenges :

En savoir plus sur les sites non recommandés par Dr.Web.Logiciels malveillants et indésirables ciblant les appareils mobiles

Selon les statistiques de détection de Dr.Web Security Space pour les appareils mobiles, au 3eme trimestre 2025, les utilisateurs ont le plus souvent été confrontés aux Trojans publicitaires Android.MobiDash. Les chevaux de Troie Android.HiddenAds, qui occupaient auparavant la première place, ont chuté à la deuxième place, avec une activité nettement réduite. La troisième place revient aux faux programmes malveillants Android.FakeApp.

Par rapport au deuxième trimestre, le nombre de détections de chevaux de Troie bancaires Android.BankBot a augmenté, tandis que le nombre de détections de chevaux de Troie Android.Banker et Android.SpyMax a diminué.

En août, les experts de Doctor Web ont parlé de la porte dérobée multifonctionnelle Android.Backdoor.916.origin, que les attaquants utilisaient pour voler des données confidentielles et espionner des représentants d'entreprises russes.

Au cours des 3 derniers mois, plus de 70 programmes malveillants ont été détectés sur Google Play. Parmi eux, les chevaux de Troie Android.Joker, qui abonnent les utilisateurs à des services payants, les faux programmes Android.FakeApp et le logiciel Program.FakeMoney.16, permettant prétendument de convertir des récompenses virtuelles en argent réel.

Les événements les plus importants du 3eme trimestre liés à la sécurité des appareils mobiles :

- Activité accrue des chevaux de Troie publicitaires Android.MobiDash

- Diminution de l'activité des Trojans publicitaires Android.HiddenAds

- Augmentation de l'activité des chevaux de Troie bancaires Android.BankBot

- Diminution du nombre d'attaques de chevaux de Troie bancaires Android.Banker et Android.SpyMax

- Utilisation par les pirates de la porte dérobée multifonctionnelle Android.Backdoor.916.origin pour espionner les représentants des entreprises russes

- Propagation de nombreuses menaces sur Google Play

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles au 3eme trimestre 2025, consultez notre Rapport.