Doctor Web a détecté un Trojan dans des applications sur Google Play

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

Le 23 juin 2016

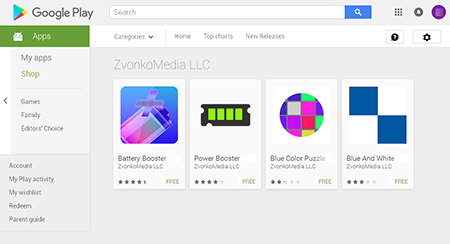

Le Trojan Android.Valeriy.1.origin représente un plugin malveillant intégré à des applications inoffensives. Il est diffusé par les développeurs ZvonkoMedia LLC, Danil Prokhorov, et horshaom dissimulés dans six applications disponibles sur Google Play :

- Battery Booster;

- Power Booster;

- Blue Color Puzzle;

- Blue And White;

- Battery Checker;

- Hard Jump - Reborn 3D.

Ces applications sont des jeux et des utilitaires de service et à ce jour, ils ont été téléchargés par plus de 15 500 utilisateurs. Les chercheurs de Doctor Web, qui ont pu avoir accès au serveur C&C du Trojan, ont noté plus de 55 000 téléchargements. L’information a été transmise à Google mais au moment de la publication de cet article, les applis compromises sont toujours présents dans le catalogue.

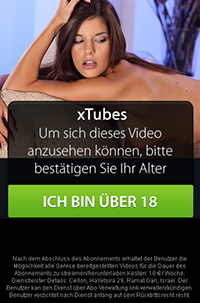

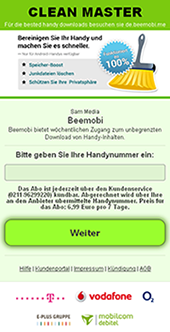

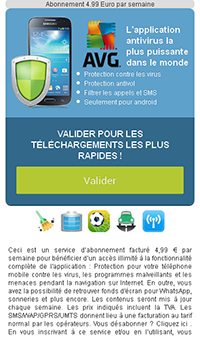

Après le démarrage d'un jeu ou d'une application qui comporte Android. Valeriy.1.origin, le module malveillant se connecte au serveur de contrôle et reçoit une tâche qui comprend un lien généré spécialement. Le Trojan suit automatiquement ce lien qui redirige vers un site web qui transmet à l'application l'URL de destination en fonction de différents paramètres. Dans la plupart des cas, cette URL redirige vers des portails Web douteux, dont l'objectif principal est d’obtenir le numéro de téléphone portable des victimes potentielles et de les abonner à un service pour lequel ils seront facturés de manière quotidienne. Il leur est par exemple proposé de regarder du contenu pour adultes ou de télécharger des logiciels populaires qui, par ailleurs, sont gratuits sur Google Play. Malgré le fait que des informations sur l'abonnement à de tels services soient affichées sur les pages téléchargées, beaucoup d’utilisateurs n'y font pas d'attention et peuvent facilement indiquer leurs numéros de téléphone.

Android.Valeriy.1.origin ouvre automatiquement une de ces sites dans WebView et l'affiche sur l'écran sous forme de publicité. Dans le même temps, le malware commence à surveiller tous les SMS entrants. Dès que l'utilisateur indique son numéro de téléphone, il reçoit un code de confirmation pour l'abonnement qu’il a souscrit à un service payant. Mais Android.Valeriy.1.origin intercepte et bloque tous ces messages pour empêcher l'utilisateur de voir les informations confirmant qu'il a accepté les termes du service. Ainsi, les victimes seront facturées et prélevées chaque jour sans s’en rendre compte.

Le Trojan peut également télécharger différents programmes y compris des malveillants. Par exemple, le Trojan Downloader Android.DownLoader.355.origin. En outre, la tâche que reçoit Android.Valeriy.1.origin depuis le serveur de contrôle peut contenir différents scénarios JavaScript qui sont eux aussi exécutés par le biais de WebView. Cette fonctionnalité peut être utilisée également pour effectuer secrètement des clics sur des éléments interactifs, des bannières publicitaires ou des liens affichés sur les pages web téléchargées. Par exemple, pour confirmer automatiquement le numéro de téléphone entré par l’utilisateur, ainsi que pour faire tourner toutes sortes de compteurs.

Pour se protéger contre les manœuvres frauduleuses des pirates, les spécialistes de Doctor Web conseillent aux utilisateurs de lire attentivement les informations affichées dans les fenêtres pop up et notifications, et de ne pas saisir leur numéro de téléphone mobile dans des formulaires douteux.

La plupart des applications contenant le Trojan Android.Valeriy.1.origin sont protégées par un packer qui rend leur analyse compliquée, cependant, l’antivirus Dr.Web pour Android peut détecter les programmes tels que Android.Valeriy.1 ou Android.Packed.1. Tous ces programmes peuvent être détectés et éradiqués des appareils mobiles, ce Trojan ne représente donc pas de danger pour nos utilisateurs.