Revenir vers la liste d'actualités

Le 2 août 2016

Le Trojan ajouté aux bases virales sous le nom Trojan.Kasidet.1 est une modification du malware Trojan.MWZLesson, décrit par Doctor Web dans un article au mois de septembre 2015. En plus des fonctions de Trojan ciblant les TPV, Trojan.MWZLesson peut intercepter les requêtes GET et POST envoyées de l’ordinateur infecté par les navigateurs Mozilla Firefox, Google Chrome, Internet Explorer et Maxthon.

Examiné par les analystes de Doctor Web, un échantillon de Trojan.Kasidet.1 est propagé sous forme d’archive ZIP, contenant un fichier avec l'extension SCR et qui représente une archive auto-extractible SFX - RAR. Ce fichier extrait et lance sur l'ordinateur attaqué le programme malveillant.

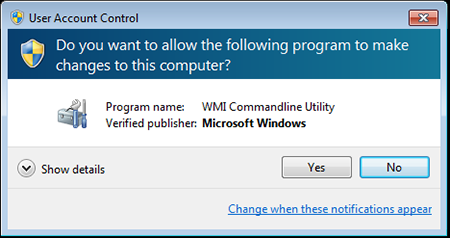

En premier lieu, le Trojan vérifie la présence de sa propre copie dans le système contaminé, il tente également de détecter dans son voisinage des machines virtuelles, émulateurs et débogueurs. Si le Trojan.Kasidet.1 détecte un programme qu'il considère comme dangereux pour lui-même, il cesse de fonctionner. Si ce n’est pas le cas, Trojan.Kasidet.1 tente de démarrer sur l’ordinateur infecté avec les privilèges administrateur. Dans ce cas, une alerte du système de contrôle des comptes utilisateur (UAC) s’affiche. Mais le fait que l'éditeur de l'application lancée wmic.exe soit Microsoft diminue la vigilance des victimes potentielles.

Ensuite, l'utilitaire wmic.exe lance le fichier exécutable Trojan.Kasidet.1. Tout comme Trojan.MWZLesson, ce Trojan est capable de scanner la mémoire vive de l'appareil contaminé à la recherche des track relatifs à des cartes bancaires, reçus à l'aide des TPV, pour les transmettre vers le serveur de contrôle. En outre, il peut voler les mots de passe des messageries Outlook, Foxmail ou Thunderbird et s'intégrer dans les processus des navigateurs Mozilla Firefox, Google Chrome, Microsoft Internet Explorer et Maxthon afin d'intercepter des requêtes GET et POST. Sur commande depuis le serveur de contrôle, ce programme malveillant peut également télécharger et lancer sur l'ordinateur contaminé une autre application ou une bibliothèque malveillante, trouver sur les disques et transmettre aux malfaiteurs un fichier spécifié ou leur transmettre une liste des processus en cours d'exécution.

La différence principale entre Trojan.Kasidet.1 et Trojan.MWZLesson est l'emplacement des adresses des serveurs de contrôle dans une zone de domaine décentralisée .bit (Namecoin), c’est-à-dire dans le système de serveur racine alternatif du DNS basé sur la technologie Bitcoin. Les navigateurs Web traditionnels n'ont pas accès à de telles ressources Web, mais Trojan.Kasidet.1 utilise sont propre algorithme d'obtention des adresses IP des serveurs de contrôle. Les programmes malveillants utilisant des nœuds dans la zone .bit en tant que serveurs de contrôle sont connus au moins depuis 2013, mais les auteurs de virus utilisent rarement les domaines Namecoin comme adresses de serveurs de contrôle.

Dr.Web Antivirus détecte et éradique ce Trojan, il ne présente donc aucun danger pour les utilisateurs Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments