Revenir vers la liste d'actualités

le 20 septembre 2016

Les Trojans de la famille Android.Xiny sont connus depuis le mois de mars 2015. Ils sont activement diffusés via différents sites de logiciels pour les appareils mobiles, et même via les catalogues d'applications tels que Google Play. La société Doctor Web l'a déjà signalé.

Une fois dans un Smartphone ou une tablette Android, les Trojans Android.Xiny tentent d'obtenir l'accès root afin de télécharger et installer des logiciels de manière imperceptible. Ils peuvent également afficher des publicités. Une des particularités de ce type d'applications malveillantes est le mécanisme de protection contre la suppression qu’elles utilisent. Il se base sur le fait que les fichiers apk du Trojan reçoivent l'attribut " immutable ". D’autre part, les Trojans Xiny ont la possibilité de s'intégrer (de réaliser des injections) dans les processus des logiciels système afin de pouvoir lancer en leurs noms des plug-ins malveillants.

Un de ces Trojans modifiés examiné par les analystes de Doctor Web a reçu le nom d’Android.Xiny.60. Il est installé dans le répertoire système des appareils mobiles par d'autres membres de la famille Android.Xiny. Après le lancement, Android.Xiny.60 extrait de ses fichiers certains composants auxiliaires et les copie dans le répertoire système:

- /system/xbin/igpi;

- /system/lib/igpld.so;

- /system/lib/igpfix.so;

- /system/framework/igpi.jar.

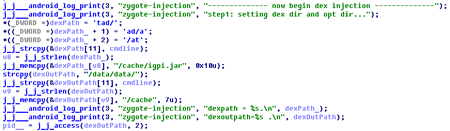

Ensuite, en utilisant le module igpi (ajouté à la base de données virales Dr.Web comme Android.Xiny.61), le Trojan réalise une injection de la bibliothèque igpld.so (détectée par Dr.Web comme Android.Xiny.62) dans les processus des applications système Google Play (com.android.vending) et les services Google Play (com.google.android.gms, co.google.android.gms.persistent). Les chercheurs ont découvert que ce module malveillant peut être introduit dans le processus système zygote. Même si la version courante du Trojan n'utilise pas cette fonctionnalité, ils en expliquent le fonctionnement.

Si le processus zygote se trouve contaminé, Android.Xiny.62 commence à surveiller le lancement de nouvelles applications. En conséquence, si le Trojan détecte un nouveau processus en cours d'exécution, il y introduit le module malveillant igpi.jar (Android.Xiny.60). Le même module est introduit après la contamination des processus des applications système Google Play et Service de Google Play.

La tâche principale du module igpi.jar est de charger les plug-ins malveillants spécifiés par les pirates et de les lancer au sein des programmes infectés. Il surveille l’état de l'appareil mobile et lorsque certains événements système surviennent (par exemple, l'écran s'allume ou s'éteint, le statut de connexion réseau change, le chargeur électrique est connecté ou déconnecté etc), il se connecte au serveur de contrôle vers lequel il envoie les informations suivantes sur le Smartphone ou la tablette :

- identificateur IMEI,

- identificateur IMSI,

- adresse MAC de la carte réseau,

- version de l'OS,

- nom du modèle de l'appareil mobile,

- langue du système,

- nom du progiciel au sein duquel le Trojan fonctionne.

En réponse, Android.Xiny.60 peut télécharger et lancer des plug-ins malveillant qui, après le téléchargement, fonctionneront en tant que partie de l'application attaquée. Les analystes n’ont pas encore constaté la propagation de ces modules malveillants, mais si c’était le cas, Android.Xiny.60 serait en mesure d’attaquer les utilisateurs de nombreux logiciels. Par exemple, si le Trojan s'intègre au processus Google Play, il pourra y télécharger un module conçu pour l'installation de logiciel. Si le processus d'une messagerie instantanée est contaminé, Android.Xiny.60 sera en mesure d’intercepter et d’envoyer des messages. Et si le Trojan s'introduit dans le processus d'une application bancaire, après avoir lancé un plugin, il pourra voler des données confidentielles (identifiants, mots de passe, numéros de carte de crédit, etc.) et même transférer de l’argent vers les comptes des malfaiteurs.

Doctor Web continue à suivre l’activité des Trojans Android.Xiny. Pour protéger les appareils mobiles, il est recommandé d’installer les produits antivirus Dr.Web pour Android, qui détectent avec succès toutes les modifications connues de ces programmes malveillants.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments