Doctor Web a examiné une famille de Trojans ciblant Linux.

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 27 septembre 2016

La première version du programme malveillant ciblant Linux connue ensuite sous le nom de Linux.Mirai, est apparue au mois de mai 2016 et a été ajoutée aux bases de données virales Dr.Web sous le nom de Linux.DDoS.87. Ce Trojan pouvant fonctionner sur des machines avec l'architecture x86, ARM, MIPS, SPARC, SH-4, et M68K, et a été conçu pour effectuer des attaques par déni de service, les attaques DDoS.

Linux.DDoS.87 contenait dans son code des erreurs qui ont été éliminées par les auteurs dans les versions plus récentes. Ce Trojan a une certaine ressemblance avec les programmes malveillants de la famille Linux.BackDoor.Fgt, dont un des représentants a été décrit dans notre article au mois de novembre 2014. Après son lancement sur la machine contaminée, Linux.DDoS.87 cherche dans la mémoire les processus d'autres Trojans et les arrête. Pour éviter l'arrêt accidentel de son propre processus, le Trojan crée dans son dossier un fichier nommé.shinigami et vérifie périodiquement sa présence. Puis Linux.DDoS.87 tente d'établir une connexion avec son serveur de gestion pour de plus amples instructions. Il envoie au serveur un identificateur déterminant l'architecture de l'ordinateur contaminé et l'adresse MAC de la carte réseau.

Sur commande des malfaiteurs, Linux.DDoS.87 peut effectuer les types d'attaques DDoS suivantes:

- UDP flood;

- UDP flood over GRE;

- DNS flood;

- TCP flood (plusieurs variantes);

- HTTP flood.

La durée maximale de fonctionnement continu de Linux.DDoS.87 sur la machine infectée est d'une semaine, puis le Trojan termine son propre processus.

Au début du mois d'août 2016, les analystes de Doctor Web ont détecté une nouvelle version de ce Trojan dangereux, qui a reçu le nom Linux.DDoS.89. Le programme malveillant a de nombreuses similitudes avec son prédécesseur, mais s’en distingue par certaines caractéristiques. Par exemple, dans la version renouvelée, l'ordre des actions au lancement du Trojan a été modifié. Le mécanisme de protection contre le déchargement de son propre processus a également été modifié : désormais, le malware ne tente pas de déterminer la présence d'un fichier spécifique dans son dossier mais il effectue la vérification selon l'ID du processus (PID). Les informations que Linux.DDoS.89envoie au serveur de contrôle ne contiennent plus l’adresse MAC de la carte réseau. De plus, la liste des types d'attaques pris en charge ne comprend plus HTTP flood. Cependant, le format des commandes reçues des pirates reste le même. Enfin, un nouveau composant est apparu dans Linux.DDoS.89, le scanner telnet, utilisé auparavant dans toutes les versions de Linux.BackDoor.Fgt. Ce scanner est conçu pour rechercher le réseau des dispositifs vulnérables et pour s'y connecter de manière non autorisée via le protocole telnet.

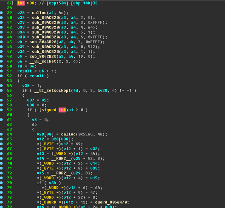

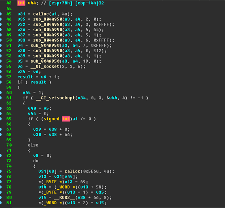

Fin août - début septembre, une autre version renouvelée de ce Trojan a été détectée, cette version a reçu le nom Linux.Mirai. Certains échantillons de ce malware possèdent une fonction d'autosuppression. Le Trojan a appris à désactiver watchdog qui prévient le plantage de l'OS (afin d'éviter une surcharge de la machine), et la liste des types d’attaques comprend de nouveau le type HTTP flood. Toutefois, Linux.Mirai ressemble beaucoup à ses prédécesseurs. À titre de comparaison, l’illustration ci-dessous contient un extrait du code Linux.DDoS.87 (à gauche) et celui de Linux.Mirai (à droite).

Certains chercheurs ont indiqué dans leurs publications que si Linux.Mirai arrive à détecter dans le réseau un périphérique telnet vulnérable, le Trojan exécute un scénario bash incorporé dans son corps. Ce comportement est caractéristique de Linux.BackDoor.Fgt mais aucun des échantillons Linux.Mirai se trouvant à disposition des analystes de Doctor Web n’intégrait ce scénario. Nos spécialistes seraient reconnaissants à leurs homologues de leur fournir des échantillons de Linux.Mirai dans lesquels cette fonction est prévue.