Revenir vers la liste d'actualités

Le 13 février 2017

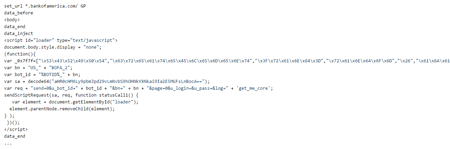

Ce programme malveillant créé à l'aide des codes sources d'un autre Trojan bancaire bien connu, Zeus ( Trojan.PWS.Panda ), a reçu le nom Trojan.PWS.Sphinx.2 . Le but principal de ce malware est d'effectuer des injection web. Le Trojan injecte un contenu tiers dans les pages consultées, par exemple, de fausses fenêtres de saisie, invitant l’utilisateur à entrer son login et mot de passe, qui sont ensuite transmis aux pirates. Dans la grande majorité des cas, la victime ne remarque pas la substitution: l'URL du site dans la barre d'adresse du navigateur et la conception du site restent les mêmes, un faux formulaire ou un texte sont ajoutés à la page web sur l'ordinateur local. Ainsi, les Trojans bancaires peuvent voler les clients d'un certain nombre de banques, puisqu'ils reçoivent des données nécessaires pour les injections web depuis leur serveur de contrôle. Si l'utilisateur visite le site de sa banque, dont l'adresse est mentionnée dans la configuration du Trojan, ce dernier intègre à la page web en question un contenu précédemment créé par les malfaiteurs. L'illustration suivante montre un exemple de code qui est implanté par Trojan.PWS.Sphinx.2 dans les pages du site bankofamerica.com:

A son lancement, Trojan.PWS.Sphinx.2 s'intègre dans le processus en cours de l'Explorer (explorer.exe) et décrypte le bloc de configuration qui masque l'adresse du serveur de contrôle et la clé de chiffrement des données reçues et envoyées. Trojan.PWS.Sphinx.2 possède une architecture modulaire : sur demande, le cheval de Troie télécharge des plug-ins supplémentaires depuis un serveur. Deux modules sont destinés à réaliser des injections web dans les versions 32-bits et 64-bits de Windows, et deux autres modules sont responsables du lancement sur la machine contaminée du serveur VNC que les cybercriminels utilisent pour se connecter à l'ordinateur contaminé. De plus, Trojan.PWS.Sphinx.2 télécharge et stocke sur l'ordinateur infecté un ensemble d'utilitaires pour l'installation d'un certificat numérique de racine que les cybercriminels utilisent pour organiser des attaques selon la technologie MITM (man in the middle). De plus, le Trojan comprend un soi-disant grabber, c'est un module fonctionnel qui intercepte et transmet au serveur distant les informations que l'utilisateur entre dans les formulaires de saisie sur des différents sites.

La méthode de lancement du Trojan sur la machine contaminée est originale : Elle utilise un scénario écrit en PHP et une application qui interprète ce langage. Le script est lancé à l'aide d'un raccourci que le Trojan place dans le dossier d'auto démarrage. Le Trojan stocke toutes les informations dont il a besoin dans la base de registre Windows sous forme chiffrée. Les modules sont stockés dans un fichier séparé avec une extension aléatoire, ce fichier est également crypté.

Dr.Web Antivirus détecte et éradique le Trojan Trojan.PWS.Sphinx.2, il ne présente donc aucun danger pour les utilisateurs Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments