Doctor Web présente une première description du Trojan WannaCry

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

Le 17 mai 2017

Le programme malveillant, connu sous le nom de WannaCry, est un ver de réseau capable d'infecter les ordinateurs fonctionnant sous Microsoft Windows sans intervention de l'utilisateur. Dr.Web Antivirus détecte tous les composants du ver sous le nom Trojan.Encoder.11432 . La propagation de ce malware a commencé vers 10 heures, le 12 mai 2017. Le Trojan attaque tous les ordinateurs réunis en réseau local ainsi que les hôtes distants à l’aide d’adresses IP aléatoires tout en essayant d'établir une connexion via le port 445. Après s'être installé sur l'ordinateur contaminé, le ver essaie automatiquement d'infecter d'autres machines disponibles, ce qui explique l'envergure de l'épidémie. Le programme malveillant lui-même a plusieurs composants, dont le ransomware à chiffrement.

Ver réseau

Immédiatement après son lancement, le ver tente d'envoyer une requête à un serveur distant, dont le domaine est stocké dans le cheval de Troie. Si la réponse à cette demande est reçue, le ver cesse de fonctionner. Certains médias ont rapporté que l'épidémie WannaCry a été arrêtée grâce à l'enregistrement de ce domaine : on suppose qu'au début de la propagation du Trojan, ce domaine restait libre à cause d'une erreur des pirates. En fait, l'analyse du cheval de Troie montre qu'il va fonctionner et se propager sur les ordinateurs qui ont accès au réseau local, mais qui ne disposent pas d'une connexion Internet. Par conséquent, il serait prématuré de parler de la fin d'épidémie.

Une fois lancé, le Trojan s'enregistre dans le système en tant que service système nommé mssecsvc2.0. Le ver est sensible aux paramètres de la ligne de commande : si un argument est indiqué, le ver tente de configurer le redémarrage automatique du service en cas d’arrêt inopiné. 24 heures après son lancement en tant que service système, le ver s’arrête automatiquement.

Une fois démarré sur une machine contaminée, le ver commence à interroger les hôtes disponibles dans le réseau local où se trouve la machine, et recherche également des ordinateurs sur Internet à l’aide d’adresses IP aléatoires. Il tente de se connecter au port 445. S'il arrive à établir une connexion, le ver tente d'infecter les ordinateurs en utilisant une vulnérabilité du protocole SMB.

Injecteur (Dropper)

Le dropper est un composant conçu pour installer, dans le système d'exploitation, un fichier exécutable malveillant. L'injecteur du ver WannaCry contient une grande archive ZIP protégée par un mot de passe qui contient un fichier crypté avec le Trojan Encodeur, des fonds d’écran Windows affichant les exigences des attaquants, le fichier avec les adresses des serveurs onion et le nom du portefeuille pour recevoir des Bitcoins, ainsi qu'une archive avec des programmes destinés à fonctionner dans le réseau Tor. L'injecteur démarre depuis le corps du ver et s'installe dans l'OS, puis il tente de lancer sa copie sous couvert d'un service système ayant un nom aléatoire. Si cela échoue, il fonctionne comme un programme standard. La tâche principale de l'injecteur est d'enregistrer sur le disque le contenu de l'archive, et de déchiffrer et exécuter le codeur.

Trojan Encodeur

Le ransomawre Trojan.Encoder.11432 chiffre les fichiers avec une clé aléatoire. Le fichier contient des informations sur la longueur de la clé chiffré, la clé elle-même, des informations sur le type de chiffrement et sur la taille du fichier d'origine. Lors du processus de chiffrement, le fichier f.wnry est créé, ce fichier contient à son tour une liste de fichiers que le cheval de Troie peut déchiffrer dans un mode de test.

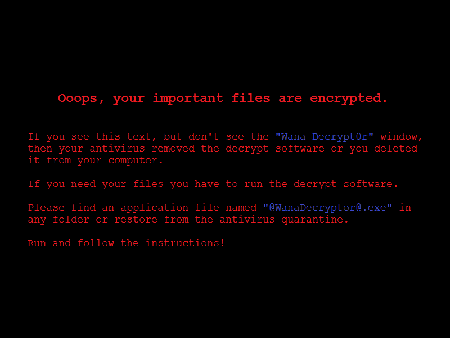

Le cheval de Troie contient son propre décodeur qui supprime les Shadow copy sur l'ordinateur contaminé et qui désactive la fonction de restauration du système. Il change le fond d'écran du bureau Windows pour afficher le message suivant :

Puis il décompresse les applications destinées à fonctionner dans le réseau Tor (ou bien il les télécharge sur le réseau) et se connecte aux serveurs onion dont les adresses sont indiquées dans la configuration du Trojan. Depuis ces serveurs, il obtient le nom du portefeuille Bitcoin et l'enregistre dans la configuration. Pour échanger des données avec les serveurs onion, Trojan.Encoder.11432 utilise son propre protocole.

Le décodeur permet de déchiffrer quelques fichiers de test, dont une liste est stockée dans le fichier f.wnry. La clé privée nécessaire pour leur déchiffrement est stockée dans l'un des composants du logiciel malveillant. Par conséquent, ils peuvent être déchiffrés même sans l'utilisation du Trojan. Cependant, le déchiffrement des fichiers de test et d'autres fichiers se fait à l'aide de clés différentes. Par conséquent, aucune garantie de récupération réussie des données endommagées par ce ransomware, même si la victime effectue le paiement, ne peut exister.

Malheureusement, à l'heure actuelle, le déchiffrement des fichiers touchés par Trojan.Encoder.11432 est impossible.

Les signes d'infection

Les signes de contamination par le ver WannaCry sont :

- la présence du service système "mssecsvc2.0" (dont le nom visible est "Microsoft Security Center (2.0) Service");

- la présence du fichier du Trojan-Encoder C: \ WINDOWS \ tasksche.exe, l'instance précédente du logiciel malveillant est stocké dans le fichier C: \ WINDOWS \ qeriuwjhrf.

Comment faire en cas de contamination ?

- Afin d'éviter la propagation de l'infection, il faut isoler les machines infectées et les PC avec des données précieuses des réseaux informatiques ;

- Enregistrer une copie de sauvegarde des informations sur des supports à maintenir déconnectés de tout ordinateur.

Pour consulter une description technique du ver, visitez le lien .