Revenir vers la liste d'actualités

Le 5 juin 2017

Le premier Trojan examiné par les spécialistes de Doctor Web a été ajouté aux bases virales Dr.Web sous le nom de Linux.MulDrop.14 . Ce malware attaque exclusivement les mini ordinateurs UMPC Rasberry Pi. La propagation de Linux.MulDrop.14 a commencé dans la deuxième quinzaine de mai 2017. Ce Trojan représente un script dans le corps duquel est stockée une application compressée et chiffrée qui est destinée à extraire de la crypto-monnaie. Linux.MulDrop.14 modifie le mot de passe sur le dispositif contaminé, décompresse et exécute le mineur puis, dans une boucle sans fin, commence à chercher dans l'environnement réseau des hôtes avec le port 22 ouvert. En se connectant avec eux via SSH, le Trojan tente d’y lancer sa propre copie.

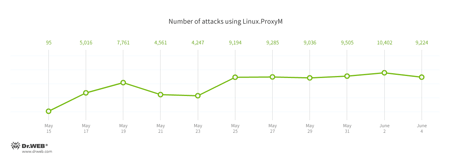

L'autre Trojan a reçu le nom Linux ProxyM. . Des attaques utilisant ce Trojan ont été enregistrées depuis le mois de février 2017; mais elles ont atteint un pic dans la deuxième quinzaine de mai. L'évolution de l'intensité des attaques menées par Linux ProxyM. et enregistrée par les analystes de Doctor Web est présentée dans l'illustration ci-dessous.

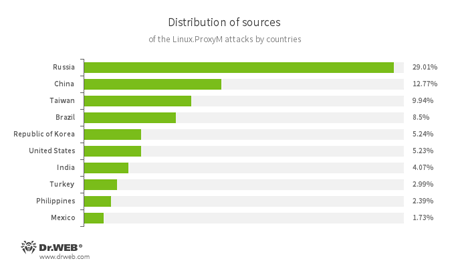

Une partie importante des adresses IP d'où les attaques sont lancées se trouve sur le territoire de la Russie. Viennent ensuite la Chine et Taïwan. Le graphique suivant montre depuis quels pays Linux.ProxyM a lancé des attaques :

Le Trojan utilise un jeu de méthodes spécialisé pour détecter les honeypots (« pot de miel »). Après son lancement, il se connecte au serveur et après avoir reçu une confirmation, démarre sur le dispositif contaminé un serveur proxy SOCKS. Les attaquants peuvent l'utiliser pour assurer leur anonymat sur Internet.

Dr.Web pour Linux détecte les deux Trojans, ils ne représentent donc pas de danger pour nos utilisateurs.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments