Doctor Web : Un Trojan ciblant Android et géré via Telegram espionne les utilisateurs iraniens

Top des actualités Doctor Web | Real-time threat news | Hot news | Menaces ciblant les appareils mobiles | Toutes les actualités | Alertes virales

Le 19 juin 2017

Le Trojan nommé Android.Spy.377.origin est un utilitaire d’administration à distance (Remote Administration Tool, ou RAT), qui est diffusé sous le couvert d’applications inoffensives et cibles les utilisateurs en Iran. L'utilitaire peut être installé sur les Smartphones et tablettes comme un programme nommé " اینستا پلاس " (" Insta Plus "), " پروفایل چکر " (" Profile Checker ") et " Cleaner Pro".

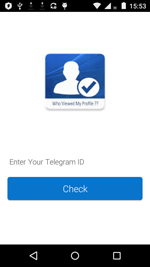

Lors de son lancement, le cheval de Troie propose au propriétaire de l’appareil mobile de vérifier sa popularité parmi d'autres utilisateurs de Telegram et pour ce faire, lui demande d'installer un identificateur personnel. Dès que la victime saisit une information dans le champ correspondant, Android.Spy.377.origin affiche "le nombre de visiteurs" de son profil. Cependant, aucune vérification n'est effectuée en réalité par le Trojan. Il ne fait que générer un nombre aléatoire à afficher comme le résultat. Cette fonction est conçue donner l’impression qu’il n’est pas dangereux. Quelque temps après son lancement, Android.Spy.377.origin supprime son icône de la liste des applications dans le menu de l’écran d'accueil de l’appareil et tente de masquer sa présence dans le système.

Android.Spy.377.origin est un programme d’espionnage classique capable d’exécuter les commandes des pirates à distance. La différence principale entre cette application malveillante et d'autres Trojans ciblant Android est que les cybercriminels utilisent la messagerie instantanée Telegram pour gérer ce malware. C'est le premier Trojan de ce type connu des analystes de Doctor Web.

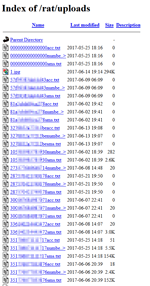

Après avoir supprimé l'icône du programme, Android.Spy.377.origin copie les contacts de l’annuaire téléphonique, les messages SMS entrants et sortants, ainsi que des informations sur le compte Google du propriétaire de l'appareil mobile. Ensuite, il enregistre ces données dans des fichiers texte dans son dossier. De plus, le Trojan tente de faire une photo de l'utilisateur avec la caméra frontale de l'appareil. L'espion télécharge la photo prise et les fichiers contenant des informations volées sur son serveur de contrôle et envoie au Bot Telegram des pirates un signal disant que la contamination de l'appareil a fonctionné.

Vous trouverez ci-dessous des exemples de fichiers qu’ Android.Spy.377.origin transmet aux pirates.

Après avoir volé des informations confidentielles, Android.Spy.377.origin se connecte de nouveau au Bot et attend des messages avec des commandes de gestion. Le Trojan peut recevoir les commandes suivantes :

- call - passer un appel téléphonique,

- sendmag - envoyer un SMS ,

- getapps - transmettre au serveur des informations sur les applis installées,

- getfiles -télécharger sur le serveur des informations sur tous les fichiers disponibles sur l'appareil,

- getloc - envoyer au serveur les données de géolocalisation de l'appareil,

- upload - télécharger sur le serveur un fichier particulier stocké sur l'appareil et indiqué dans la commande,

- removeA - supprimer de l'appareil le fichier indiqué dans la commande,

- removeB - supprimer un groupe de fichiers de l'appareil,

- lstmsg - transmettre au serveur un fichier contenant des informations sur tous les SMS envoyés et reçus, y compris les numéros des expéditeurs et destinataires, ainsi que le contenu des messages.

A chaque commande exécutée, le programme malveillant informe le Bot Telegram.

En plus de collecter des données sensibles, Android.Spy.377.origin surveille lui-même tous les SMS entrants et sortants, ainsi que les coordonnées de l’appareil. Lorsque l'utilisateur reçoit ou envoie de nouveaux messages ou qu'il modifie l'emplacement du Smartphone ou de la tablette contaminés, le Trojan transmet les informations correspondantes au Bot Telegram des pirates.

Les spécialistes de Doctor Web avertissent que les auteurs de virus diffusent souvent des applications malveillantes sous le couvert de programmes inoffensifs. Pour se protéger contre les Trojans ciblant Android, il faut installer uniquement des applis provenant de sources de confiance, telles que Google Play, par exemple. Dr.Web pour Android détecte toutes les versions connues de Android.Spy.377.origin, c'est pourquoi cet espion ne représente aucune menace pour nos utilisateurs.