Revenir vers la liste d'actualités

Le 28 juin 2017

Le ver-ransomware Trojan.Encoder.12544 présente un grand danger pour les ordinateurs personnels fonctionnant sous Microsoft Windows. Les diverses sources le considèrent comme une modification du Trojan connu sous le nom de Petya (Trojan.Ransom.369), mais le Trojan.Encoder.12544 n'a que quelques traits similaires avec ce malware. Le programme malveillant a pu pénétrer dans les systèmes informatique d’un certain nombre d’organismes gouvernementaux, dans des banques et des entreprises commerciales, des utilisateurs ont été touchés dans plusieurs pays.

À l’heure actuelle, il est connu que le Trojan infecte les ordinateur en utilisant les mêmes vulnérabilités qui ont déjà été exploitées par les pirates afin d'introduire dans les ordinateurs le Trojan WannaCry. La propagation massive du Trojan.Encoder.12544 a commencé dans la première moitié de la journée du 27.06.2017. Lors de son démarrage sur un ordinateur attaqué, le Trojan utilise plusieurs moyens pour trouver des PC accessibles dans le réseau local, puis selon une liste d’adresses IP reçue, commence à scanner les ports 445 et 139. Après avoir détecté dans le réseau les machines sur lesquelles ces ports sont ouverts, Trojan.Encoder.12544 tente de les infecter à l’aide de la vulnérabilité largement connue du protocole SMB (MS17-10).

Dans son corps, le Trojan contient 4 ressources compressées, dont 2 sont des versions 32-bits et 64-bits de l'utilitaire Mimikatz destiné à intercepter les mots de passe des sessions ouvertes sous Windows. Selon le type de l'OS, il décompresse une copie appropriée de l'utilitaire, la sauvegarde dans un dossier temporaire puis la lance. À l’aide de l’utilitaire Mimikatz, ainsi qu'en utilisant deux autres variantes, Trojan.Encoder.12544 obtient une liste des utilisateurs locaux et des utilisateurs de domaines autorisés sur l’ordinateur infecté. Puis il recherche des dossiers partagés disponibles, tente de les ouvrir en utilisant les données d'authentification obtenues et d'y enregistrer sa propre copie. Pour infecter les ordinateurs auxquels il a obtenu l'accès, utilise un utilitaire de gestion de l'ordinateur distant PsExec (qui est également stocké dans les ressources du Trojan) ou l'utilitaire de console standard destiné à lancer les objets Wmic.exe.

Le ransomware contrôle son redémarrage avec le fichier qu'il enregistre dans le dossier C:\Windows\. Ce fichier porte le nom qui correspond au nom du Trojan sans l’extension. Puisque l'échantillon du ver propagé par les pirates actuellement porte le nom perfc.dat, le fichier qui empêche son redémarrage va avoir le nom C:\Windows\perfc. Mais une fois que les attaquants ont modifié le nom d’origine du Trojan, même la création dans le dossier C:\Windows\ d'un fichier nommé perfc sans extension (comme le suggèrent certains éditeurs d’antivirus) ne pourra plus sauver l'ordinateur de la contamination. Il est à noter que le Trojan vérifie la présence du fichier perfc, uniquement s'il a assez de privilèges dans l'OS.

Après son lancement, le Trojan configure ses privilèges et charge en mémoire sa propre copie à laquelle il transmet la gestion. Ensuite, le ransomware écrase son fichier initial sur le disque avec des données inutiles et le supprime. En premier lieu, Trojan.Encoder.12544 atteint le VBR (Volume Boot Record qui est l'enregistrement d’amorçage de partition) du lecteur C:, et remplit le premier secteur du disque de données inutiles. Puis le ransomware copie le VBR Windows dans un autre secteur du disque, mais avant de le copier, il le chiffre en utilisant l'algorithme XOR et le remplace par son enregistrement d'amorçage. Puis il crée une tâche de redémarrage et commence à chiffrer tous les fichiers trouvés sur les disques locaux physiques ayant les extensions : 3ds, .7z, .accdb, .ai, .asp, .aspx, .avhd, .back, .bak, .c, .cfg, .conf, .cpp, .cs, .ctl, .dbf, .disk, .djvu, .doc, .docx, .dwg, .eml, .fdb, .gz, .h, .hdd, .kdbx, .mail, .mdb, .msg, .nrg, .ora, .ost, .ova, .ovf, .pdf, .php, .pmf, .ppt, .pptx, .pst, .pvi, .py, .pyc, .rar, .rtf, .sln, .sql, .tar, .vbox, .vbs, .vcb, .vdi, .vfd, .vmc, .vmdk, .vmsd, .vmx, .vsdx, .vsv, .work, .xls, .xlsx, .xvd, .zip.

Le Trojan chiffre les fichiers uniquement sur les lecteurs fixes de l’ordinateur, les données sur chaque disque sont cryptées dans un thread séparé. Le chiffrement est effectué en utilisant des algorithmes AES-128-CBC, une clé est créée pour chaque disque (c'est une particularité caractéristique du Trojan non remarquée par les autres chercheurs). Cette clé est chiffrée à l’aide de l'algorithme RSA-2048 (les autres chercheurs ont rapporté qu'une clé de 800 bits est utilisée) et stockée dans le dossier racine du disque crypté, dans un fichier nommé README.TXT. Les fichiers chiffrés ne reçoivent pas d'extension supplémentaire.

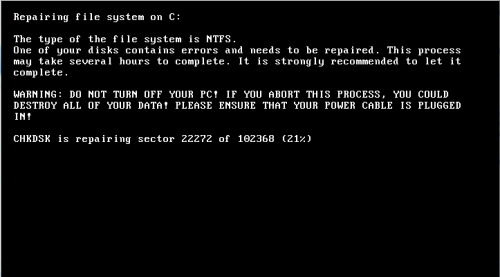

Après avoir exécuté la tâche précédemment créée, l'ordinateur démarre et la gestion est passée à l'enregistrement d'amorçage du Trojan. Il affiche à l’écran de la machine contaminée un texte qui ressemble au message de l'utilitaire standard CHDISK.

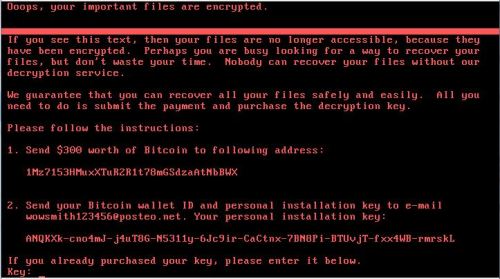

Dans le même temps, le Trojan.Encoder.12544 chiffre le MFT (Master File Table). Dès que le chiffrement est terminé, il affiche la demande de rançon.

Si, au démarrage, vous voyez à l'écran un message sur le lancement de l'utilitaire CHDISK, éteignez immédiatement le PC. Dans ce cas, l’enregistrement d’amorçage sera endommagé, mais il sera encore possible de le restaurer avec l'utilitaire de restauration Windows ou depuis la Console de restauration, pour cela il faudra démarrer depuis un disque d’installation. La restauration de l'enregistrement d'amorçage est possible sous Windows en version 7 ou supérieures, s’il existe sur le disque une partition cachée utilisée par l'OS et ayant une copie de sauvegarde des données critiques pour le fonctionnement de Windows. Sous Windows XP, cette méthode ne va pas fonctionner. Vous pouvez également utiliser Dr.Web LiveDisk - dans ce cas, créez un disque bootable ou une clé USB depuis laquelle vous pourrez démarrer, puis démarrez depuis ce support amovible, lancez le scanner Dr.Web, effectuez l'analyse du disque endommagé et appliquez l'action « Neutraliser » aux menaces détectées.

Selon les rapports de différentes sources, la seule BAL utilisée par les pirates qui propagent le Trojan.Encoder.12544 est bloquée actuellement, et ils ne sont donc pas en mesure de contacter leurs victimes afin de leur proposer, par exemple, de déchiffrer les fichiers.

Pour prévenir l’infection par le Trojan.Encoder.12544, Doctor Web recommande de créer des sauvegardes de toutes les données critiques sur des supports indépendants et d'utiliser la fonction " Protection contre la perte de données " au sein de Dr.Web Security Space. A part cela, il faut installer toutes les mises à jour de sécurité pour votre système d’exploitation. Les spécialistes de Doctor Web continuent à examiner le ransomware Trojan.Encoder.12544.

Recommandations pour les utilisateurs dont les machines ont été touchées par le Trojan.Encoder.12544

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments