Revenir vers la liste d'actualités

Le 29 juin 2017

Les analystes qui ont examiné le Trojan.Encoder.12544, confirment que la source initiale de propagation du Trojan est le système de mises à jour du logiciel MEDoc. Ce programme est utilisé en Ukraine pour la comptabilité. Les chercheurs ont pu déterminer que l'utilitaire EzVit.exe faisant partie du package MEDoc et destiné à mettre à jour l'application principale, exécutait une commande cmd qui entraînait le téléchargement d’une bibliothèque malveillante dans la mémoire de l'ordinateur. Cette bibliothèque comporte les fonctionnalités principales du Trojan.Encoder.12544. Compte tenu du fait que ce ransomware est capable de se propager lui-même via le réseau en utilisant une vulnérabilité dans le protocole SMB ainsi que de voler des données d'authentification sous Windows, il suffit d’une machine contaminée pour que l'infection se propage.

En 2012, les analystes de Doctor Web ont identifié une attaque ciblée sur le réseau russe des pharmacies et des laboratoires pharmaceutiques à l’aide du programme malveillant BackDoor.Dande. Ce Trojan espion volait des informations sur les achats de médicaments aux logiciels spécialisés utilisés dans l’industrie pharmaceutique. Au lancement, le backdoor vérifiait si les applications destinées à commander et enregistrer des médicaments étaient installées dans le système, et si ce n’était pas le cas, il arrêtait de fonctionner. Plus de 2800 pharmacies et compagnies pharmaceutiques russes ont été contaminées. Ainsi, on peut affirmer avec certitude que B ackDoor.Dande a été déjà utilisé à des fins d'espionnage industriel.

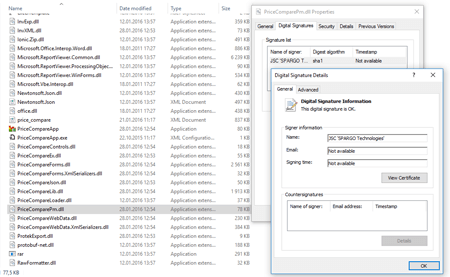

Les spécialistes de Doctor Web ont mené une enquête qui a duré 4 ans. Après avoir analysé les disques durs fournis par une société victime de , les ce manalystes ont pu déterminer la date de création du pilote qui lançait tous les autres composants du backdoor. Ce pilote était mentionné dans le fichier de pagination Windows et dans le journal de l'antivirus Avast installé sur la machine contaminée. L’analyse de ces fichiers a montré que le pilote malveillant avait été créé immédiatement après le démarrage de l’application ePrica (D:\ePrica\App\PriceCompareLoader.dll). Cette application développée par la société Spargo Technogy permet aux pharmaciens d'analyser les prix des médicaments pour choisir un fournisseur optimal. L'analyse du programme ePrica a permis de révéler qu’il chargeait en mémoire une bibliothèque qui téléchargeait, déchiffrait et lançait secrètement en mémoire BackDoor.Dande .Le Trojan avait été téléchargé du site http://ws.eprica.ru, appartenant à la société « Spargo technology » et était destiné à mettre à jour le logiciel ePrica. Le module qui téléchargeait de manière cachée le malware avait une signature numérique valide « Spargo ». Le Trojan téléchargeait les données volées sur des serveurs à l’extérieur de la Russie. Autrement dit, tout comme dans le cas du Trojan.Encoder.12544, le backdoor se cachait dans le module de mises à jour du programme.

La similitude de ces deux cas montre que le développement de logiciels nécessite une attention accrue aux questions de sécurité. Tout d’abord, les processus de mise à jour de tout logiciel commercial doivent être étroitement surveillés par les développeurs ainsi que par les utilisateurs. Les utilitaires de mise à jour de divers programmes qui ont, dans l'OS, les privilèges permettant d'installer et de lancer des fichiers exécutables peuvent devenir subitement une source d’infection. Dans le cas du MEDoc, ceci est arrivé suite au piratage du serveur depuis lequel les mises à jour ont été téléchargées, dans le cas du BackDoor.Dande, les experts pensent que la propagation de l'infection a été causée par des actes délibérés d’insiders. De la même manière, les criminels peuvent mener une attaque ciblée efficace sur les utilisateurs de n'importe quel logiciel.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments