Revenir vers la liste d'actualités

Le 20 juillet 2017,

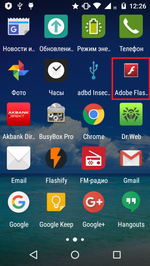

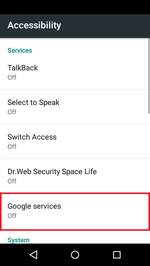

Android.BankBot.211.origin est distribué sous couvert d’applications inoffensives comme Adobe Flash Player. Une fois installé et lancé, le Cheval de Troie tente d’accéder aux services d’accessibilité en affichant une fenêtre comportant une requête qui s’ouvre à nouveau à chaque tentative de la fermer et empêche l’utilisation normale de l’appareil.

Les services d’accessibilité facilitent l’utilisation d’Android, notamment pour les personnes ayant un handicap (par exemple, les personnes malvoyantes). Ils permettent aux applications de cliquer de manière indépendante sur différents éléments de l’interface, comme les boutons dans les boîtes de dialogue et les menus système. Le Trojan force l’utilisateur à lui donner accès à ces services et les utilise pour s’ajouter par lui-même à la liste des administrateurs de l’appareil. Il prend ainsi la main sur la gestion des messages par défaut et accède à la fonction de capture d’écran. Toutes ces actions s’accompagnent de l’affichage de requêtes système qu’il confirme immédiatement. Si, par la suite, l’utilisateur tente de désactiver une fonction obtenue par le malware, il l’en empêche et renvoie l’utilisateur au menu système précédent.

Une fois qu’il a réussi à infecter un appareil, Android.BankBot.211.origin se connecte à son serveur C&C, y enregistre le mobile et attend des commandes. Il peut effectuer les actions suivantes :

- Envoyer un SMS au numéro indiqué dans la commande

- Envoyer au serveur des données SMS stockées en mémoire de l’appareil

- Transférer au serveur des données sur les applications installées, les contacts et les appels passés

- Ouvrir un lien indiqué dans la commande

- Modifier l’adresse du centre de commandes

Le malware suit tous les messages entrants et les envoie aux cybercriminels.

Au-delà des commandes « standard », les pirates peuvent envoyer des commandes spécifiques.

Elles contiennent des données chiffrées sur les applis que le malware est supposé attaquer.

Cela lui permet d’effectuer les actions suivantes :

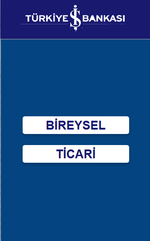

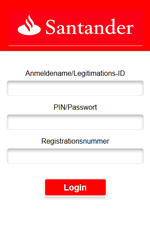

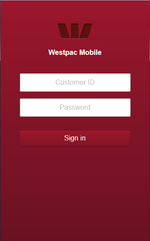

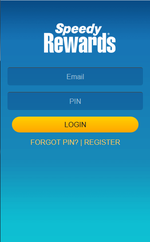

- Afficher de faux formulaires d’entrée d’identifiants en haut des applis bancaires ouvertes ;

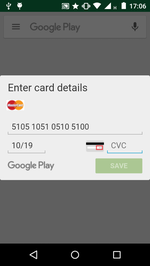

- Afficher une fenêtre de dialogue de phishing invitant l’utilisateur à entrer les données de sa carte bancaire (notamment lors d’un achat sur Google Play) ;

- Bloquer l’antivirus et d’autres applications qui pourraient interférer avec l’activité du Trojan.

Android.BankBot.211.origin peut attaquer n’importe quelle appli. Les cybercriminels ont simplement à mettre à jour le fichier de configuration avec la liste des programmes ciblés. Le malware reçoit la liste au moment de sa connexion au serveur de Contrôle & Commande.

A ce jour, le malware bancaire cible l’Allemagne, l’Australie, la Pologne, la France, le Royaume-Uni et les Etats-Unis. Au moment de la publication de cet article, il cible plus de 50 applications destinées à interagir avec des systèmes de paiement, des services de banque à distance et d’autres logiciels.

Exemples de fenêtres affichées par le malware :

Le malware recueille également des informations sur toutes les applications lancées et sur les actions des utilisateurs via ces applis. Il suit par exemple les champs « texte » comme des éléments de menus, il enregistre les touches tapées et d’autres éléments de l’interface utilisateur.

Enfin, Android.BankBot.211.origin est capable de voler les identifiants et autres données d’authentification entrées par les utilisateurs sur n’importe quel site web au moment de l’authentification. Pour voler les mots de passe, il effectue une capture d’écran à chaque touche tapée, obtenant ainsi une séquence de caractères.

Etant donné que le malware empêche sa suppression, voici les actions recommandées en cas d’infection :

- Allumez le Smartphone ou la tablette infectés en mode sans échec (safe mode) ;

- *Entrez dans les paramètres système puis allez à la liste des administrateurs de l’appareil ;

- *Trouvez le Trojan dans la liste et reprenez les droits correspondants (à ce moment, le malware tentera d’effrayer l’utilisateur en l’avertissant que toutes ses données importantes pourraient être perdues, mais c’est un piège, les données ne sont pas en danger) ;

- *Redémarrez l’appareil, lancez un scan antivirus complet et supprimez le Trojan après le scan.

Toutes les versions connues d’ Android.BankBot.211.origin sont détectées avec succès par Dr.Web. il ne représente donc pas de danger pour nos utilisateurs.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments