Revenir vers la liste d'actualités

le 27 juillet 2017

Les Trojans de la famille Android.Triada s'introduisent dans le processus système du composant de l'OS Android nommé Zigote qui est responsable du lancement des programmes sur les appareils mobiles. En contaminant Zygote, ils s'intègrent dans les processus de toutes les applications en cours d'exécution, obtiennent leurs droits et fonctionnent en parallèle comme si c'était un ensemble. Puis ils téléchargent discrètement et lancent des modules malveillants.

Contrairement aux autres membres de cette catégorie, qui tentent d’obtenir les privilèges root pour lancer leurs fonctions malveillantes, le malware Android.Triada.231 est intégré à la bibliothèque système libandroid_runtime.so. Sa version modifiée a été détectée en même temps sur plusieurs appareils mobiles dont Leagoo M5 Plus, Leagoo M8, Nomu S10 et Nomu S20. La bibliothèque libandroid_runtime.so est utilisée par toutes les applis Android, c'est pourquoi ce code malveillant se trouve dans la mémoire de toutes les applications lancées une fois qu’il a contaminé le système.

Le code d'Android.Triada.231 est intégré au code de la bibliothèque. On peut supposer que la propagation de ce Trojan a pu se faire avec l’aide d’insiders ou de partenaires malhonnêtes ayant participé à la création du firmware des appareils mobiles contaminés.

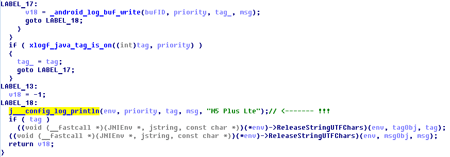

Android.Triada.231 prend le contrôle à chaque fois qu’une application écrit quelque chose dans le journal système de l'appareil. Puisque le service Zygote se met en marche avant les autres programmes, le lancement initial du Trojan ce fait par le biais de ce service.

Après l’initialisation, le programme malveillant préconfigure un certain nombre de paramètres, crée un dossier et vérifie le milieu dans lequel il fonctionne. Si le Trojan tourne dans l'environnement Dalvik, il intercepte l'une des méthodes système ce qui lui permet de surveiller le lancement de toutes les applications et de réaliser des activités malveillantes immédiatement après leur démarrage.

La fonction principale d'Android.Triada.231 consiste à lancer discrètement des modules supplémentaires malveillants pouvant télécharger d'autres composants du Trojan. Pour les lancer, il vérifie dans le dossier qu'il a créé précédemment la présence d'un sous-dossier spécialisé. Le nom de ce sous-dossier doit contenir la valeur MD5 du nom du package de l'application dans le processus de laquelle le Trojan s'est introduit. Si Android.Triada.231 trouve ce dossier, il y cherche un fichier 32.mmd ou 64.mmd (pour les versions 3- bits et 64-bits du système d’exploitation). S’il le trouve, il le déchiffre et l’enregistre sous le nom de libcnfgp.so, puis il le charge en mémoire en utilisant une des méthodes système et supprime le fichier déchiffré de l’appareil. Si le programme malveillant ne trouve pas l’objet nécessaire, il se met à rechercher le fichier 36.jmd. Android.Triada.231 le déchiffre, l’enregistre sous le nom de mms-core.jar et le lance à l'aide de la classe DexClassLoader, ensuite, il supprime la copie créée.

Ainsi, le mest en mesure d'introduire des modules de différents Trojans dans les processus de tout programme et de contrôler leur fonctionement. Par exemple, les auteurs de virus peuvent envoyer au Trojan la commande de télécharger et lancer des plugins malveillants conçus pour voler des informations confidentielles dans des applications bancaires, ou pour intercepter le courrier des clients de réseaux sociaux ou de messageries instantanées.

De plus, Android.Triada.231 peut extraire de la bibliothèque libandroid_runtime.so le module Android.Triada.194.origin qui y est enregistré sous forme chiffrée. Sa fonction principale est de télécharger depuis Internet les autres composants malveillants, ainsi que d’assurer leur interaction.

Compte tenu du fait qu'Android.Triada.231 est incorporé dans une des bibliothèques système et qu'il se trouve dans la partition système, il est impossible de le supprimer avec les méthodes standard. La seule possibilité fiable de neutraliser ce Trojan est d'installer un nouveau firmware sain sur l'appareil Android. Doctor Web a informé les fabricants des Smartphones compromis et recommande aux utilisateurs d'installer toutes les mises à jour actuelles publiées pour les appareils concernés.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments