Le 02 octobre 2017

En septembre, plusieurs médias ont fait état de l’utilisation des navigateurs pour l'extraction (mining) de crypto-monnaies par des cybercriminels. La crypto-monnaie la plus populaire parmi les cybercriminels est Monero (XRM).

Le miner ajouté aux bases de données virales Dr.Web au mois de septembre sous le nom Tool.BtcMine.1046 a été écrit en JavaScript. Lors de la visite de certains sites web, un scénario JavaScript injecté dans le balisage des pages web extrait de la crypto-monnaie. Selon les retours des utilisateurs, la charge sur le processeur peut alors approcher les 100%, et revient vers la normale seulement après la fermeture de la fenêtre du navigateur. Il est difficile de dire si ces incidents sont le résultat d’un piratage des sites ou si le miner a été volontairement intégré dans le code par les propriétaires des sites concernés. À l'heure actuelle, si un utilisateur tente de visiter un site contenant un scénario de ce type, l'antivirus Dr.Web l’alerte sur la détection d'un contenu potentiellement dangereux.

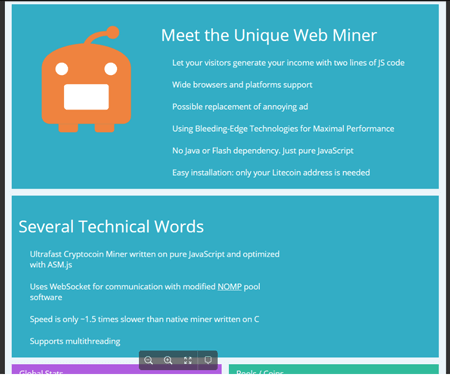

Un outil similaire a été ajouté aux bases virales Dr.Web sous le nom Tool.BtcMine.1048 . Ce miner a également été écrit en JavaScript. Il se peut qu'il soit conçu comme une alternative aux gains engendrés par l’affichage de publicités, puisqu'il est utilisé sans aucune autorisation explicite des visiteurs de sites web. En d'autres termes, la technologie susmentionnée peut être utilisée de manière légale ainsi qu'à des fins criminelles. Ces types de scripts peuvent être intégrés au code d'un site non seulement par ses propriétaires, mais également par l’intermédiaire de ceux qui publient de la publicité ou encore à la suite d'un piratage. De plus, la fonction permettant d'extraire de la crypto-monnaie peut être intégrée à des plug-ins que les utilisateurs installent eux-mêmes dans leurs navigateurs.

Egalement au mois de septembre, les spécialistes en sécurité ont détecté des vulnérabilités dans la pile de protocoles Bluetooth, et les analystes de Doctor Web ont constaté que les cybercriminels utilisaient l'Internet des objets pour des envois massifs de spam.

Les tendances principales du mois de septembre.

- Apparition de malwares "miners" écrit en JavaScript

- Utilisation de l'Internet des objets pour l’envoi de spam

- Détection de vulnérabilités dans le protocole Bluetooth

Menace du mois

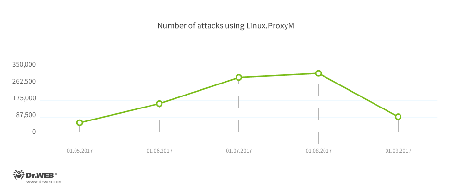

Doctor Web a déjà publié des informations sur le programme malveillant Linux.ProxyM qui lance sur un appareil sous Linux un serveur proxy SOCKS. Il existent des builds de ce Trojan conçus pour les appareils ayant l'architecture x86, MIPS, Mips, PowerPC, ARM, SuperH, Motorola 68000 et SPARC, ce qui signifie qu'il peut fonctionner sur de nombreux appareils " intelligents ", tels que les routeurs, les décodeurs, etc. Les analystes ont détecté que les cybercriminels utilisent des appareils contaminé par ce malware pour envoyer des spams avec des publicités "pour adultes." Tous les jours, un appareil contaminé par Linux.ProxyM envoie environ 400 emails. L'évolution du volume de ce botnet est illustrée par le graphique ci-dessous :

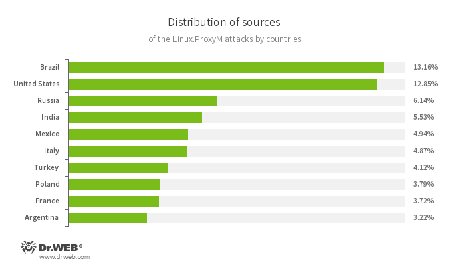

La plupart des appareils contaminés par Linux.ProxyM depuis lesquelles les attaques ont été lancées se trouvent au Brésil. Le seconde place est occupée par les Etats Unis suivis par la Russie.

Pour plus d’informations sur Linux.ProxyM consultez cet article publié sur notre site.

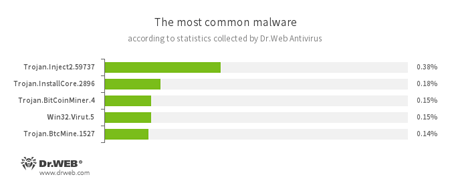

Selon les statistiques de Dr.Web Antivirus

- Trojan.Inject

- Famille de logiciels malveillants qui introduisent un code malveillant dans les processus d'autres programmes.

- Trojan.InstallCore

- Famille de programmes-installateurs d'applications indésirables et malveillantes.

- Trojan.BitCoinMiner.4

- Représentant de la famille de logiciels malveillants conçus pour l'extraction non autorisée (mining) de BitCoin.

- Win32.Virut.5

- Virus polymorphe infectant les fichiers exécutables. Il contient des fonctions pour gérer les ordinateurs infectés à l’aide d’un canal IRC.

- Trojan.BtcMine

- Famille de programmes malveillants utilisant, à l'insu de l'utilisateur, des ressources de l’ordinateur infecté pour l'extraction (mining) de crypto-monnaie, par exemple, les Bitcoin.

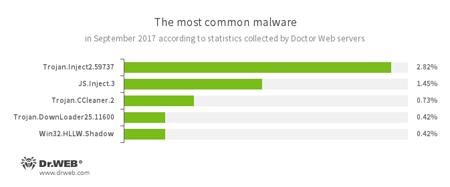

Données des serveurs de statistiques de Doctor Web.

- Trojan.Inject

- Famille de logiciels malveillants qui introduisent un code malveillant dans les processus d'autres programmes.

- JS.Inject.3

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

- Trojan.CCleaner.2

- Programme malveillant détecté dans l'application CCleaner conçu pour optimiser les systèmes d’exploitation Microsoft Windows.

- Trojan.DownLoader

- Famille de Trojans conçus pour télécharger d'autres logiciels malveillants sur l'ordinateur infecté.

- Win32.HLLW.Shadow

- Ver utilisant les supports amovibles et les lecteurs réseau pour se propager. Il peut également être diffusé via le réseau en utilisant le protocole SMB standard. Il est capable de télécharger des fichiers exécutables sur son serveur de gestion et de les exécuter.

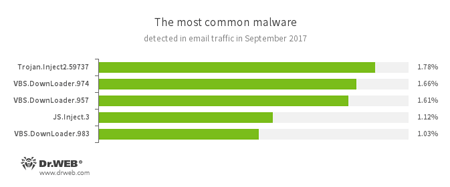

Statistiques relatives aux programmes malveillants détectés dans le trafic email

- Trojan.Inject

- Famille de logiciels malveillants qui introduisent un code malveillant dans les processus d'autres programmes.

- VBS.DownLoader

- Famille de scripts malveillants écrits en VBScript. Ils téléchargent et installent sur l'ordinateur d’autres logiciels malveillants.

- JS.Inject.3

- Famille de scripts malveillants écrits en JavaScript. Ils intègrent un script malveillant dans le code HTML des pages web.

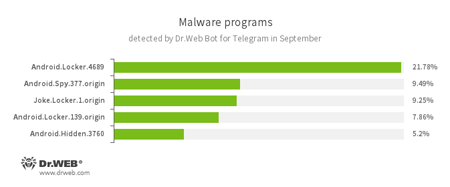

D’après les données du bot Dr.Web pour Telegram

- Android.Locker

- Famille des Trojans ciblant Android et conçus pour extorquer de l'argent. Ce malware affiche un message indiquant à l’utilisateur qu’il a enfreint la loi et que son appareil mobile est bloqué. Pour débloquer l'appareil, les malwares demandent une rançon.

- Android.Spy.337.origin

- Représentant de la famille des Trojans ciblant Android et capables de voler des informations confidentielles, y compris les mots de passe.

- Joke.Locker.1.origin

- Canular ciblant Android qui bloque l'écran de l'appareil mobile et affiche l'image de "l'écran bleu de la mort" de Windows (BSOD, Blue Screen of Death).

- Android.Hidden

- Famille de Trojans ciblant Android et qui sont capables de masquer leur icône qui doit être affichée dans la liste des applications installées.

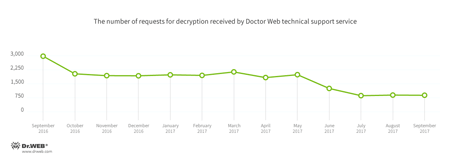

Ransomwares à chiffrement

Au mois de septembre, le service de support technique de Doctor Web a reçu des demandes d'aide de la part d’utilisateurs atteints par les modifications suivantes de Trojans Encoders :

- Trojan.Encoder.858 — 23.49% des demandes ;

- Trojan.Encoder.13671 — 5.33% des demandes ;

- Trojan.Encoder.11464 — 3.89% des demandes ;

- Trojan.Encoder.761 — 2.74% des demandes ;

- Trojan.Encoder.5342 — 2.02% des demandes ;

- Trojan.Encoder.567 — 2.00% des demandes .

Dr.Web Security Space 11.0 pour Windows protège contre les ransomwares

Sites dangereux

En septembre 2017, la base de sites non recommandés par Dr.Web s’est enrichie de 298 324 adresses Internet.

| Août 2017 | Septembre 2017 | Evolution |

|---|---|---|

| + 275,399 | + 298,324 | +8.32% |

Logiciels malveillants et indésirables ciblant les appareils mobiles.

En septembre, un groupe de vulnérabilités BlueBorne a été détecté dans le protocole Bluetooth. Différents appareils dont les Smartphones et tablettes Android sont sujets à ces vulnérabilités. Ces vulnérabilités permettent de prendre le contrôle complet des dispositifs attaqués et d'exécuter sur eux n'importe quel code ainsi que de voler des informations confidentielles. De plus, le mois dernier, sur Google Play, le Trojan Android.BankBot.234.origin conçu pour voler des informations sur les cartes bancaires a été détecté.

Les événements les plus importants du mois de septembre relatifs à la sécurité des mobiles sont les suivants :

- Apparition de détails sur les vulnérabilités précédemment détectées dans la pile de protocole Bluetooth,

- détection d'un Trojan bancaire sur Google Play.

Pour en savoir plus sur la situation virale et les menaces ciblant les appareils mobiles au mois de septembre, consultez notre Rapport.