Revenir vers la liste d'actualités

Le 16 octobre 2017

Ce programme malveillant a été ajouté aux bases de données virales Dr.Web sous le nom Python.BackDoor.33. Le fichier du Trojan contient l'utilitaire py2exe sous forme compressée. Cet utilitaire permet de lancer des scénarios en Python en tant que fichiers exécutables ordinaires sous Windows. Les principales fonctions de ce malwares sont contenues dans le fichier mscore.pyc.

Python.BackDoor.33 enregistre sa copie dans un des dossiers se trouvant sur le disque et pour assurer son lancement, modifie le registre Windows et termine le script. Ainsi, les principales fonctions malveillantes du backdoor sont exécutées après le redémarrage du système d'exploitation.

Après le redémarrage de l'OS, le Trojan tente de contaminer tous les lecteurs connectés à la machine avec des noms allant de C à Z. Pour ce faire, il crée un dossier caché où il enregistre une copie de son fichier exécutable (qui possède lui aussi l'attribut "masqué"), puis, dans la racine du disque, il crée un lien de type <nom de volume>.lnk, qui redirige vers un fichier malveillant exécutable. Il déplace tous les fichiers autres que les fichiers .lnk, VolumeInformation.exe et .vbs.dans le dossier caché précédemment créé.

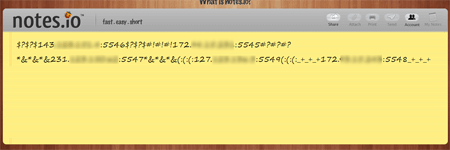

Puis le Trojan essaie de déterminer l'adresse IP et le port disponible du serveur de contrôle, en envoyant une requête vers plusieurs serveurs sur Internet dont pastebin.com, docs.google.com et notes.io. La valeur qu'il reçoit à le format suivant :

Si le backdoor parvient à recevoir l'adresse IP et le port, il renvoie au serveur de contrôle une requête spéciale. Si le Trojan reçoit une réponse à cette demande, il télécharge du serveur de contrôle et lance sur la machine contaminée le script en Python ajouté aux bases virales Dr.Web comme Python.BackDoor.35. Ce scénario comprend des fonctions permettant de voler des mots de passe (stealer), d'intercepter les frappes clavier (keylogger) et d'exécuter les commandes à distance (backdoor). A part cela, ce Trojan peut vérifier les supports connectés à la machine contaminée afin de les contaminer de la même manière. Notamment, Python.BackDoor.35 permet aux pirates d'effectuer les fonctions suivantes :

- voler des informations depuis les navigateurs Chrome, Opera, Yandex, Amigo, Torch, Spark,

- enregistrer les frappes clavier et faire des captures d’écran,

- télécharger des modules supplémentaires en Python et les exécuter,

- télécharger des fichiers et les enregistrer sur un support de l'appareil contaminé,

- recevoir le contenu d'un dossier indiqué,

- se déplacer entre les dossiers,

- demander des informations sur l'OS.

Entre autres, la structure de Python.BackDoor.35 prévoit une fonction de mise à jour du malware qui n'est pas active actuellement. Les signatures de ces malwares ont été ajoutées aux bases de données virales Dr.Web, ces programmes malveillants ne représentent donc aucun danger pour les utilisateurs Dr.Web.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments