BadRabbit craint les ordinateurs équipés de Dr.Web : analyse du Trojan

Top des actualités Doctor Web | Real-time threat news | Hot news | Toutes les actualités | Alertes virales

le 26 octobre 2017

Le ver Trojan.BadRabbit se compose d'au moins trois éléments : un injecteur, un ver de chiffrement (ver « encoder ») et un crypteur de disques capable également d'exécuter les fonctions de décrypteur. Après son lancement, l'injecteur dont les échantillons sont présentés sous forme d'un fichier exécutable avec une icône d'installateur Adobe Flash est complètement chargé en mémoire. Puis le Trojan enregistre le ver-encoder dans le fichier C:\Windows\infpub.dat et le lance à l'aide du programme système rundll32.exe, tout en terminant son propre processus.

Le Trojan récolte des informations sur l'ordinateur contaminé et vérifie également la présence des processus de deux logiciels antivirus : Dr.Web et McAfee (il s'intéresse notamment aux processus dwengine.exe, dwwatcher.exe, dwarkdaemon.exe, dwservice.exe, McTray.exe, mfevtps.exe et Mcshield.exe). Si ces processus sont détectés, BadRabbit saute la première étape de chiffrement, probablement afin d'éviter une détection précoce, puis tente d'exécuter un chiffrement complet du disque après le redémarrage de l'OS. Puisque les versions actuelles de Dr.Web Antivirus ne permettent pas de modifier le MBR, les tentatives de chiffrer les disques échouent. Ainsi, les utilisateurs de Dr.Web Antivirus en version 9.1 et plus récentes ou de Dr.Web KATANA sont protégés contre le malware à condition qu'ils n’aient pas modifié les paramètres de la protection préventive et qu'il ne l’aient pas désactivée.

Ensuite, le crypteur de disques vérifie les arguments de son processus et si ce dernier est lancé sans arguments, il fonctionne comme un décrypteur. Avant de commencer le chiffrement, Trojan.BadRabbit effectue une série d'actions préparatoires, puis il crée une tâche dans le Planificateur de tâches Windows pour redémarrer l'ordinateur 3 minutes plus tard. Toutes les 30 secondes, le Trojan supprime l'ancienne tâche et en crée une nouvelle, en changeant constamment l'heure d'exécution de la tâche. Probablement pour le cas où l'utilisateur de l'ordinateur supprime le Trojan avant que le chiffrement des disques ne soit terminé.

BadRabbit génère ensuite un mot de passe de 32 caractères pour chiffrer les disques et il enregistre des informations sur l'ordinateur dans une structure spécialisée, la chiffre avec une clé publique et l'enregistre dans une autre structure qui est chiffrée à l'aide de l'algorithme Base64 et stockée dans le MBR. Les auteurs du malware ont copié, en ajoutant quelques modifications, l'algorithme de chiffrement du disque et le bootloader du projet open source DiskCryptor. Le Trojan cherche le premier disque système et y installe son chargeur. Par la suite, le contenu du disque est crypté.

Une partie du code de BadRabbit a été copiée de celui du Trojan.Encoder.12544 , également connu sous le nom de NotPetya. Au lancement, l'encoder vérifie la présence du fichier C:\Windows\cscc.dat et, s'il le trouve, cesse de fonctionner (c'est pourquoi la création du fichier cscc.dat dans le dossier C:\Windows peut prévenir les effets nocifs du lancement de ce cheval de Troie). Une fois démarré depuis la mémoire de l'ordinateur contaminé, le ver-encoder, s'il possède suffisamment de privilèges, extrait un des deux drivers qu'il contient selon le type de l'OS (32x ou 64x). Ces drivers sont copiés de l'utilitaire de chiffrement open source DiskCryptor.

Pour lancer ces pilotes lors de son fonctionnement, BadRabbit tente d'enregistrer le service système " cscc " avec la description " Windows Client Side Caching DDriver ". S'il n'arrive pas à enregistrer ce service, il essaye de lancer le pilote DiskCryptor nommé « cdf » en modifiant le registre.

Tout comme le Trojan.Encoder.12544, Trojan.BadRabbit utilise les utilitaires Mimikatz pour intercepter les mots de passe des sessions ouvertes dans Windows. Selon le type de l'OS, il décompresse une copie appropriée de l'utilitaire, la sauvegarde dans un dossier temporaire avec un nom aléatoire dans le dossier C:\Windows puis la lance. Il recherche ensuite des dossiers partagés disponibles en écriture, tente de les ouvrir en utilisant les données d'authentification obtenues et d'y enregistrer sa propre copie.

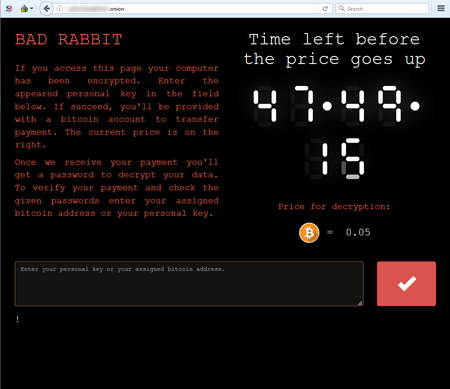

Après avoir rempli toutes les opérations préliminaires, le Trojan crée une tâche nommée « drogon » pour redémarrer l'ordinateur. En terminant la session, BadRabbit efface les journaux système et supprime la tâche précédemment créée. Le ransomware chiffre les fichiers ayant les extensions : 3ds, .7z, .accdb, .ai, asm, .asp, .aspx, .avhd. retour, .bak,. bmp,., brw, .cab, .cc, .cer, cfg, .cpp, .crt, .cs, ctl. cxx, .dbf, .der, .dib, disque, djvu, .doc, .docx, dwg, .eml, fdb, .gz,. h. hdd. hpp, hxx.,. .iso, java, .jfif, .jpe, .jpeg, .jpg, .js,. kdbx. clé, mail, .mdb, .msg, .nrg, .odc, .odf, .odg,. odi. odm, .odp, .ods, .odt, ora, .ost. ovules. ovf, .P12, .p7b, .p7c, .pdf, pem, .pfx, .php, .pmf, .png, .ppt, .pptx, .ps1, .pst, pvi, .py, .pyc, .pyw, qcow, qcow2... , .rar, rb, .rtf, scm, .sln, .sql, .tar,. tib, .tif, .tiff, .vb, vbox, .vbs, vcb, .vdi. vfd, .vhd,. .vhdx,. vmc .vmdk. vmsd. vmx. vmtm,. vsdx,. vsv. travail, .xls, .xlsx, .xml, xvd, .zip. Après le chiffrement des données, un message exigeant une rançon en Bitcoin s’affiche sur l'écran de la machine contaminée et sur le site des pirates sur TOR, la victime étant invitée à effectuer son paiement dans les 48 heures. A l'expiration de ce délai, le montant de la rançon augmente.

L'examen de Trojan.BadRabbit continue. Les détails techniques sur le fonctionnement de ce malware sont publiés dans notre base de connaissances sur les virus.