le 27 octobre 2017

Au mois d'octobre, un nouveau Trojan intégré à des applications inoffensives a été détecté sur Google Play. Il permettait aux pirates d’utiliser les appareils mobiles infectés comme des serveurs proxy. Le mois d'octobre a également été marqué par l'envergure prise par un Trojan qui chiffre les fichiers sur les Smartphones et tablettes Android, modifie le mot de passe de déverrouillage de l'écran et demande une rançon.

Les tendances principales du mois d'octobre

- Trojan ciblant Android qui modifie le code PIN de déblocage de l'écran des appareils mobiles et chiffre les fichiers.

- Détection sur Google Play d'un programme malveillant transformant les appareils Android en serveurs proxy.

Menace " mobile " du mois

En octobre, le Trojan Android.SockBot.5 a été détecté sur Google Play. Il est recensé dans la base virale Dr.Web depuis le mois de juin 2017. Les pirates ont intégré ce programme malveillant aux applications suivantes :

- PvP skins for Minecraft

- Game Skins for Minecraft

- Military Skins for minecraft

- Cartoon skins for Minecraft

- Hot Skins for Minecraft PE

- Skins Herobrine for Minecraft

- Skins FNAF for Minecraft

- Assassins skins for Minecraft

Les applications mentionnées permettent de modifier l'apparence des personnage de la version mobile du jeu Minecraft.

Après son lancement, le Trojan se connecte discrètement à un centre de commande distant et établit une connexion à une adresse réseau indiquée, en utilisant le protocole SOCKS. Ainsi, les cybercriminels transforment les Smartphones et tablettes en serveurs proxy afin d'y faire passer le trafic réseau.

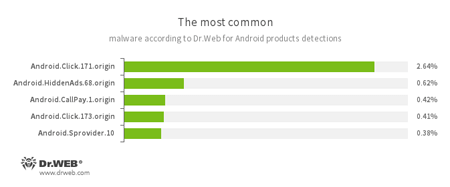

Selon les données fournies par les produits antivirus Dr.Web pour Android

- Android.Click.171.origin

- Android.Click.173.origin

- Trojans qui consultent périodiquement les sites web indiqués et peuvent être utilisés pour augmenter leur popularité ou pour suivre des liens publicitaires.

- Android.HiddenAds.68.origin

- Trojan conçu pour afficher des publicités.

- Android.CallPay.1.origin

- Programme malveillant qui fournit à l’utilisateur l'accès à du contenu érotique, mais qui effectue des appels vers des numéros payants à l'insu de l'utilisateur.

- Android.Sprovider.10

- Trojan qui télécharge des applications sur les appareils Android et tente de les installer. De plus, il peut afficher des publicités intempestives.

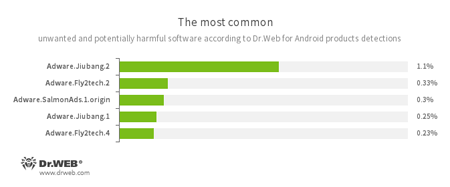

- Adware.Jiubang.2

- Adware.Fly2tech.2

- Adware.SalmonAds.1.origin

- Adware.Jiubang.1

- Adware.Fly2tech.4

- Modules de programmes indésirables intégrés à des applications Android et conçus pour afficher des publicités sur les appareils mobiles.

Trojan-extorqueur

Au cours du mois dernier, les médias ont parlé d’un Trojan Extorqueur ciblant Android. Ce Trojan modifiait le code PIN de déverrouillage de l'écran des Smartphones et tablettes, chiffrait les fichiers et demandait une rançon pour rétablir le fonctionnement de l'appareil touché. Ce malware a été ajouté à la base virale Dr.Web sous le nom de Android.Banker.184.origin au mois d'août 2017, il ne représente donc pas de danger pour nos utilisateurs.

Une fois lancé, le Trojan tente d’accéder aux fonctions spéciales (services d’accessibilité), grâce auxquelles il s’ajoute à la liste des administrateurs de l'appareil. Puis il modifie le code PIN de déverrouillage de l’écran, crypte les fichiers utilisateur disponibles (photos, vidéos, documents, musique, etc.) et affiche un message demandant un paiement de rançon. Il est à noter qu'il existe des versions de ce programme malveillant qui ne chiffrent pas les fichiers dont la taille est supérieure à 10 Mo.

Certaines publication affirment que les fonctionnalités de Android.Banker.184.origin sont uniques, cependant d'autres Trojans ont déjà utilisé des fonctions similaires. En 2014, Doctor Web a détecté Android.Locker.38.origin, qui installait son propre code de déblocage de l'écran. La même année, le premier ransomware ciblant Andoid a été détecté, il a reçu le nom Android.Locker.2.origin. L’utilisation des fonctionnalités d'Accessibility Service à des fins malveillantes (par exemple, l'ajout automatique d’applications malveillantes à la liste des administrateurs) a déjà été utilisé dans les Trojans ciblant Android, par exemple dans Android.BankBot.211.origin.

Les pirates continuent sans cesse leurs tentatives d’intégration de Trojans au catalogue Google Play et ils continuent à moderniser les programmes malveillants. Pour protéger les Smartphones et tablettes contre une contamination potentielle, leurs propriétaires doivent utiliser les produits antivirus Dr.Web pour Android.

Votre Android a besoin d'être protégé

Utilisez Dr.Web

- Le premier antivirus russe pour Android

- Plus de 100 millions de téléchargements sur Google Play !

- Gratuit pour les utilisateurs de produits Dr.Web pour les particuliers