Revenir vers la liste d'actualités

le 13 novembre 2017

Les analystes de Doctor Web ont découvert Android.RemoteCode.106.origin dans 9 programmes qui ont été téléchargés par un grand nombre d'utilisateurs : entre 2 370 000 et plus de 11 700 000. Le Trojan a été détecté dans les applis suivantes :

- Sweet Bakery Match 3 - Swap and Connect 3 Cakes, en version 3.0 ;

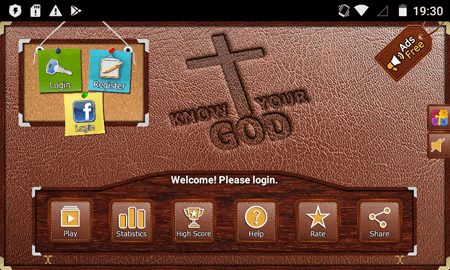

- Bible Trivia en version 1.8 ;

- Bible Trivia - FREE en version 2.4 ;

- Fast Cleaner light en version 1.0 ;

- Make Money 1.9 ;

- Band Game Piano, Guitar, Drum en version 1.47

- Cartoon Racoon Match 3 - Robbery Gem Puzzle 2017 en version 1.0.2 ;

- Easy Backup & Restore en version 4.9.15 ;

- Learn to Sing en version 1.2.

Nos analystes ont signalé à Google la présence d'Android.RemoteCode.106.origin . Au moment de la publication de cette news, une partie des applis a été déjà mise à jour et ne contenait plus le Trojan. Toutefois, les programmes restants contiennent encore le composant malveillant et représentent un danger.

Avant d’agir, Android.RemoteCode.106.origin effectue un certain nombre de vérifications. Si un appareil mobile contaminé ne contient pas un certain nombre de photos, contacts dans l'annuaire ou enregistrements dans le journal des appels, le Trojan ne se manifeste pas. Dans le cas contraire, il envoie une requête au serveur de contrôle et tente de suivre le lien reçu dans un message de réponse. En cas de succès, Android.RemoteCode.106.origin active ses fonctionnalités principales.

Le Trojan télécharge sur le serveur de contrôle une liste des modules à lancer. L’un d’eux a été ajouté à la base de données virales Dr.Web comme Android.Click.200.origin. Il utilise le navigateur pour ouvrir automatiquement le site dont il a reçu l’adresse d'un centre de commande. Cette fonction peut être utilisée pour augmenter les données des compteurs relatifs à la fréquentation des sites web ainsi que pour organiser des attaques de phishing, si le Trojan reçoit la tâche d'ouvrir une page web frauduleuse.

Le second module du Trojan qui a reçu le nom d'Android.Click.199.origin assure le fonctionnement du troisème composant enregistré dans la base virale comme Android.Click.201.origin. Le but principal d'Android.Click.199.origin est de télécharger, lancer et mettre à jour le module Android.Click.201.origin.

Android.201.origin, à son tour, après le lancement, se connecte au serveur de contrôle depuis lequel il reçoit des tâches. Ces tâches indiquet les adresses des sites web que le cheval de Troie ouvre ensuite dans une fenêtre WebView invisible de l’utilisateur. Après avoir été redirigé vers une des adresses ciblées, Android.Click.201.origin clique lui-même sur une bannière publicitaire ou sur un élément aléatoire de la page ouverte. Il répète ces étapes jusqu'à ce qu’il atteigne le nombre spécifié de clics.

Ainsi, l’objectif principal du Trojan Android.RemoteCode.106.origin est le téléchargement et l'exécution de modules malveillants supplémentaires qui sont utilisés pour tromper les compteurs des sites web ainsi que pour suivre les liens publicitaires, car cela rapporte de l'argent aux criminels. De plus, le programme malveillant peut être utilisé pour les attaques de phishing et les vols d'informations confidentielles.

Les applications contenant Android.RemoteCode.106.origin ainsi que ses modules complémentaires sont détectés par Dr.Web pour Android et ne représentent aucun danger pour les utilisateurs Dr.Web. En cas de détection de logiciels dans lesquels est implanté Android.RemoteCode.106.origin, il est recommandé aux propriétaires de Smartphones Android et tablettes de le supprimer et de vérifier la disponibilité des versions mises à jour des applications concernées.

![[VK]](http://st.drweb.com/static/new-www/social/no_radius/vkontakte.png)

![[Twitter]](http://st.drweb.com/static/new-www/social/no_radius/twitter.png)

![[facebook]](http://st.drweb.com/static/new-www/social/no_radius/facebook.png)

Votre avis nous intéresse

Pour poser une question sur une news aux administrateurs du site, mettez @admin au début de votre commentaire. Si vous postez une question à l'attention de l'auteur d'un commentaire, mettez le symbole @.avant son nom.

Other comments